Tenable Vulnerability Management 2025 年リリースノート

ヒント: Tenable ドキュメントの更新に関するアラートを受け取るようにサブスクリプション登録できます。

以下のリリースノートは、新しいリリース順にリストされています。

2025 年 12 月 16 日

Tenable FedRAMP Moderate 環境では、以下はサポートされません。詳細については、Tenable FedRAMP 製品を参照してください。

Tenable は、ServiceNow ITSM 用の Tenable Vulnerability Management のチケット統合という、新しいモビライゼーションサービスを提供します。エクスポージャー対応イニシアチブを通じて、ServiceNow で双方向チケットを自動または手動で作成することで、チームを統合し、修正ワークフローを効率化します。この機能により、セキュリティの検出結果が ServiceNow のチケットと同期され、対応時間が短縮されます。

詳細については、次を参照してください。

-

Tenable モビライゼーションの Storylane デモ

-

Tenable Vulnerability Management ユーザーガイドのイニシアチブの作成

-

Mobilization Quick Reference Guide (モビライゼーションクイックリファレンスガイド)

2025 年 12 月 10 日

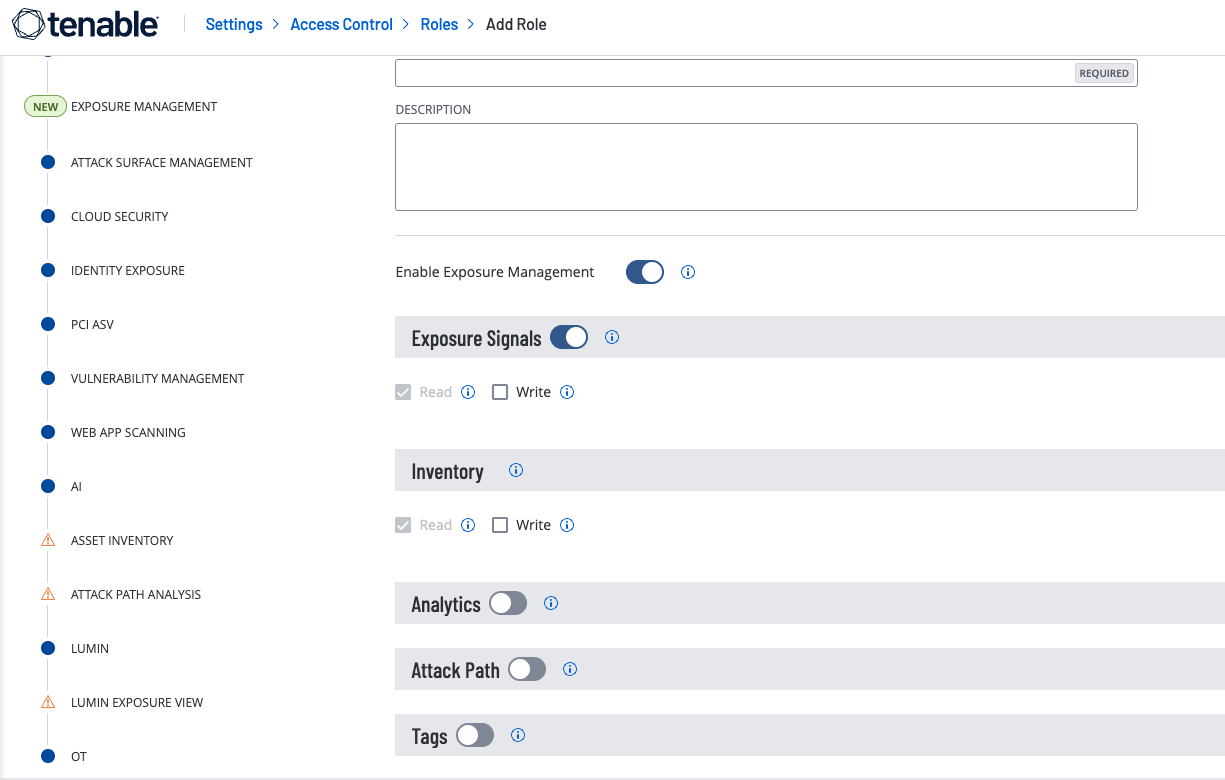

Tenable は、ロールベースのアクセス制御 (RBAC) の以下のアップデートをリリースしました。

-

Tenable サイバーエクスポージャー管理 および Tenable Vulnerability Management の新しい読み取り専用ロール。これにより、ユーザーはデータに影響を与えずに情報を閲覧してドリルダウンすることができます。

-

アクセスを 1 か所に統合する Tenable サイバーエクスポージャー管理 の新しいカスタムロール。これにより、製品内のさまざまな領域でより詳細なアクセスと制御が可能になります。

重要な情報

-

デフォルトでは、Tenable サイバーエクスポージャー管理 の [インベントリ] セクションが有効になっています

-

ナビゲーション項目を無効にする方法

-

ホームページからウィジェットを削除する

-

[インベントリ] セクションから関連するフィールドとデータを削除する

-

[資産の詳細] ページからタブを削除する

-

-

権限に関するまとめ

-

読み取り - ユーザーはデータを閲覧およびドリルダウンできます。データの作成、更新、削除、エクスポートを行うことはできません。また、アクション関連の要素はユーザーインターフェースから削除されます。

-

書き込み - ユーザーはデータを作成、更新、削除、エクスポートできます。

-

-

Tenable サイバーエクスポージャー管理 のタグ適用

-

Tenable サイバーエクスポージャー管理 で作成されたタグは、[アクセス許可] ページで使用できます

-

-

攻撃経路の除外 - Tenable サイバーエクスポージャー管理 の [攻撃経路] セクションにアクセスするには、すべての資産に対する表示のみアクセス許可を有効にする必要があります。この操作をすると、Tenable サイバーエクスポージャー管理 の他の部分でこのユーザーの特定のタグアクセス許可を適用する機能が上書きされ、無効になることに注意してください。

詳細については、Tenable Vulnerability Management ユーザーガイドのロールを参照してください。

2025 年 12 月 4 日

Tenable はモビライゼーションサービスを初めてリリースします。まず、Jira Cloud と Tenable Vulnerability Management のチケッティング統合から始まります。エクスポージャー対応イニシアチブを通じて、Jira Cloud で双方向チケットを自動または手動で作成することで、チームを統合し、修正ワークフローを効率化します。この機能により、セキュリティの検出結果が Jira Cloud のチケットと同期され、対応時間が短縮されます。

詳細については、次を参照してください。

-

Tenable モビライゼーションの Storylane デモ

-

Tenable Vulnerability Management ユーザーガイドのイニシアチブの作成

-

Mobilization Quick Reference Guide (モビライゼーションクイックリファレンスガイド)

2025 年 12 月 3 日

Tenable は以下の機能を追加して Tenable Vulnerability Management を更新しました。

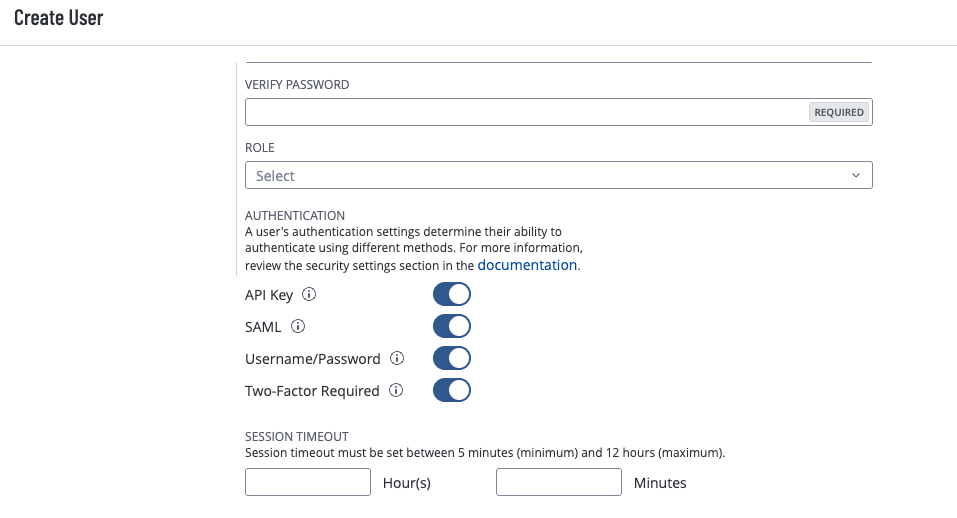

設定可能なセッションタイムアウト

管理者は、新規ユーザー作成時または既存ユーザーの更新時 (個別または一括) に、セッションタイムアウトを設定できるようになりました。デフォルトは 30 分のままですが、タイムアウトは 5 分から 12 時間の範囲で設定できるようになりました。

詳細については、Tenable Vulnerability Management ユーザーガイドのユーザーアカウントの作成を参照してください。

調査のクエリベースの動的資産タグ

[調査] > [資産] ページで、ユーザーは、Tenable Vulnerability Management の [タグ] セクションで現在使用できるのと同じワークフローを使用して、既存のクエリを動的タグに変換できます。

詳細については、Tenable Vulnerability Management ユーザーガイドの資産タグの作成を参照してください。

2025 年 10 月 29 日

Tenable は、Tenable Vulnerability Management をアップデートし、スキャナープロファイルを作成および設定する機能を追加しました。スキャナープロファイルを使用すると、リンクされた Tenable Nessus スキャナーの特定のグループに対してさまざまな設定を行えます。

スキャナープロファイルを使用して、次のことができます。

-

テスト用または標準化用に特定のスキャナーバージョンを割り当てる

-

スキャナーがプラグインアップデートを受信する方法とタイミングを制御する

-

日次プラグインアップデート中に Tenable Vulnerability Management がリンクされたスキャナーにインストールするプラグインを指定する

スキャナープロファイルの管理は、Tenable Vulnerability Management ユーザーインターフェースの [センサー] > [Nessus スキャナー] にある [プロファイル] タブでできます。

詳細については、Tenable Vulnerability Management ユーザーガイドのスキャナープロファイルを参照してください。

2025 年 10 月 22 日

Tenable Vulnerability Management の大幅な機能強化である、クエリベースの変更をリリースしたことをお知らせいたします。この機能により、脆弱性の例外処理において、より高精度な制御、自動化、柔軟な管理が可能になります。本リリースでは、セキュリティ運用を合理化し、確信を持ってリスク状況を管理できるようにするためのツールを提供します。

クエリベースの変更によって、より高精度に処理を実行できます。

また、これまでよりもはるかに詳細に制御可能な脆弱性例外を作成できるようになりました。この機能強化により、例外設定の精度を高め、脆弱性データを信頼できるようになります。

-

拡張された条件設定: 14 の新しい基準を使用してルールを作成し、許容する脆弱性を細かく制御できます。

-

サポートされている基準には、資産タグ、CVE、FQDN、ネットワーク、プラグイン ID、プラグイン名、資産 ID、資産 UUID、ホスト監査検出結果、IPv4 / IPv6 アドレス、ポート、プロトコルが含まれます。

管理を簡素化し、競合を回避できます。

最新のルール管理のエクスペリエンスにより、管理上の煩雑さを解消し、ポリシーの混乱や競合を回避しやすくなりました。

-

インテリジェントな競合の検出: 新しいルール管理ページでは、関連ルールに事前にフラグが立てられるため、重複の可能性を確認し、ポリシー結果が有効になる前に混乱や競合を解消できます。

-

最新のユーザーエクスペリエンス: わかりやすく直感的なルール管理ページでルールを管理できます。また、ユーザーの皆様のご要望にお応えして、ダークモードにも対応しました。

新しい変更 API でワークフローを自動化します。

手作業をなくし、変更ルールの作成とデプロイメントを完全に自動化します。

-

変更 API: 新しい変更 API を使用して、環境全体でルールの作成、変更、デプロイメントを自動化できます。

-

シームレスな統合: これにより、例外処理を既存のセキュリティやチケッティングのワークフローに直接統合することで、運用スピードを向上させます。

詳細については、Tenable Vulnerability Management ユーザーガイドの変更ルールを参照してください。

2025 年 10 月 17 日

Tenable は、Tenable Vulnerability Management のライセンス情報ページに Tenable OT Security ライセンス使用率を追加しました。これにより、Tenable OT Security のお客様のライセンス IP の総消費量を、より正確かつ包括的に確認できるようになります。

詳細については、Tenable Vulnerability Management ユーザーガイドのライセンス情報を参照してください。

2025 年 10 月 15 日

Tenable は、Tenable Vulnerability Management をアップデートし、スキャナープロファイルを作成および設定する機能を追加しました。スキャナープロファイルを使用すると、リンクされた Tenable Nessus スキャナーの特定のグループに対してさまざまな設定を行えます。

スキャナープロファイルを使用して、次のことができます。

-

テスト用または標準化用に特定のスキャナーバージョンを割り当てる

-

スキャナーがプラグインアップデートを受信する方法とタイミングを制御する

-

日次プラグインアップデート中に Tenable Vulnerability Management がリンクされたスキャナーにインストールするプラグインを指定する

スキャナープロファイルの管理は、Tenable Vulnerability Management ユーザーインターフェースの [センサー] > [Nessus スキャナー] にある [プロファイル] タブでできます。

詳細については、Tenable Vulnerability Management 早期アクセスユーザーガイドのスキャナープロファイルを参照してください。

2025 年 10 月 8 日

Tenable は、Tenable Vulnerability Management のエージェントプロファイルに [プラグインの更新を加速する] 設定を追加しました。この機能を有効にすると、標準のエージェントチェックインサイクルをバイパスして、新しいプラグインセットが即時でデプロイされます。そのため、新たな脅威を迅速に検出し、組織全体のリスクを低減することができます。

詳細は、エージェントプロファイルを参照してください。

2025 年 9 月 24 日

Tenable Vulnerability Management では、エージェントスキャンの実行対象を、資産タグ、エージェントグループ、またはその両方の組み合わせで設定できるようになりました。この強化により、特定のエージェントセットをターゲットとする際の柔軟性と制御性が向上します。

タグベースのスキャンは、スケジュールされたエージェントスキャン (スキャン期間が設定されたエージェントスキャン) で利用できます。Tenable は今後のリリースで、トリガーされたエージェントスキャンのサポートを追加する予定です。

詳細は、Tenable Vulnerability Management ユーザーガイドの基本設定を参照してください。

2025 年 9 月 10 日

Tenable Vulnerability Management では、エージェントスキャンの実行対象を、資産タグ、エージェントグループ、またはその両方の組み合わせで設定できるようになりました。この強化により、特定のエージェントセットをターゲットとする際の柔軟性と制御性が向上します。

タグベースのスキャンは、スケジュールされたエージェントスキャン (スキャン期間が設定されたエージェントスキャン) で利用できます。Tenable は今後のリリースで、トリガーされたエージェントスキャンのサポートを追加する予定です。

詳細は、Tenable Vulnerability Management 早期アクセスユーザーガイドの基本設定を参照してください。

2025 年 9 月 5 日

Tenable は、Tenable One アプリケーション向けに更新されたスコアリングモデルを使用するように、Tenable Lumin を更新しました。

これらの変更は Tenable Lumin ユーザーインターフェース全体で確認できます。たとえば、[推奨されるアクション] セクションでは、CES および AES のメトリクスが新しいスコアリングモデルを使用しています。

新しいスコアリングの詳細については、ドキュメントを参照してください。

2025 年 7 月 22 日

Tenable は、Tenable Vulnerability Management 内の新しい調査ビューと Vulnerability Intelligence セクションで、機能強化された Tenable VPR (脆弱性優先度格付け) の一般提供を開始したことをお知らせします。これらのアップデートにより、以下が可能になります。

-

微細な精度で最も重要な事柄に集中: 従来の CVSS スコアは CVE の 60% を「重大」または「緊急」に区分けしますが、Tenable 独自の VPR でそのように格付けされるのは 3% のみです。また、今回強化された VPR はさらにその機能を向上させ、事業に実際にリスクとなる全体の 1.6% の脆弱性に集中できるように、今までよりさらに広範囲な脅威インテリジェンスやリアルタイムのデータ入力を活用して、近い将来に実際に悪用される脆弱性を予測します。

-

AI を活用したインサイトと説明を駆使: 新しい LLM 活用型のインサイトによって、状況を即刻、明確に把握することが可能になり、個々のエクスポージャーについてなぜそれが重要問題なのか、サイバー犯罪者がどのように武器化して悪用したのかなどが理解できるようになります。さらに、リスク緩和と削減のための明確で実行可能なガイダンスも提供されます。詳細については、Vulnerability Intelligence を参照してください。

-

業界や地域の状況を考慮した優先順位付け: 新しいメタデータが最重要な文脈を提供するので、脆弱性が所属組織の業界または地域で標的になっているかどうかを把握できます。

-

高度なクエリとフィルタリングの活用: 強化された VPR モデルでは、新しい調査ビューから簡単にフィルタリングやクエリなどの操作ができ、より迅速な調査と応答性の高いワークフローが実現します。

一定期間、元の VPR スコアと拡張された VPR (「VPR (ベータ版)」) スコアの両方が Tenable Vulnerability Management に表示されます。今後の元の VPR の廃止については、前もってお知らせします。

詳細については、次を参照してください。

2025 年 6 月 13 日

Tenable は PCI 内部 Nessus Agent スキャンテンプレートを追加しました。このテンプレートを使用することで、内部 PCI DSS 4.0 認証脆弱性スキャンを実行し、PCI コンプライアンス要件を満たす進行中の脆弱性管理プログラムの内部 PCI DSS 4.0 スキャン要件に対応することができます。PCI DSS 4.0 は、カスタマイズされたアプローチ目標を使用する機能を提供し、これによって、システムに存在するローカルの PCI 脆弱性を最も包括的に把握できます。

PCI Internal Nessus Agent は、PCI スキャン機能の Tenable のツールボックスを拡張します。既存の内部 PCI ネットワークスキャン (DSS 11.3.1.2) と併用することで、テンプレートを使用してシステムの内部を完全にカバーすることができます。

詳細については、Tenable Vulnerability Management ユーザーガイドのスキャンテンプレートを参照してください。

2025 年 6 月 12 日

Tenable は、Tenable Vulnerability Management のエージェントセーフモードをリリースします。Tenable Agent でエラーが発生した場合、エージェントは自動的にセーフモードに入ります。エージェントがセーフモード状態の間は、プラグインのコンパイルやスキャンの実行はできませんが、Tenable Vulnerability Management との接続は維持されるため、組織はエラーの発生を確認し、エラーの修正作業を行い、リモートでエージェントを修復することができます。

注意: 10.9.0 より前のバージョンのエージェントには、セーフモード機能がありません。

詳細については、Tenable Vulnerability Management ユーザーガイドのエージェントセーフモードを参照してください。

2025 年 6 月 5 日

Tenable は、Tenable データストリーム (TDS) が、Tenable Vulnerability Management のホスト監査検出結果データのストリーミング、および Tenable Web App Scanning の資産、タグ、検出結果データのストリーミングをサポートするようになったことを発表します。

新しいペイロードに加えて、Tenable は Tenable Vulnerability Management の検出結果ペイロードに、[再表面化した日付] や [修正にかかった時間] などの新しいフィールドを追加しました。

また、AWS S3 バケットに書き込まれたファイルのグループ化は、タイムスタンプに基づいて行われるようになりました。これにより、書き込まれるファイルの数が減り、リソースの消費が少なくて済み、レイテンシが短縮されます。この更新前は、グループ化はスキャン ID とタイムスタンプによって決定されていました。これにより、Tenable Vulnerability Management はより多くのファイルを書き込むようになっていました。

詳細については、Tenable Vulnerability Management ユーザーガイドの Tenable データストリームドキュメントを参照してください。

2025 年 5 月 20 日

Tenable は、Tenable Vulnerability Management のエージェントセーフモードの早期アクセスをリリースします。Tenable Agent でエラーが発生した場合、エージェントは自動的にセーフモードに入ります。エージェントがセーフモード状態の間は、プラグインのコンパイルやスキャンの実行はできませんが、Tenable Vulnerability Management との接続は維持されるため、組織はエラーの発生を確認し、エラーの修正作業を行い、リモートでエージェントを修復することができます。

注意: 10.9.0 より前のバージョンのエージェントには、セーフモード機能がありません。

詳細については、Tenable Vulnerability Management 早期アクセスユーザーガイドのエージェントセーフモードを参照してください。

2025 年 5 月 14 日

Tenable は、共有コレクションを [スキャン] メニューに追加しました。共有コレクションを使用すると、スキャン設定を特定のグループや他の Tenable Vulnerability Management ユーザーと素早く便利に共有できます。

[スキャン] メニューを使用して、共有コレクションの作成、編集、削除、および共有コレクションへのスキャン設定の追加または削除を行うことができます。

詳細については、Tenable Vulnerability Management ユーザーガイドの共有コレクションを参照してください。

2025 年 5 月 13 日

Tenable は、Tenable データストリーム (TDS) が、Tenable Vulnerability Management のホスト監査検出結果データのストリーミング、および Tenable Web App Scanning の資産、タグ、検出結果データのストリーミングをサポートするようになったことを発表します。

新しいペイロードに加えて、Tenable は Tenable Vulnerability Management の検出結果ペイロードに、[再表面化した日付] や [修正にかかった時間] などの新しいフィールドを追加しました。

詳細については、Tenable Vulnerability Management 早期アクセスユーザーガイドの Tenable データストリームドキュメントを参照してください。

2025 年 5 月 12 日

Tenable は、Tenable Vulnerability Management で共通脆弱性評価システムのバージョン 4.0 (CVSSv4) に対応したことをお知らせいたします。

このアップデートをサポートするために、次の領域に新しいフィルターと列が追加されました。

-

[調査] の新しい [検出結果] ページ

-

[脆弱性インテリジェンスの概要] ページの [CVE]、[検出結果]、[影響を受けるマイ資産] のタブ

-

[エクスポージャー対応] の [マイ検出結果と影響を受ける資産] および [組み合わせ]

CVSSv4 の詳細については、FIRST のウェブサイトの Common Vulnerability Scoring System Version 4.0 (共通脆弱性評価システムのバージョン 4.0) を参照してください。

2025 年 5 月 8 日

Tenable は、クラウド製品ワークスペースの大幅な機能強化を行いました。ワークスペースのデザインを一新し、Tenable 製品の可視性とアクセスを向上させました。

-

製品の概要の改善 — 購入した製品だけでなく、購入を検討するためにその他のさまざまな製品も簡単に確認できるようになりました。

-

詳細な製品情報 — [詳細] にアクセスして製品のデモを視聴し、各製品の詳細機能を確認できます。

-

製品の利用率 — サブスクリプション登録した製品の利用率を示す利用率機能を追加しました。ここから [ライセンス情報] ページにすばやく移動できます。

-

トライアルステータスの可視化 — 現在製品の評価版を使用している場合、または過去 1 年以内に使用したことがある場合、ワークスペースでトライアルステータス (試用版または試用期限切れ) を直接確認できるようになりました。

これらの変更により、Tenable ツールを最大限に活用し、セキュリティポスチャーを強化する新しい方法を見出だせます。詳細については、いずれかの Tenable クラウドアプリケーションからワークスペースページにアクセスしてください。

2025 年 5 月 7 日

Tenable は、Tenable Vulnerability Management のダッシュボードとウィジェットに、以下のアップデートと機能強化を行いました。

-

カスタムウィジェットの編集 — 編集すると、カスタムウィジェットが使用されているすべてのダッシュボードでシームレスにアップデートされるようになりました。

-

共有ダッシュボードの編集 — 共有ダッシュボードをアップデートすると、新しいダイアログで他のユーザーと簡単に再共有できます。

-

カスタムレポートのカスタムウィジェット — カスタムウィジェットをカスタムレポートに追加できるようになりました。

-

ダッシュボードの所有権の強化 — アクセス制御でユーザーを削除すると、そのユーザーのダッシュボードが新しい所有者に移管されるようになりました。

詳細については、Tenable Vulnerability Management ユーザーガイドのダッシュボードおよびレポートのドキュメントを参照してください。

2025 年 4 月 30 日

Tenable は、資産と検出結果の最新バージョンである調査をリリースします。調査には、現在使用されているすべての機能に加えて、多くの新しい機能が追加されており、アタックサーフェスに関する重要な詳細情報がすぐに分かるようなデザインになっています。

調査はプレビュー版としてリリースされ、移行期間中は資産と検出結果と併用されますが、従来のページに代わる機能として利用可能です。

新しいデザインに加えて、調査には次の新機能があります。

-

リソースのグループ化 — 資産や検出結果をグループ化し、スプレッドシートのピボットテーブルのように設計されたドロップダウン > で表示できます。

-

クエリビルダー — エクスポージャー対応および脆弱性インテリジェンスのものと同じ、使いやすいクエリビルダーがあります。同じフィルターと新しいフィルターを使用してカスタムリストを作成、保存、共有できます。

-

新しい資産タイプ — 新しい [資産] ページでは、資産タイプで説明されているとおり、プロファイルまたはオペレーティングシステム別に資産を表示できます。

-

新しい資産フィルター - 新しい [資産] ページでは、資産フィルターで説明されているとおり、[デバイスクラス]、[デバイスサブクラス]、[OS カテゴリ] でフィルタリングできます。

-

資産をスキャンに追加する - 新しい [資産] ページでは、既存のスキャンに資産を追加できます。

-

カテゴリ別の検出結果 — 新しい [検出結果] ページでは、VPR、深刻度、状態別に検出結果を表示できます。ホスト監査の検出結果は、監査の結果別に表示できます。詳細については、検出結果タイプを参照してください。

-

ソフトウェアの脆弱性 - 新しい [検出結果] ページでは、ソフトウェア関連の脆弱性に関する情報が新しい列 (製品、ベンダー、製品タイプ、バージョン、パス、修正タイプ、修正) に表示されます。さらに、脆弱性を製品別にグループ化します。

これらの機能の詳細については、Tenable Vulnerability Management ユーザーガイドの調査を参照するか、Tenable 担当者にお問い合わせください。

2025 年 4 月 9 日

Tenable は、共有コレクションを [スキャン] メニューに追加しました。共有コレクションを使用すると、スキャン設定を特定のグループや他の Tenable Vulnerability Management ユーザーと素早く便利に共有できます。

[スキャン] メニューを使用して、共有コレクションの作成、編集、削除、および共有コレクションへのスキャン設定の追加または削除を行うことができます。

詳細については、Tenable Vulnerability Management 早期アクセスユーザーガイドの共有コレクションを参照してください。

Tenable は、改良されたアルゴリズムに基づいて構築された、ACR (資産重要度の格付け) と AES (資産のエクスポージャースコア) の新しいメトリクスをリリースしました。このメトリクスは、[資産] ページ、[エクスポージャー対応]、および [脆弱性インテリジェンス] で、従来のフィルターと列の横に新しいフィルターと列として表示されます。従来の ACR および AES のメトリクスは 6 月に置き換えられる予定です。

次の表は、新しいメトリクスを定義しています。

| スコアリングメトリクス | 定義 |

|---|---|

| ACR (ベータ版) |

新しいアルゴリズムを使用する、Tenable により定義された資産重要度の格付け。ビジネスやデバイス機能ごとに資産をクラスに割り当てます。このメトリクスは、組織にとっての資産の重要度を 1 から 10 の数値で評価します。値が高いほど重要な資産になります。詳細は、スコアリングおよび ACR (資産重要度の格付け) を参照してください。 |

| AES (ベータ版) |

新しいアルゴリズムを使用する、Tenable により定義された資産のエクスポージャースコア。このメトリクスは、資産の VPR (脆弱性優先度格付け) と ACR (資産重要度の格付け) を評価し、1 ~ 1000 の数値を割り当てます。値が大きいほど、資産がリスクにさらされていることを示しています。詳細については、Scoring (Beta) (スコアリング (ベータ版)) を参照してください。 |

詳細は、Tenable Vulnerability Management ユーザーガイドのホスト資産と資産フィルターを参照してください。新しい列はデフォルトでは非表示になっています。表示するには、テーブルの使用の手順を実行してください。

2025 年 3 月 19 日

Vulnerability Intelligence で、各 CVE エントリの詳細を含む PDF をエクスポートして、所属組織で共有できるようになりました。エクスポートをスケジュールしたり、メールで送信したり、パスワードで保護したりすることもできます。

詳細については、Tenable Vulnerability Management ユーザーガイドの CVE の詳細のエクスポートを参照するか、Tenable 担当者にお問い合わせください。

2025 年 3 月 17 日

Tenable は、Tenable Vulnerability Management で共通脆弱性評価システムのバージョン 4.0 (CVSSv4) に対応したことをお知らせいたします。

このアップデートをサポートするために、次の領域に新しいフィルターと列が追加されました。

-

[調査] の新しい [検出結果] ページ

-

[脆弱性インテリジェンスの概要] ページの [CVE]、[検出結果]、[影響を受けるマイ資産] のタブ

-

[エクスポージャー対応] の [マイ検出結果と影響を受ける資産] および [組み合わせ]

CVSSv4 の詳細については、FIRST のウェブサイトの Common Vulnerability Scoring System Version 4.0 (共通脆弱性評価システムのバージョン 4.0) を参照してください。

2025 年 2 月 18 日

Workload Identity Federation 認証を利用したGoogle Cloud Platform コネクタを作成して、Google Cloud Platform 資産を検出し、Tenable Vulnerability Management にインポートします。詳細については、Workload Identity Federation 認証を利用した GCP コネクタの作成をご覧ください。

2025 年 1 月 29 日

Tenable は、ホスト監査データのカスタムウィジェットに、以下の機能強化を行いました。

-

カスタムのホスト監査ウィジェットで、以下の追加チャートタイプを選択できるようになりました。

-

複数系列の横棒グラフ

-

複数系列の縦棒グラフ

-

積み上げ横棒グラフ

-

積み上げ縦棒グラフ

-

マトリクス

-

詳細については、Tenable Vulnerability Management ユーザーガイドのカスタムウィジェットの作成を参照するか、Tenable 担当者にお問い合わせください。

2025 年 1 月 15 日

次の場所で、[検出結果] ワークベンチで影響を受けている資産のすべての IPV4 アドレスを表示できるようになりました。

-

新しい [すべての IP4v4 アドレス] 列

-

[資産の詳細] ページの [資産情報]

-

[検出結果] フィルターを使用する場合

詳細については、Tenable Vulnerability Management ユーザーガイドの脆弱性の詳細をご覧ください。

2025 年 1 月 9 日

Tenable は、脆弱性データをエクスポートする新しい方法となる Tenable データストリームの提供を開始しました。この新しい機能を使用すると、AWS S3 バケットを Tenable Vulnerability Management に接続し、脆弱性データを JSON 形式で AWS バケットに継続的に送信できます。この機能は、Tenable エクスポート API の代替手段です。

設定が完了すると、Tenable データストリームは次のファイルタイプを送信します。

| ファイルタイプ | 説明 |

|---|---|

| 資産ペイロード |

新規、変更、または削除された資産 |

| 検出結果ペイロード |

新規または変更された検出結果 |

| タグペイロード | 新規、変更、または削除された資産タグ |

| マニフェスト | AWS バケットに送信されたペイロードファイルのイベントログ |

包括的なドキュメントについては、Tenable Vulnerability Management ユーザーガイドの Tenable データストリームを参照してください。

Tenable Vulnerability Management は、カスタムロールを使用してホスト監査データを変更する機能をサポートするようになりました。つまり、カスタムロールユーザーは、Tenable Vulnerability Management、Tenable Web App Scanning、およびホスト監査の検出結果を変更したり許容したりできるようになります。

詳細については、Tenable Vulnerability Management ユーザーガイドのカスタムロールを参照してください。