Tenable Identity Exposure を使い始める

このセクションでは、Tenable Identity Exposure のデプロイ後に Tenable Identity Exposure を効果的に使用するための主な手順を説明します。

各セクションには、関連タスクに関するより詳細な説明やインストラクションへのリンクが含まれています。

-

ログインしてユーザーインターフェースを操作する

ログインしてユーザーインターフェースを操作する

-

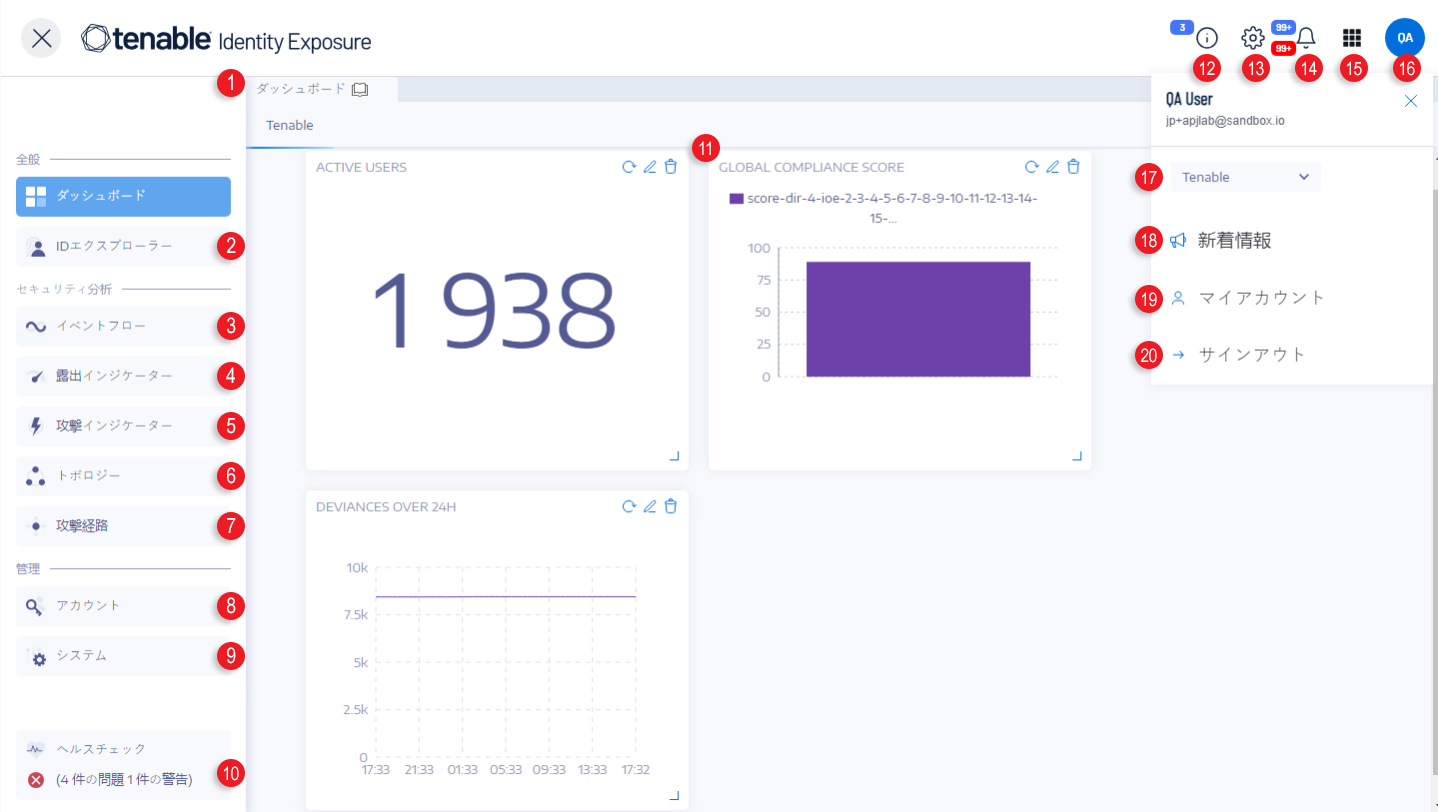

Tenable Identity Exposure へのログイン します。以下の例で示されているように、ホームページが開きます。

-

初回ログインは [email protected] で、パスワードは [email protected]! です。

-

サイドナビゲーションバーは、展開するか折りたたみます。

-

展開するには、ウィンドウの左上にある

メニューをクリックします。

メニューをクリックします。 -

折りたたむには、ウィンドウの左上にある

をクリックします。

をクリックします。

-

-

-

セキュアリレーをインストールする

セキュアリレーをインストールする

セキュアリレーは、VPN 接続ではなく TLS 暗号化を使用して、Active Directory データをユーザーのネットワークから Tenable Identity Exposure SaaS プラットフォームに安全に転送します。要件によっては複数のセキュアリレーが可能です。

前提条件

-

セキュアリレー仮想マシン (VM) 用の Windows Server への管理者アクセスがあること

-

Tenable Identity Exposure ダウンロードポータルから最新のセキュアリレーインストーラーがダウンロードされていること

-

ネットワークアドレスと認証トークンを含む、Tenable Identity Exposure ポータルの 1 回限りのリンクキーがあること

詳細な前提条件については、Tenable Identity Exposure のセキュアリレーを参照してください。 リンクキーの取得

リンクキーの取得

-

管理者アカウントで Tenable Identity Exposure のウェブポータルに接続します。

-

[システム] > [設定] > [リレー] タブの順にクリックします。

-

リンクキーの横にある [クリップボードにコピー] アイコンをクリックします。

セキュアリレーのインストール

セキュアリレーのインストール

-

Windows Server VM でインストーラーファイルを右クリックし、[管理者として実行] を選択します。

-

インストールウィザードのようこそ画面で、[次へ] をクリックします。

-

[カスタムセットアップ] ウィンドウで、必要に応じて [参照] をクリックしてディスクパーティションを変更し、[次へ] をクリックします。

-

[リンクキー] ウィンドウで以下を行います。

-

ポータルからコピーしたリンクキーを貼り付けます。

-

セキュアリレーの名前を入力します。

-

[テスト接続] をクリックします。

-

-

テストが成功 (緑色のアイコン) したら、[次へ] をクリックします。成功しなかった場合は、[戻る] をクリックしてエラーを修正します。

-

[インストールの準備完了] ウィンドウで [インストール] をクリックします。

-

インストールが完了したら、[終了] をクリックします。

詳細な手順については、Tenable Identity Exposure のセキュアリレーを参照してください。

ポータルでのリレーのインストールの確認

ポータルでのリレーのインストールの確認

-

Tenable Identity Exposure ポータルに戻ります。

-

[システム] > [リレー管理] タブをクリックします。

新しくインストールされたリレーが [リレー] のリストに表示されます。

-

-

Active Directory ドメインの露出インジケーター (IoE) を有効にする

Active Directory ドメインの露出インジケーター (IoE) を有効にする

露出インジケーターを設定する前に、適切なアクセス許可を持つ Active Directory サービスアカウントを作成する必要があります (ない場合)。Tenable Identity Exposure でセキュリティモニタリングをするために管理者特権は必要ありませんが、一部のコンテナでは、サービスアカウントユーザーに読み取りアクセスを許可する設定を手動で行う必要になります。

詳細については、AD オブジェクトまたはコンテナへのアクセスを参照してください。

-

デフォルトの「[email protected]」アカウントなど、管理者認証情報を使用して、Tenable Identity Exposure ウェブポータルにログインします。

-

左上のメニューアイコンをクリックしてナビゲーションパネルを展開し、左側のパネルで [システム] をクリックします。

フォレストの追加

フォレストの追加

-

[フォレスト管理] タブで、[フォレストの追加] をクリックします。

-

フォレストの表示名を入力します (例: Tenable)。

-

このフォレスト内のすべてのドメインに接続するサービスアカウントのログインとパスワードを入力します。

-

[追加] をクリックします。

詳細については、フォレストを参照してください。

ドメインの追加

ドメインの追加

-

[ドメインの追加] をクリックします。

-

監視対象となるドメインの表示名を入力します (例: HQ)。

-

完全修飾ドメイン名を入力します (例: sky.net)。

-

ドロップダウンリストから該当するフォレストを選択します。

-

セキュアリレーで SaaS を使用する場合は、このドメインを処理するリレーを選択します。

-

アカウントに必要な権限がある場合は、[特権分析] トグルを有効にします。

-

[特権による分析] を有効にする場合は、Tenable クラウドに対してオプションで [特権による分析の転送] を有効にします。

-

プライマリドメインコントローラーエミュレーター FSMO ロールを持つドメインコントローラーに関する以下の詳細を入力します。

-

IP アドレスまたはホスト名

-

LDAP、グローバルカタログ、SMB ポートについては、事前入力されたデフォルト値のままにします

-

-

下部にある [テスト接続] をクリックします。

-

成功したら、[追加] をクリックします。

[ドメイン管理] ビューには、LDAP 初期化、SISFul 初期化、ハニーアカウント設定のステータスを示す列が表示され、最初のクロールが完了するまで、円形の読み込み中アイコンが表示されます。

詳細については、ドメインを参照してください。

モニタリングの初期化

モニタリングの初期化

-

[イベントフロー] ビューに切り替えます。数分後に分析が開始され、データのフローが流入し始めます。

-

[システム] > [ドメイン管理] に戻ります。

-

LDAP と SYSVOL の初期化が完了したことを示す緑色のアイコンが表示されるまで待ちます。

これで、このドメインの露出インジケーターのモニタリングが有効になりました。ウェブポータルの通知は、環境の規模に応じて数分または数時間で表示されます。

エクスポージャーデータの確認

エクスポージャーデータの確認

-

左側のメニューで [露出インジケーター] をクリックすると、追加したドメインに関してトリガーされたすべてのインジケーターが表示されます。

-

インジケーターをクリックすると、コンプライアンス違反の原因となっている逸脱したオブジェクトの詳細が表示されます。

-

詳細を閉じ、[ダッシュボード] に移動して環境メトリクスを表示します。

-

-

ドメインに攻撃インジケーター (IoA) をデプロイする

ドメインに攻撃インジケーター (IoA) をデプロイする

IoA をデプロイするには、次に説明するように、まず 3 つの設定を実行する必要があります。

-

すべての攻撃シナリオで、IoA スクリプトは必須です。

-

Kerberoasting などの特定の攻撃を検出するようにハニーアカウントを設定します。

-

OS 資格情報ダンプなどの攻撃を検出するため、モニタリング対象ドメインのすべてのドメインコントローラーに Sysmon をインストールします。

Tenable Identity Exposure では、IoA スクリプトとそのコマンドライン、およびハニーアカウント設定コマンドラインを提供しています。ただしこれらの前提条件は、ドメインコントローラーに対して直接実行するか、適切な権限を持つ管理マシンで実行する必要があります。

詳細については、攻撃インジケーターのデプロイメントを参照してください。 攻撃シナリオの設定

攻撃シナリオの設定

-

管理者の認証情報 (例: [email protected]) を使用して、Tenable Identity Exposure ウェブポータルにログインします。

-

[システム] > [設定] > [攻撃インジケーター] と進みます。

-

お使いの環境で有効にする攻撃シナリオを選択します。

-

ドメイン名の下にあるチェックボックスを選択して、利用可能なすべての攻撃シナリオを有効にします。

-

右下の [保存] をクリックします。

-

上部の [手順を見る] をクリックします。

IoA エンジンをデプロイする手順を示すウィンドウが表示されます。

-

トグルを使用して、自動アップデート機能を有効または無効にします。

-

1 つ目の [ダウンロード] ボタンをクリックして PS1 ファイルをダウンロードします。

-

2 つ目の [ダウンロード] ボタンをクリックして JSON ファイルをダウンロードします。

-

インストールファイルをダウンロードした場所を書き留めます。

-

[次の PowerShell コマンドを実行] というラベルの付いたフィールドを見つけます。

-

テキストフィールドの内容をコピーして、テキストファイルに貼り付けます。

-

PS1 ファイルと JSON ファイルを、ドメインコントローラーまたは適切な権限のある管理サーバーにコピーします。

-

Windows PowerShell の Active Directory モジュールを管理者として起動し、ファイルをホストしているフォルダーに移動します。

-

Tenable Identity Exposure ウェブポータルからコピーしたコマンドを貼り付けて、Enter キーを押します。

-

グループポリシー管理コンソールを開き、ドメインコントローラーの OU にリンクされている「Tenable.ad」という名前の GPO を見つけます。

詳細な手順については、攻撃インジケーターのインストールを参照してください。

ハニーアカウントの設定

ハニーアカウントの設定

-

Tenable Identity Exposure ウェブポータルに戻ります。

-

[システム] > [ドメイン管理] タブに移動します。

-

ドメインの右側にある [ハニーアカウントの設定ステータス] の下にある [+] アイコンをクリックします (他の 2 つのステータスが緑色の場合に利用可能になります)。

-

[名前] 検索ボックスに、ハニーポットとして使用するアカウントの名前を入力します。

-

ドロップダウンリストからオブジェクトの識別名を選択します。

-

コマンドラインテキストフィールドの内容をコピーして、テキストファイルに貼り付けます。

-

IoA スクリプトを実行したサーバーに戻ります。

-

PowerShell コマンドラインを開くか、管理者として起動します。

-

Tenable Identity Exposure ウェブポータルからコピーしたコマンドを貼り付けて、Enter キーを押します。

-

コマンドラインが適切に実行されたことを確認します。

-

Tenable Identity Exposure ウェブポータルに戻り、下部にある [追加] ボタンをクリックします。

数秒後、ハニーアカウント設定のステータスが緑の点で表示されます。

詳細な手順については、ハニーアカウントを参照してください。

Sysmon のインストール

Sysmon のインストール

Tenable Identity Exposure ウェブポータルは、Sysmon の自動デプロイメントを提供していません。必要な Sysmon 設定ファイルについては、Microsoft Sysmon のインストールを参照してください。Sysmon は、ドキュメントに記載されているように手動でインストールすることも、GPO でインストールすることもできます。

詳細な手順については、Microsoft Sysmon のインストールを参照してください。

-

-

Tenable Identity Exposure 用に Microsoft Entra ID を設定する

Tenable Identity Exposure 用に Microsoft Entra ID を設定する

Tenable Identity Exposure は、Active Directory に加えて Microsoft Entra ID もサポートしています。その際、Entra ID のアイデンティティ用に特化された IoE を使用します。

詳細については、Microsoft Entra ID をアイデンティティプロバイダーとして設定するを参照してください。 Entra ID アプリケーションの作成

Entra ID アプリケーションの作成

-

適切な認証情報を使用して、portal.azure.com で Azure 管理ポータルにログインします。

-

[Azure Active Directory] タイルをクリックし、左側のメニューから [App Registrations] (アプリの登録) をクリックします。

-

[New Registration] (新しい登録) をクリックし、アプリケーション名 (例: 「Identity Exposure App」) を入力します。

-

下部にある [Register] (登録) をクリックします。

-

アプリの概要ページにある、「アプリケーション (クライアント) ID」と「ディレクトリ (テナント) ID」を書き留めます。

-

左側のメニューにある [証明書とシークレット] をクリックします。

-

[New client secret] (新しいクライアントシークレット) をクリックして説明を入力し、ポリシーごとに有効期限を設定します。

-

[Add] (追加) をクリックし、表示されたシークレット値を安全に保存します。

-

[API permissions] (API アクセス許可)、[Add a permission] (アクセス許可を追加) の順にクリックします。

-

[Microsoft Graph] を選択し、次に [Application Permissions] (アプリケーションのアクセス許可) を選択します。

-

次のアクセス許可を追加します: Audit Log.Read.All、Directory.Read.All、IdentityProvider.Read.All、Policy.Read.All、Reports.Read.All、RoleManagement.Read.All、UserAuthenticationMethod.Read.All。

-

[Add permissions] (アクセス許可を追加) および [Grant admin consent] (管理者の同意の付与) をクリックします。

Tenable Vulnerability Management の設定

Tenable Vulnerability Management の設定

-

適切なアカウントを使用して、Tenable Vulnerability Management ウェブポータルに接続します。

-

[メニュー] > [設定] > [認証情報] をクリックします。

-

[認証情報の作成] をクリックし、[Microsoft Azure] タイプを選択します。

-

名前、説明を入力して、[テナント ID]、[アプリケーション ID]、[クライアントシークレット] に貼り付けます。

-

[作成] をクリックします。

-

[メニュー] > [設定] > [マイアカウント] > [API キー] をクリックします。

-

[生成] をクリックし、警告を確認して [続行] をクリックします。

-

アクセスキーとシークレットキーの値をコピーします。

Tenable Identity Exposure の設定

Tenable Identity Exposure の設定

-

グローバル管理者アカウントで接続します。

-

[メニュー] > [システム] > [設定] > [Tenable クラウド] をクリックします。

-

[Microsoft Entra ID サポートを有効化する] のトグルを有効にします。

-

前に生成したアクセスキーとシークレットキーを入力します。

-

チェックマークをクリックすると、API キーが正常に送信されます。

-

[テナント管理] タブをクリックし、[テナントの追加] をクリックします。

-

Azure AD テナントの名前を入力します。

-

前に作成した Azure 認証情報を選択します。

-

[追加] をクリックします。

検出結果のモニタリングと確認

検出結果のモニタリングと確認

-

Tenable Identity Exposure によってテナントがスキャンされます。次のスキャン時間を表示するには、[スキャンステータス] にカーソルを合わせます。

-

最初のスキャンが終了すると、[スキャンステータス] 列に緑色のアイコンが表示されます。

-

左側のメニューで [露出インジケーター] をクリックします。

-

タブを使用して、AD と Azure AD のインジケーター間でフィルタリングします。

-

[すべてのインジケーターを表示] トグルを切り替えて、使用可能なすべてのインジケーターを表示します。

-

[インジケーターの詳細]、[テナントの検出結果]、[推奨事項] の 3 つのタブがあります。

-

潜在的なエクスポージャーリスクと修正ガイダンスを確認します。

-

-

環境内で IoE をセットアップして使用する

環境内で IoE をセットアップして使用する

Tenable Identity Exposure は露出インジケーターを使用して、Active Directory のセキュリティ成熟度を測定し、監視と分析の対象となっているイベントのフローに深刻度レベルを割り当てます。

IoE の詳細については、露出インジケーターを参照してください。IoE へのアクセス

-

Tenable Identity Exposure にサインインします。

-

左上のアイコンをクリックして、パネルを展開します。

-

左側にある [露出インジケーター] をクリックすると、IoE が表示されます。

デフォルトのビューには、環境内で潜在的に脆弱な設定項目が表示され、重大、高、中、低の深刻度が付けられています。

すべての IoE の表示

すべての IoE の表示

-

[すべてのインジケーターを表示] トグルをクリックして右に切り替えます。

-

Tenable Identity Exposure インスタンスで利用可能なすべての IoE が表示されます。ドメインが表示されていない項目は、そのサイバーエクスポージャーのない項目です。

-

[すべてのインジケーターを表示] の右側に [ドメイン] と表示されます。環境内に複数のドメインがある場合は、クリックして表示するドメインを選択します。

-

IoE の検索

IoE の検索

-

[インジケーターの検索] をクリックし、キーワードを入力します (例:「パスワード」)。

パスワードに関連するすべての IoE が表示されます。

IoE の詳細の確認

IoE の詳細の確認

-

インジケーターに関する追加情報を表示するには、そのインジケーターをクリックします。

-

詳細ビューは、特定のサイバーエクスポージャーのエグゼクティブサマリーで始まります。

-

次に、それに関連するドキュメントと、この特定の項目を危険に晒す既知の攻撃者ツールがリストされます。

-

-

右側には、[影響を受けたドメイン] が表示されます。

-

[脆弱性の詳細] タブをクリックして、この IoE で行われたチェックに関する追加情報を確認します。

-

[逸脱したオブジェクト] タブをクリックすると、サイバーエクスポージャーをトリガーしたオブジェクトと理由のリストが表示されます。

-

リストのオブジェクトを展開すると、逸脱の原因に関する詳細を確認できます。

-

クエリの作成

クエリの作成

-

クエリを作成するには、[式を入力してください] をクリックし、Boolean クエリを入力して項目を探します。左側にあるフィルターアイコンをクリックして、クエリを作成することもできます。

-

開始日と終了日を設定し、ドメインを選択し、[無視] トグルをクリックして無視された項目を検索します。

完全な手順については、逸脱したオブジェクトを検索を参照してください。

逸脱したオブジェクトの無視またはエクスポート

逸脱したオブジェクトの無視またはエクスポート

-

リスト内のオブジェクトを無視して非表示にすることができます。

-

1 つ以上のオブジェクトを選択し、ページ下部にある [アクションの選択] をクリックします。

-

[選択されたオブジェクトを無視] を選択し、[OK] をクリックします。

-

選択されたオブジェクトを無視する期間の終了日を選択します。

-

[選択されたオブジェクトの無視を停止] オプションを使用して、同じ方法でオブジェクトの無視を停止できます。

-

-

このインジケーターのすべての逸脱したオブジェクトのリストを CSV ファイルとしてエクスポートするには、[すべてエクスポート] ボタンをクリックします。

完全な手順については、逸脱したオブジェクトを参照してください。

修正の推奨事項

修正の推奨事項

-

[推奨事項] タブをクリックすると、このインジケーターの修正方法に関する提案が示されます。

修正のユースケースについては、露出インジケーターからの逸脱を修正も参照してください。

-

-

イベントフローを使用して AD の設定変更を追跡する

イベントフローを使用して AD の設定変更を追跡する

イベントフローは、AD インフラに影響を与えるイベントをリアルタイムで監視し分析した結果を表示します。イベントフローを使用して、重大な脆弱性と推奨される修正方法を特定できます。

詳細は、イベントフローおよびイベント情報のユースケースを参照してください。

イベントフローへのアクセス

-

Tenable Identity Exposure にサインインします。

-

左上のアイコンをクリックして、ナビゲーションバーを展開します。

-

[イベントフロー] をクリックします。

[イベントフロー] ページの操作

[イベントフロー] ページの操作

[イベントフロー] ページが開き、ソースタイプ、オブジェクトパス、ドメイン、日付を含むイベントのリストが表示されます。

-

右上にある日付ボックスをクリックして、検索する日付を指定します。

-

[ドメイン] をクリックして、Active Directory サーバーまたはフォレストを変更します。

-

右上にある一時停止ボタンをクリックして、イベントフローのキャプチャを一時停止または再開します。

クエリの作成

クエリの作成

検索に使うクエリを作成する方法には、手動かウィザードを使用するかの 2 つの方法があります。

-

イベントを手動でフィルタリングするには、検索ボックスに式を入力し、ブール演算子を使用して結果を絞り込みます。

詳細については、イベント情報を手動で検索を参照してください。

-

検索ウィザードを使用する場合

-

左側のマジックワンドアイコンをクリックします。

-

プロンプトに従って、クエリ式を作成して組み合わせます。

詳細については、ウィザードを使用してイベント情報を検索およびイベントフローのクエリをカスタマイズするを参照してください。

-

イベント詳細の表示

イベント詳細の表示

重要なイベントを特定したら、次の操作を行います。

-

イベントをクリックします。これにより、そのオブジェクトで変更があった属性が表示されます。

-

左側にある青い点のアイコンにカーソルを合わせると、イベントの前後の値を比較できます。

-

項目にカーソルを合わせると、追加情報が表示されます。

-

[値全体を表示] をクリックし、情報をクリップボードにコピーするボタンをクリックします。

設定変更の特定

設定変更の特定

Active Directory サーバーにおけるサイバーセキュリティの課題の 1 つは、サイバーエクスポージャーには影響しない設定変更が大量に起きていることです。設定変更を特定するには、次の操作を行います。

-

マジックワンドアイコンをクリックします。

-

[逸脱のみ] を有効にします。

-

[検証] をクリックします。

サイバーエクスポージャー項目の表示

サイバーエクスポージャー項目の表示

イベントの横に赤いひし形の記号が表示されます。イベントをクリックすると、設定の変更に関する情報が表示されます。[逸脱] というラベルの付いた追加のタブがあります。クリックすると、作成または解決した特定のサイバーエクスポージャー項目が表示されます。

-

-

IoA を使用して AD に対する潜在的な攻撃を特定する

IoA を使用して AD に対する潜在的な攻撃を特定する

IoE へのアクセス

-

Tenable Identity Exposure にサインインします。

-

左上のアイコンをクリックして、ナビゲーションバーを展開します。

-

[攻撃インジケーター] をクリックします。

タイムラインのフィルタリング

タイムラインのフィルタリング

デフォルトでは、その日の攻撃検出のタイムラインが表示されます。フィルターを変更するには、次の操作を行います。

-

[日]、[月]、[年] のいずれかをクリックします。

-

タイムフレームを変更するには、カレンダーアイコンをクリックして適切なタイムフレームを選択します。

ビューのフィルタリング

ビューのフィルタリング

ポータルの右側にあるセレクターを使用して、特定のドメインまたは IoA だけが表示されるようにビューをフィルタリングできます。

-

[ドメイン] をクリックして選択肢を表示し、選択します。

-

[X] をクリックして閉じます。

-

[インジケーター] をクリックして選択肢を表示し、選択します。

-

[X] をクリックして閉じます。

たとえば、2022 年に起きたイベントを表示するには、次の操作を行います。

-

[年] ボタンをクリックし、[2022] を選択します。

-

タイムラインの赤と黄色のバーをクリックします。

-

その月に検出された深刻度が重大の攻撃上位 3 つと中程度の攻撃上位 3 つを示す新しいビューが表示されます。

-

ブラックボックスの外側をクリックして、ビューを閉じます。

検出された攻撃の詳細表示

検出された攻撃の詳細表示

タイムラインの下には、攻撃が検出された監視対象ドメインのカードが表示されます。

-

[並び替え]ドロップダウンをクリックします。

-

ドメイン、インジケーターの重大度、フォレストのいずれかの基準でカードを並べ替えることができます。

-

特定のドメインまたは攻撃を検索するには、検索ボックスを使用します。

-

デフォルトでは、攻撃を受けたドメインのカードのみが表示されます。[攻撃を受けたドメインのみを表示] を [はい] から [いいえ] に切り替えて、各ドメインを表示するようにビューを切り替えます。

グラフのカスタマイズ

グラフのカスタマイズ

カードには、グラフと上位 3 つの攻撃の 2 種類の情報が含まれています。

-

グラフの種類を変更するには、カードの右上にある鉛筆アイコンをクリックします。

-

[攻撃の分布] または [イベント数] のいずれかを選択します。

-

[保存] をクリックします。

インシデントの詳細表示

インシデントの詳細表示

検出された攻撃に関する詳細を表示するには、次の操作を行います。

-

カードをクリックしてそのドメインに関連するインシデントを表示します。

-

フィルタリングするには、検索ボックスを使用する、開始日か終了日を選択する、または特定のインジケーターを選択します。[いいえ]/[はい] のボックスを切り替えて、解決済みとしてクローズしたインシデントの表示/非表示を切り替えることもできます。

-

インシデントをクローズするには、アラートを選択し、下部にある [アクションの選択] メニューをクリックし、[選択されたインシデントをクローズする] を選択して、[OK] をクリックします。

-

インシデントを再オープンするには、アラートを選択し、[アクションの選択] メニューをクリックし、[選択されたインシデントを再オープンする] を選択して、[OK] をクリックします。

攻撃の詳細と YARA 検出ルールの表示

攻撃の詳細と YARA 検出ルールの表示

-

攻撃をクリックして、詳細ビューを開きます。説明パネルには、攻撃のインシデントの説明、MITRE ATT&CK フレームワーク情報、外部ウェブサイトへのリンクを含む追加リソースが表示されます。

-

[YARA 検出ルール] パネルをクリックすると、検出ツールでマルウェアリサーチを実行できるルールの例が表示されます。

-

[すべてエクスポート] をクリックして、インシデントのリストをエクスポートします。使用できる形式は CSV のみです。

通知とアラート

通知とアラート

Tenable Identity Exposure が攻撃を検出すると、右上のベルのアイコンに通知が表示されます。これらの攻撃は、[攻撃アラート] タブに表示されます。

-

-

アラートを設定して使用する

アラートを設定して使用する

Tenable Identity Exposure のアラートシステムは、監視対象の Active Directory におけるセキュリティの悪化や攻撃を特定するのに役立ちます。メールまたは Syslog 通知を使って、脆弱性や攻撃に関する分析データをリアルタイムでプッシュします。

完全な手順については、アラートを参照してください。 SMTP サーバーの設定

SMTP サーバーの設定

-

Tenable Identity Exposure に接続します。

-

[システム] > [設定] をクリックします。

-

このメニューから SMTP サーバーを設定します。

メールアラートの作成

メールアラートの作成

-

[アラートエンジン] で、[メール] をクリックします。

-

[メールアラートの追加] ボタンをクリックします。

-

[メールアドレス] ボックスに、受信者のメールアドレスを入力します。

-

[説明] ボックスに、アドレスの説明を入力します。

-

[アラートのトリガー] ドロップダウンリストから、[変更時]、[各逸脱時]、または [各攻撃時] を選択します。

-

[プロファイル] ドロップダウンで、このメールアラートに使用するプロファイルを選択します。

-

システムの再起動でアラートがトリガーされた時にメール通知を送信するには、[逸脱時にアラートを送信] ボックスにチェックを入れます。

-

[深刻度のしきい値] ドロップダウンから、Tenable Identity Exposure がアラートを送信するしきい値を選択します。

-

アラートを送信する対象となるインジケーターを選択します。

-

アラートの対象となるドメインを選択します。

-

[ドメイン] をクリックして、Tenable Identity Exposure がアラートを送信する対象のドメインを選択します。

-

フォレストまたはドメインを選択し、[選択内容でフィルター] ボタンをクリックします。

-

-

[設定のテスト] ボタンをクリックします。

Tenable Identity Exposure がメールアラートをサーバーに送信したことを確認するメッセージが表示されます。

-

[追加] ボタンをクリックします。

Tenable Identity Exposure によりメールアラートが作成されたことを確認するメッセージが表示されます。

Syslog アラートの作成

Syslog アラートの作成

-

[Syslog] をクリックし、[Syslog アラートの追加] ボタンをクリックします。

-

[コレクターの IP アドレスまたはホスト名] ボックスに、通知を受信するサーバーのサーバー IP かホスト名を入力します。

-

[ポート] ボックスに、コレクターのポート番号を入力します。

-

[プロトコル] ドロップダウンから、[UDP] または [TCP] を選択します。

-

[TCP] を選択した場合は、[TLS] オプションのチェックボックスを選択して、TLS セキュリティプロトコルを有効にします。

-

[説明] ボックスに、コレクターの簡単な説明を入力します。

-

アラートをトリガーする 3 つのオプション [変更時]、[各逸脱時]、[各攻撃時] の中から 1 つを選択します。

-

[プロファイル] ドロップダウンで、この Syslog アラートに使用するプロファイルを選択します。

-

システムの再起動またはアップグレードの後にアラートを送信する場合は、[初期分析フェーズ中に逸脱が検出された場合にアラートを送信する] にチェックを入れます。

-

変更時にトリガーするアラートを設定する場合は、イベント通知をトリガーする式を入力します。

-

[設定のテスト] ボタンをクリックします。

Tenable Identity Exposure が Syslog アラートをサーバーに送信したことを確認するメッセージが表示されます。

-

[追加] をクリックします。

Tenable Identity Exposure により Syslog アラートが作成されたことを確認するメッセージが表示されます。

-

-

Tenable Identity Exposure ポータルでダッシュボードを設定する

Tenable Identity Exposure ポータルでダッシュボードを設定する

ダッシュボードでは、Active Directory のセキュリティに影響を与えるデータや傾向がビジュアル化されて表示されます。ウィジェットでダッシュボードをカスタマイズし、要件に応じてグラフやカウンターを表示できます。

詳細については、ダッシュボードを参照してください。ダッシュボードへのアクセス

-

Tenable Identity Exposure にサインインします。

-

左上のアイコンをクリックして、ナビゲーションバーを展開します。

カスタムダッシュボードの作成

カスタムダッシュボードの作成

-

[ダッシュボード] に移動し、[追加] をクリックします。

-

[ダッシュボードの追加] をクリックします。

-

名前を付けて [OK] をクリックします。

ダッシュボードへのウィジェットの追加

ダッシュボードへのウィジェットの追加

-

右上にある [追加] をクリックします。

-

[このダッシュボードにウィジェットを追加] を選択するか、画面中央のボタンをクリックします。

-

ウィジェットのタイプ (棒グラフ、折れ線グラフ、カウンター) を選択します。

折れ線グラフウィジェットの設定

折れ線グラフウィジェットの設定

-

[折れ線グラフ] をクリックします。

-

ウィジェットに名前を付けます (例: 「過去 30 日間の逸脱」)。

-

データのタイプ (ユーザー数、逸脱数、コンプライアンススコア) を選択します。

-

[逸脱] を選択し、1 か月間に設定します。

-

[インジケーターなし] をクリックし、使用するインジケーターを選択します。

-

データセットに名前を付けます (例:「重大」)。

-

必要に応じて他のデータセット (例: 「中」と「低」) を追加します。

-

[追加] をクリックします。

棒グラフウィジェットの追加

棒グラフウィジェットの追加

-

[棒グラフ] をクリックします。

-

これにコンプライアンスという名前を付け、データのタイプとしてコンプライアンススコアを選択します。

-

すべてのインジケーターを選択します。

-

データセットに名前を付けます (例: 「IoE」)。

-

[追加] をクリックします。

カウンターウィジェットの追加

カウンターウィジェットの追加

-

[カウンター] をクリックします。

-

ウィジェットに「ユーザー」などの名前を付け、データのタイプを [ユーザー数] に設定します。

-

ステータス [すべて] を選択し、ドメインを選択します。

-

データセットに名前を付けて、[追加] をクリックします。

-

-

攻撃経路を表示する

攻撃経路を表示する

Tenable Identity Exposure には、グラフィック表示を通してビジネス資産の潜在的な脆弱性を視覚化する方法が複数用意されています。

詳細については、攻撃経路を参照してください。攻撃経路機能へのアクセス

-

Tenable Identity Exposure にサインインします。

-

左上のメニューアイコンをクリックして、ナビゲーションバーを展開します。

-

[セキュリティ分析] セクションで、[攻撃経路] をクリックします。攻撃経路機能には、次の 3 つのモードがあります。

-

攻撃経路

-

影響範囲

-

露出資産

-

[影響範囲] モードの使用

[影響範囲] モードの使用

-

検索ボックスにアカウント名 (例: 「John Doe」) を入力します。

-

リストからアカウントを選択し、虫めがねのアイコンをクリックします。

-

選択した、侵害されているアカウントの影響範囲を調査します。

-

必要に応じて、ノードをフィルタリングして表示します。

-

エンドポイントにカーソルを合わせると、攻撃経路が表示されます。

-

オプションを切り替えて、すべてのノードのツールチップを表示します。

-

ズームバーを使用して、ビューを調整します。

-

検索オブジェクトを変更するには、アカウント名の横にある [X] をクリックして、新しい検索を実行します。

[露出資産] モードの使用

[露出資産] モードの使用

-

検索ボックスに、機密性の高いサーバーの名前 (例: 「srv-fin」) を入力します。

-

リストからオブジェクトを選択し、虫めがねのアイコンをクリックします。

-

選択した機密性の高いサーバーに対する露出資産を調査します。

-

[影響範囲] モードと同様のオプションを使用します。

-

経路にカーソルを合わせると、詳細が表示されます。

-

オプションを切り替えて、すべてのノードのツールチップを表示します。

-

下部のバーを使用して、ビューを調整します。

[攻撃経路] モードの使用

[攻撃経路] モードの使用

-

開始ポイントの [検索] ボックスに、侵害されたアカウントの名前 (例: 「John Doe」) を入力します。

-

アカウント名をクリックします。

-

終着ポイントの検索ボックスに、機密性の高い資産の名前 (例: 「s or v-fin」) を入力します。

-

資産名をクリックします。

-

虫めがねのアイコンをクリックします。

-

侵害されたアカウントと機密性の高い資産の間で想定される攻撃経路を調査します。

-

[影響範囲] モードおよび [露出資産] モードと同様のオプションを使用します。

追加機能

追加機能

-

私に特権のある資産を制御できるユーザーがほかにいますか?: 特権資産に到達する攻撃経路を持つすべてのユーザーアカウントとコンピューターアカウントを表示します。

-

私が特権を持つ資産はどれですか?: ティア 0 資産とそれらの資産に到達する可能性がある攻撃経路を持つアカウントをリストします。

-

タブを切り替えてリストを表示します。

-

ビューを切り替えるには、アイテムの横にある虫めがねのアイコンをクリックします。

-

青い矢印と点のアイコンをクリックすると、この資産のみを表示するフィルターが適用された状態で、露出資産ビューが開きます。

結果の解釈

結果の解釈

-

攻撃経路機能を使用して仮定を確認し、エンティティ間の危険な攻撃経路を視覚化します。

-

修正アクションを実行して、特定された攻撃経路を閉じます。

-