逸脱したオブジェクトを検索

逸脱したオブジェクトを手動で、またはウィザードを使用して検索できます。

ウィザードでの検索

検索ウィザードで、クエリ式を作成できます。

-

検索ボックスで頻繁に使用する式をブックマークのリストに追加して、後で使用することができます。

-

検索ボックスに式を入力すると、Tenable Identity Exposure はこの式を [履歴] ペインに保存し、再利用できるようにします。

ウィザードを使用して逸脱したオブジェクトを検索するには

-

逸脱したオブジェクトのリストを表示します。

-

アイコンをクリックします。

アイコンをクリックします。[クエリ式の編集] ペインが開きます。

-

パネルでクエリ式を定義するには、AND または OR 演算子ボタン (1) をクリックして、最初の条件に適用します。

-

属性をドロップダウンメニューから選択し、値を入力します (2)。

-

次のいずれかを行います。

-

属性を追加するには、[+ 新しいルールの追加] (3) をクリックします。

-

別の条件を追加するには、[新しい条件の追加] の + AND または + OR 演算子をクリックします。属性をドロップダウンメニューから選択し、値を入力します。

-

逸脱したオブジェクトだけを検索するには、[逸脱のみ] のトグルをクリックして許可します。+ AND または + OR 演算子を選択して、条件をクエリに追加します。

-

条件またはルールを削除するには、

アイコンをクリックします。

アイコンをクリックします。

-

-

[検証] をクリックして検索を実行するか、[リセット] をクリックしてクエリ式を変更します。

手動の検索

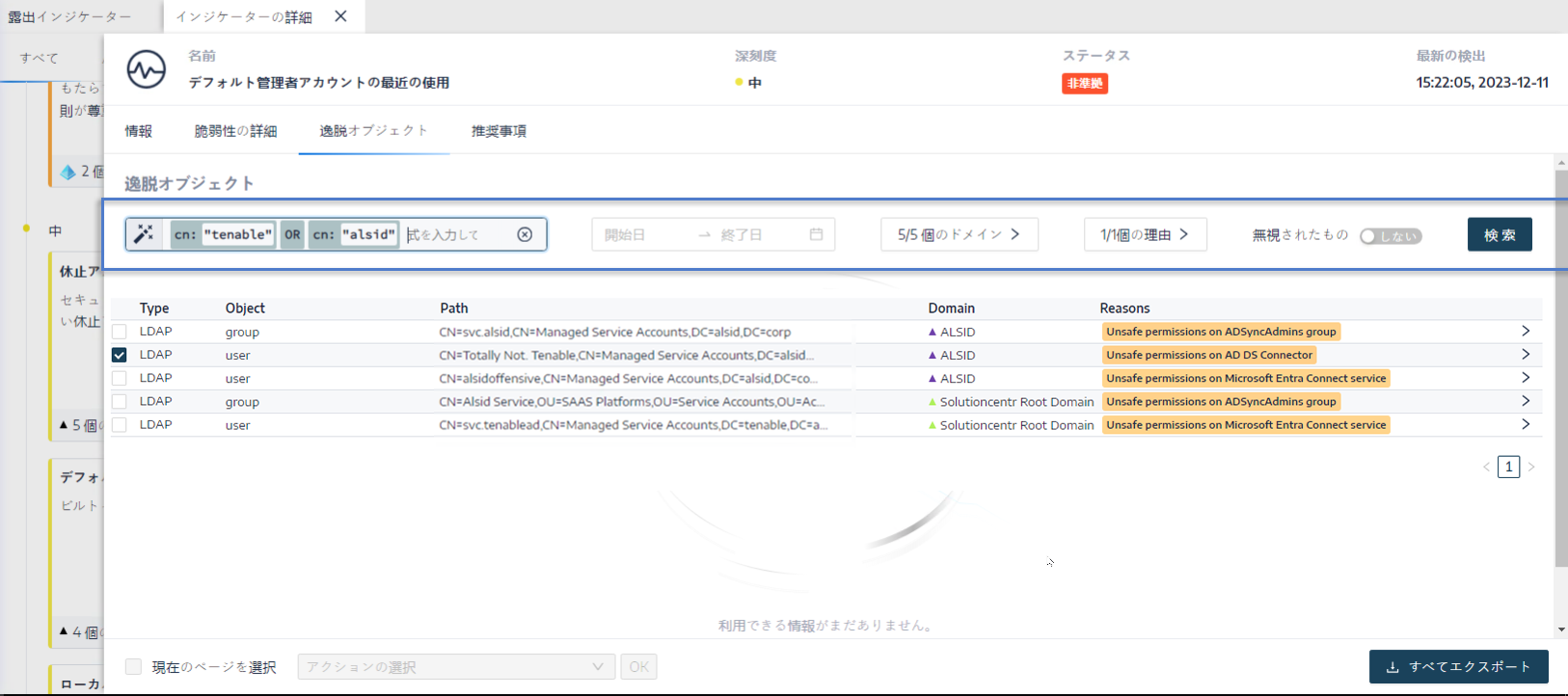

特定の文字列またはパターンに一致する逸脱したオブジェクトだけを表示するようフィルタリングするには、検索ボックスに式を入力し、ブール演算子 *、AND、OR を使用して結果を絞り込みます。検索の優先順位を変更したい場合は、括弧を使用して OR ステートメントをカプセル化できます。検索では、Active Directory 属性の特定の値が検索されます。イベント情報を手動で検索するには

逸脱したオブジェクトを手動で検索するには

-

逸脱したオブジェクト のリストを表示します。

-

検索ボックスに、クエリ式を入力します。

-

次のように検索結果をフィルタリングできます。

-

[カレンダー] ボックスをクリックして、開始日と終了日を選択します。

-

[n/n 個のドメイン] をクリックして、フォレストとドメインを選択します。

-

-

[検索] をクリックします。

Tenable Identity Exposure は、検索条件に一致する結果でリストを更新します。

文法と構文

手動クエリ式は、次の文法と構文を使用します。

-

文法: EXPRESSION [OPERATOR EXPRESSION]*

-

構文: __KEY__ __SELECTOR__ __VALUE__

各部の説明

-

__KEY__: 検索する AD オブジェクト属性を表します (CN、userAccountControl、members など)。

- __SELECTOR__: 演算子 (:、>、<、>=、<=) を表します。

-

__VALUE__: 検索する値を表します。

特定のコンテンツを検索する場合は、さらに多くのキーを使用できます。

-

isDeviant: 逸脱を引き起こしたイベントを検索します。

-

AND と OR 演算子を使用して、イベント情報のクエリ式を複数組み合わせることができます。

例

-

共通の名前属性で文字列 alice を含むすべてのオブジェクトを検索: cn:"alice"

-

共通の名前属性で文字列 alice を含み、かつ特定の逸脱を引き起こしたすべてのオブジェクトを検索: isDeviant: "true" AND cn: "alice"

-

Default Domain Policy という名前の GPO を検索: objectClass:"groupPolicyContainer" AND displayname:"Default Domain Policy"

-

S-1-5-21 を含む SID を持つすべての非アクティブ化されたアカウントを検索: userAccountControl:"DISABLE" AND objectSid:"S-1-5-21"

-

SYSVOL 内のすべての script.ini ファイルを検索: globalpath:"sysvol" AND types:"SCRIPTSini"

注: ここの types は列ヘッダーではなくオブジェクト属性のことです。

関連項目