イベントフローのクエリをカスタマイズする

イベントフローを使用すると、デフォルトの露出インジケーターと攻撃インジケーターの監視に加えて、Tenable Identity Exposure 機能を拡張することができます。カスタムクエリを作成してデータをすばやく取得し、そのクエリを Tenable Identity Exposure が Security Information and Event Management (SIEM) に送信できるカスタムアラートとして使用することもできます。

次の例は、Tenable Identity Exposure で実際に使用できるカスタムクエリを示しています。

| ユースケース | 説明 | |

|---|---|---|

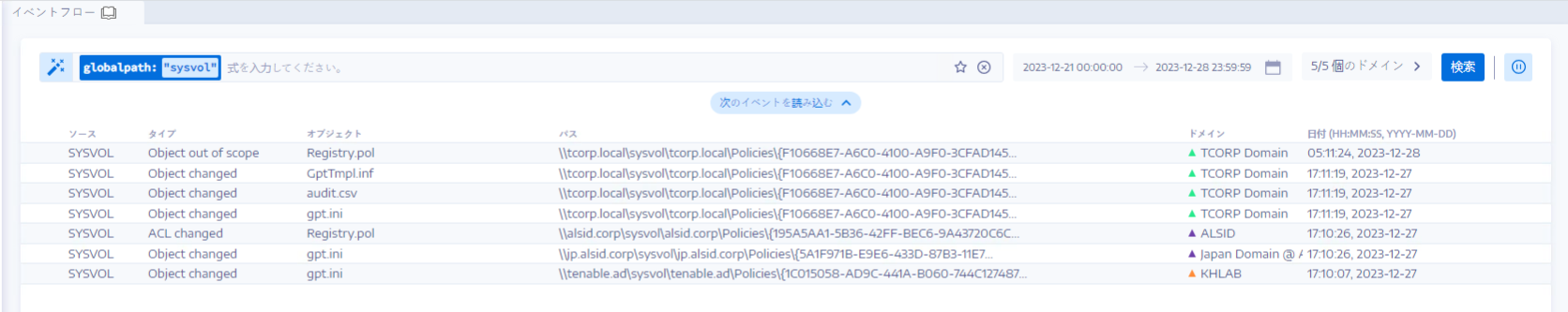

| GPO の起動と停止バイナリとグローバル SYSVOL パスの監視 | 起動パスまたはグローバル SYSVOL レプリケーションパスのスクリプトを監視します。攻撃者はしばしば、これらのスクリプトを使用してネイティブ AD サービスを悪用し、環境全体にランサムウェアをすばやく増殖させます。 | |

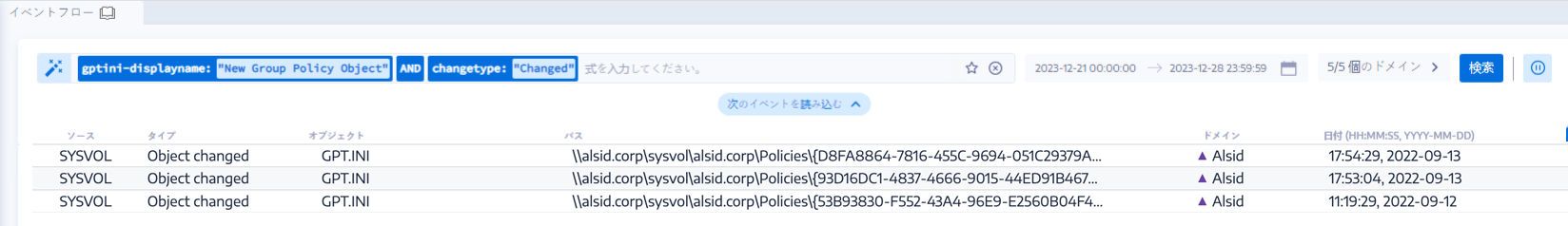

| GPO 設定の変更 | GPO 設定に対する変更を監視します。攻撃者はしばしば、このメソッドを使用してセキュリティ設定をダウングレードし、執拗な不正アクセスやアカウント乗っ取りを助長します。 | |

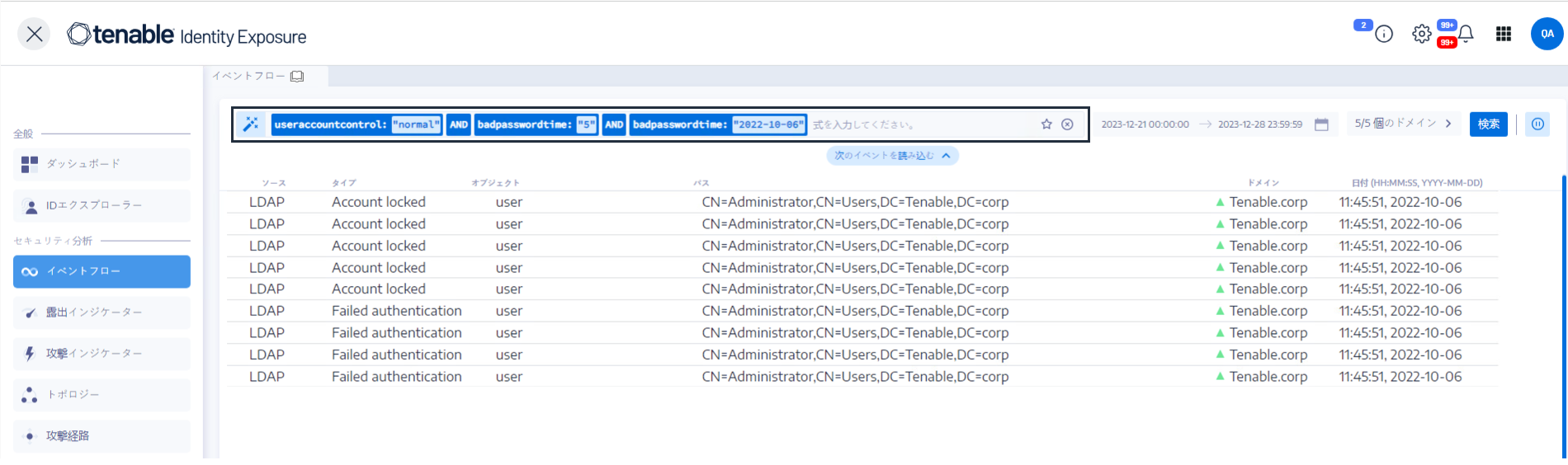

| 認証の失敗とパスワードのリセット |

ロックアウトにつながる認証試行の複数回の失敗を監視します。これは、ブルートフォース攻撃の早期警告フラグとして機能します。 注: ロックアウトポリシーと日付/時刻変数を設定する必要があります。詳細は、Tenable Identity Exposure アカウントを使用した認証を参照してください。

|

|

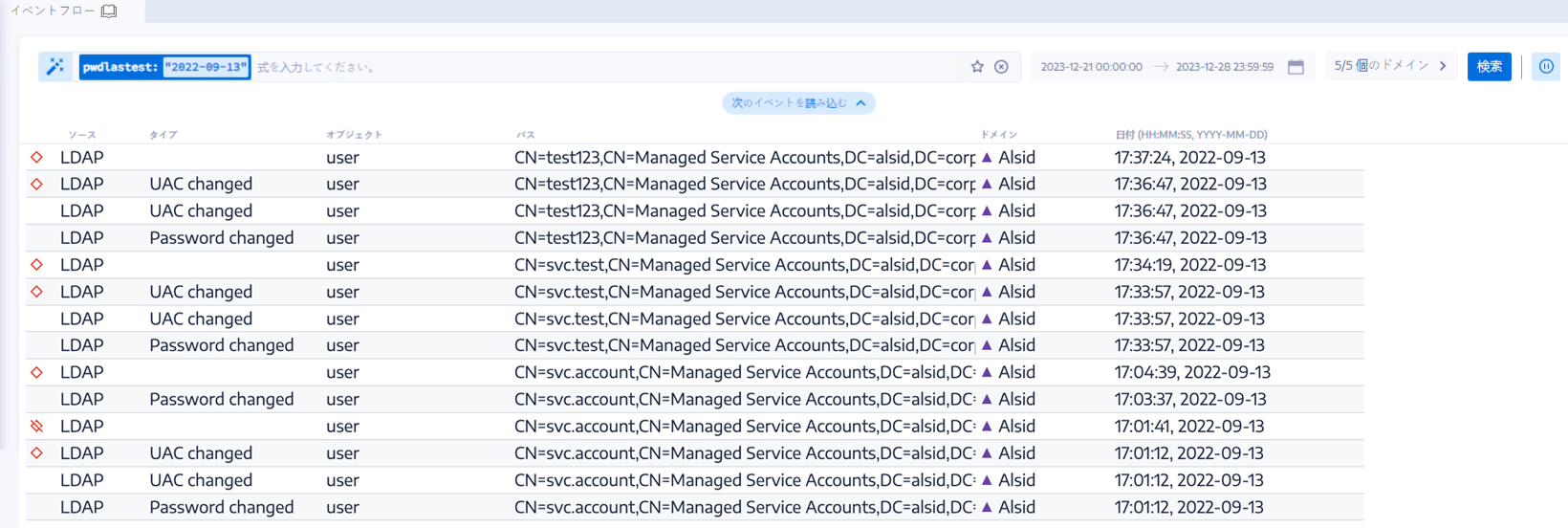

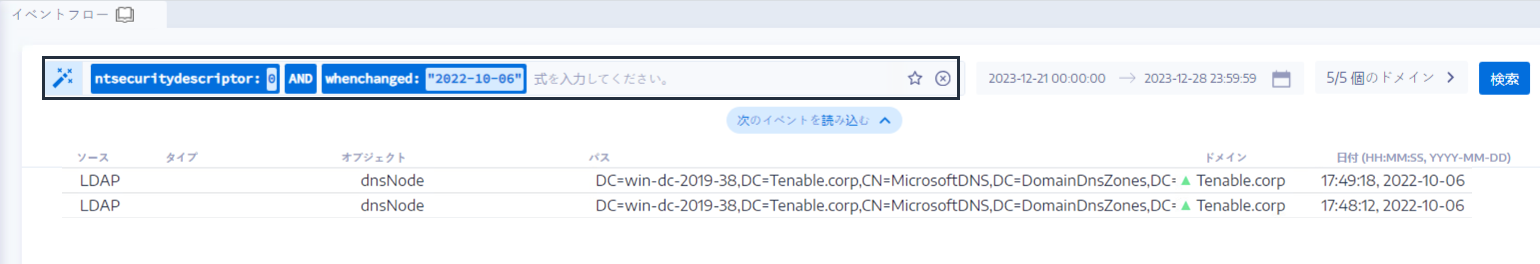

| 追加、削除、または変更されたオブジェクトのアクセス許可 |

ACL 権限および関連するオブジェクトのアクセス許可セットに対する不正な変更を監視します。攻撃者はこのメソッドを悪用してアクセス許可を昇格します。 注: 日付/時刻変数を指定する必要があります。

|

|

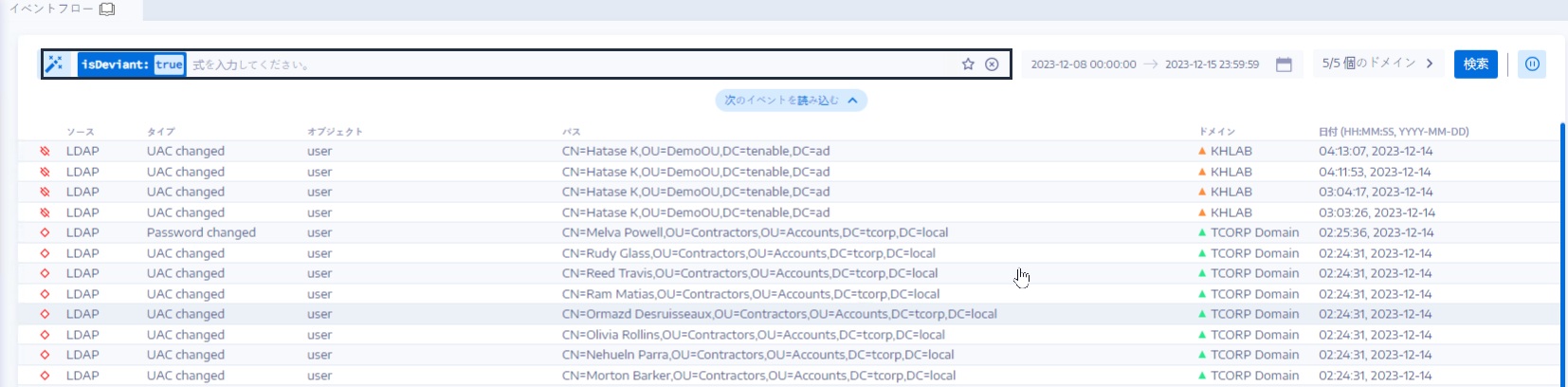

| 逸脱を引き起こす管理者への変更 |

ビルトイン管理グループおよびカスタムグループは機密性の高いグループであり、リスクが発生する可能性がある逸脱や設定変更を厳重に監視する必要があります。このクエリを使用すると、管理者グループ内のセキュリティ設定に悪影響を与えた可能性のある最近の変更をすばやく確認できます。 |

|

関連項目