Tenable Identity Exposure 2023 年リリースノート

Tenable Identity Exposure 3.61 (2023 年 12 月 27 日)

-

イベントフロー — Tenable Identity Exposure は、変更が発生するとすぐに Active Directory からイベントを受け取ります。ただし、大規模なグループで変更が高い頻度で発生する場合、イベントを 10 分間遅らせて集約し、システムの残りの部分に通知することで、パフォーマンスの問題を回避します。

Tenable Identity Exposure バージョン 3.61 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure で、IoA エクスポートプロセスのパフォーマンスが改善されました。 | 該当なし |

| 弱いパスワードの検出 IoE のパフォーマンスレベルがフルセキュリティチェックの一部で強化されました。このチェックは、サービスの再起動後や Active Directory のクロールの完了後に行われます。 | 該当なし |

| Tenable Identity Exposure で、特にローカライズされた言語で展開されたアプリケーションメニュー内の表示に影響を与えていた、長いラベルの問題に対処しました。 | 該当なし |

| Tenable Identity Exposure で、ローカライズされた言語のテンプレート問題に起因するダッシュボード作成エラーを解決しました。 | 該当なし |

| Tenable Identity Exposure で、SMTP サーバー設定など、さまざまなシステム設定のアップデートが原因で信頼できる認証局が削除される可能性があるという問題を修正しました。 | 該当なし |

| Tenable Identity Exposure で、選択したリレーが LDAP 設定ページに正しく表示されるようになりました。 | 該当なし |

Tenable Identity Exposure 3.60 (2023 年 12 月 13 日)

-

特権のないアカウントに MFA がない — 多要素認証 (MFA) は、弱いパスワードや漏洩したパスワードに対する強力な保護をアカウントに提供します。セキュリティのベストプラクティスや業界標準では、特権のないアカウントに対しても MFA を有効にすることを推奨しています。MFA 方式を登録していないアカウントはその恩恵を受けることはできません。アカウントに登録された MFA 方式がない場合、または方式を登録せずに MFA を施行した場合 (パスワードを持つ攻撃者が独自の MFA 方式を登録し、セキュリティリスクを発生させる可能性があります)、この新しい露出インジケーター (IoE) がアラートを出します。

-

安全でない動的 DNS ゾーンの更新が許可される — この新しい露出インジケーター (IoE) が、動的 DNS ゾーンの更新の安全でない設定を特定します。安全でない設定があると、DNS レコードの不正な編集につながり、不正な DNS レコードに対して脆弱になる可能性があります。

Tenable Identity Exposure バージョン 3.60 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure で、アラートのリストが日本語で正しく表示されるようになりました。 | 該当なし |

| パブリック API エンドポイント /profiles/:profileId/attacks でパラメーター order=ASC を指定すると、昇順で結果を返すようになりました。 | 該当なし |

| イベントフローが 10 分間アイドル状態になると、Tenable Identity Exposure はリソースを節約するためにイベントフローを一時停止します。 | 該当なし |

| フランス語訳で使用される、ヘルスチェック機能の用語が全体を通して一貫されました。 | 該当なし |

| ロールの編集中に、データのないエンティティに対して [デフォルトで読み取り] または [デフォルトで編集] の選択を解除しても、保存プロセス中にエラーがトリガーされなくなりました。 | 該当なし |

| DCSync 攻撃インジケーター (IoA) のデフォルトの [遅延期間] が 10 分から 1 時間に変更されました。正当なアプリケーションのホワイトリスト登録をより効率的に行えるようにするため、Tenable Identity Exposure はこの変更を既存のカスタムプロファイルに適用することを推奨しています。 | 該当なし |

| ユーザーに対する弱いパスワードポリシーの適用 IoE が強化され、オプションの制限に関連するエッジケースをより適切に処理できるようになりました。 | 該当なし |

Tenable Identity Exposure 3.59 (2023 年 11 月 29 日)

-

プロパティセットの健全性 — この新しい露出インジケーター (IoE) は、AD スキーマ内のプロパティセットとその属性に存在する設定ミスや悪意のある攻撃者のバックドアをチェックします。現在、プロパティセットの使用に関連する既知の公開されている攻撃経路はありませんが、この IoE は主に、この機能を使用するサードパーティ製品に起因する設定ミスや異常を特定することに重点を置いています。

-

セキュアリレー - API キーは、各 SaaS リリースで自動的に更新されます。

Tenable Identity Exposure バージョン 3.59 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure では、一部のお客様に影響を与えていたレポートメールの正常な配信を再開しました。 | 該当なし |

| ロールの設定中に、データのないエンティティに対して [デフォルトで読み取り] または [デフォルトで編集] のチェックを外しても、保存時にエラーが発生しなくなりました。 | 該当なし |

| Entra ID 露出インジケーターは、検出結果の合計数を正確に計算するようになり、最後のページには、空白ページではなく最新の検出結果が表示されます。 | 該当なし |

| Tenable Identity Exposure は、ロールベースのアクセス制御 (RBAC) の問題を解決し、特権ユーザーが攻撃インジケーターを設定できるようになりました。 | 該当なし |

| 攻撃経路トラバーサルアルゴリズムの強化により、応答時間とメモリ効率の両方が大幅に改善されました。 | 該当なし |

Tenable Identity Exposure 3.58 (2023 年 11 月 1 日)

-

AD と同期された特権 Entra アカウント (ハイブリッド) - 新しい露出インジケーター (IoE) は、ハイブリッドアカウント、特に Entra ID で特権ロールを持つ Active Directory から同期されたアカウントをチェックします。これらのアカウントは、AD を侵害する攻撃者が Entra ID にピボットする可能性があるため、セキュリティリスクをもたらします。Entra ID の特権アカウントは、クラウド専用アカウントでなければなりません。

-

Entra ID セキュリティ分析 - Tenable Identity Exposure は、ロールの特権ステータスを見極めるため Microsoft プロパティ isPrivileged を組み込むことにより、Entra ID セキュリティ分析の関連性を強化しました。この改善により、さらに正確な分析が行われ、結果としてセキュリティの検出結果数が増えます。これは、より広範囲のロールが特権に分類されるようになるからです。

-

リレーを介した認証 - セキュアリレーのユーザーは、いずれかのリレーを選択することで、LDAP 認証を設定できるようになりました。この選択されたリレーは LDAP サーバーに接続して、ユーザーを認証します。

Tenable Identity Exposure バージョン 3.58 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure は、Microsoft パッチに続く新しいバージョンの PetitPotam 攻撃を検出するようになりました。 | 該当なし |

| Tenable Identity Exposure は、DCSync 相関ルールを改善しました。 | 該当なし |

Tenable Identity Exposure 3.57 (2023 年 10 月 18 日)

-

WSUS の危険な設定ミス - 新しい露出インジケーター (IoE) は、Windows Server Update Services (WSUS) をチェックします。WSUS は Windows の更新をワークステーションとサーバーにデプロイする Microsoft 製品で、この IoE は標準のアカウントから管理者権限への昇格につながる設定が誤って設定されていないかどうかを確認します。

-

検索 - [システム] > [フォレスト] または [ドメイン] ページに、新しい検索機能が追加され、大規模な環境にある特定のフォレストおよびドメインの設定を見つけてアクセスする際に使えるようになりました。

Tenable Identity Exposure バージョン 3.57 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 攻撃インジケーターイベントリスナーが、2016 より前のバージョンの Windows Server で再び機能するようになりました。 | 該当なし |

| Tenable Identity Exposure は、今後のスキャンで Azure AD の認証情報の更新を考慮するようになりました。 | 該当なし |

| Tenable Identity Exposure は、広範な Active Directory インフラで攻撃インジケーターを適用する際のセキュアリレーの信頼性を強化しました。 | 該当なし |

Tenable Identity Exposure 3.56 (2023 年 10 月 4 日)

-

ユーザーインターフェースのイベントフローとドロワー機能で、新しくなった Tenable デザインを採用しました。

Tenable Identity Exposure バージョン 3.56 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 空の DNS レコードを受信しても、対応する AD オブジェクトでプラットフォームが停止しなくなりました。 | 該当なし |

|

次の露出インジケーター (IoE) について、デフォルトの「Tenable」プロファイルは、分析で無効なアカウントを保持するオプションを「true」から「false」に変更しました。

|

該当なし |

| Tenable Identity Exposure では、削除されたアカウントをセキュリティ記述子で問題があるものとしてフラグを立てることはなくなりました。セキュリティ記述子が適切なサイバーハイジーンを順守していない場合であっても、セキュリティリスクのおそれはありません。 | 該当なし |

| Tenable Identity Exposure API では、不明なエンティティにアクセス許可を追加できなくなりました。 | 該当なし |

| 危険な信頼の委任 IoE で、ドメインコントローラーのオペレーティングシステムが最新であるためチェックは不要であると指定できる新しいオプションが利用可能になりました。 | 該当なし |

| Zerologon 攻撃インジケーターのロジックが変更され、誤検出の発生件数が減少しました。以前の動作に戻すには、セキュリティプロファイルの [詳細] オプションを有効にする必要があります。 | 該当なし |

Tenable Identity Exposure 3.55 (2023 年 9 月 20 日)

Tenable Identity Exposure バージョン 3.55 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 露出インジケーター (IoE) に、削除されたオブジェクトへの参照が含まれなくなりました。 | 該当なし |

| 攻撃インジケーターエンジンが、IPv4 にマッピングされた IPv6 アドレスをサポートするようになりました。 | 該当なし |

| IoE のリンク解除、無効、またはオーファングループポリシーオブジェクト (GPO) は、削除された GPO を持つシナリオをより効果的に管理できるようになりました。 | 該当なし |

| SaaS プラットフォームから命令を受信すると、アラートサーバーに接続できない場合であっても、リレーがシャットダウンするようになりました。再起動すると、リレーは未送信のアラートを処理します。 | 該当なし |

Tenable Identity Exposure Tenable One プラットフォームの更新 (2023 年 9 月 20 日)

[ワークスペース] ページは、Tenable にログインすると表示されます。さらに、管理者はどのカスタムロールがどの Tenable One アプリにアクセスできるかを変更できます。

-

[ワークスペース] ページにおいて、デフォルトのアプリを設定するには、アプリのタイルにある

をクリックし、[デフォルトログインの作成] を選択します。ログインすると、このアプリが表示されるようになります。

をクリックし、[デフォルトログインの作成] を選択します。ログインすると、このアプリが表示されるようになります。 -

[ワークスペース] ページにおいて、デフォルトのアプリを削除するには、アプリのタイルにある

をクリックし、[デフォルトログインページの削除] を選択します。ログインすると、[ワークスペース] ページが表示されるようになりました。

をクリックし、[デフォルトログインページの削除] を選択します。ログインすると、[ワークスペース] ページが表示されるようになりました。 -

(Tenable One のみ) どのカスタムロールがどの Tenable One アプリにアクセスできるかを制御するには、新しいロール設定を使用してください。詳細については、カスタムロールを作成するを参照してください。

Tenable Identity Exposure 3.54 (2023 年 9 月 11 日)

Tenable Identity Exposure バージョン 3.54 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure は、セキュアリレーのインストールに関連する問題に適切に対処し、解決しました。 | 該当なし |

| イベントフローが、膨大なイベント履歴を持つお客様を効果的に管理できるようになりました。 | 該当なし |

| Entra ID (旧 Azure AD) の検出結果の日付列は、日付/時刻の形式を明確に示すようになりました。 | 該当なし |

| Tenable Identity Exposure は、コレクターサービスのいくつかのメモリリークを解決しました。 | 該当なし |

| 攻撃インジケーター (IoA) コンピューターマッピングは、すべてを表示する代わりに、最新の DNS エントリを表示するようになりました。 | 該当なし |

| 攻撃インジケーターで使用される DNS エントリが Active Directory から削除されたときに、Tenable Identity Exposure でもそれらが削除されるようになりました。 | 該当なし |

Tenable Identity Exposure 3.53 (2023 年 8 月 23 日)

-

脆弱なパスワードの検出 - 新しい Tenable Identity Exposure 露出インジケーターは、堅牢なパスワードをチェックし、Active Directory 認証でのセキュリティを確保します。脆弱なパスワードは、不十分な複雑度、旧式のハッシュアルゴリズム、共有されたパスワード、漏洩したデータベースでの露出などの要因から発生します。攻撃者は、これらの脆弱性を悪用して、アカウントの中でも特に権限のあるアカウントに偽装することで、Active Directory 内での認証されていないアクセスを可能にします。

Tenable Identity Exposure バージョン 3.53 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 製品が 30 分間実行された後に、ヘルスチェックのステータスが「不明」に切り替わることはなくなりました。 | 該当なし |

| Tenable Identity Exposure は、NTDS 抽出および DC パスワードの変更の IoA に影響を与えていた別の相関ロジックを修正しました。 | 該当なし |

| Tenable Identity Exposure は、セキュアリレーのインストール時に、インストールフォルダーに対する「NT AUTHORITY\Authenticated Users」のアクセス許可を削除するようになりました。 | 該当なし |

Tenable Identity Exposure 3.52 (2023 年 8 月 9 日)

-

Tenable Identity Exposure の法的契約条件を更新し、2023 年の Tenable の法律に関するポリシーを反映させました。

Tenable Identity Exposure バージョン 3.52 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure の以下の攻撃インジケーター (IoA) に影響を与える相関ロジックを修正しました。DCSync、DCShadow、DPAPI ドメインの抽出、DC の疑わしいパスワード変更、DNSAdmins の悪用、大量のコンピューターに対する偵察、NTDS の抽出、OS 認証情報ダンプ: LSASS メモリ、SAMaccountName のなりすまし、Zerologon の悪用 | 該当なし |

| 特権分析で、ドメイン管理者を含む SID 履歴のある Active Directory がサポートされるようになりました (推奨はされていません)。 | 該当なし |

| IoA エンジンが改善され、イベントログ相関を実行する際に PTR および CNAME DNS レコードをサポートするようになりました。 | 該当なし |

| 特定のドメインをフィルタリングし、すべての露出インジケーター (IoE) を表示している場合、IoE ページにすべての IoE が表示されることはなくなりました。 | 該当なし |

| SaaS-VPN プラットフォームから SaaS セキュアリレーへの移行により、ヘルスチェックで報告された以前の未使用リソースが削除されるようになりました。 | 該当なし |

Tenable Identity Exposure 3.51 (2023 年 7 月 31 日)

-

DFS 設定ミス — 新しい露出インジケーター (IoE) では、SYSVOL が Distributed File System Replication (DFSR) を使用しているかどうかをチェックします。DFSR は、堅牢性、スケーラビリティ、レプリケーションパフォーマンスを向上させるために File Replication Service (FRS) と置き換えられたメカニズムです。

Tenable Identity Exposure バージョン 3.51 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure はユーザーが IoE や逸脱などの Microsoft Entra ID 関連のタブをリクエストしたときに、地域の言語にローカライズしたリソースを提供します。 | 該当なし |

| Tenable Identity Exposure では、攻撃インジケーターが使用するファイルが通常の SYSVOL クローリングから除外されるようになりました。 | 該当なし |

| Tenable Identity Exposure で、セキュアリレーのライフサイクルの安定性を改善しました。 | 該当なし |

| セキュアリレーのヘルスチェックで、対応するリレーが起動していない、または到達可能でない場合でも、情報を提供するようになりました。 | 該当なし |

| Tenable Identity Exposure では公平性を確保するために、Microsoft Entra ID テナントのスキャンのスケジュールプロセスを強化しました。 | 該当なし |

| Tenable Identity Exposure では、リレーが Active Directory ドメインにリンクされていない場合でも、セキュアリレーのヘルスチェックが実行されます。 | 該当なし |

| アップグレードをロールバックする際、セキュアリレー機能は自動アップグレードのスケジュールされたタスクも復元するようになりました。 | 該当なし |

| Tenable Identity Exposure でセキュアリレー用のコード署名証明書を更新しました。 | 該当なし |

| クラウド VPN インフラからクラウドセキュアリレーへの移行に伴い、現在使用されていない以前のリソースがヘルスチェックレポートから削除されるようになりました。 | 該当なし |

| Tenable Identity Exposure において、攻撃経路の問題を解決するために、passwordHash に関連付けられた新しいエンティティをフィルターで除外するように攻撃経路モジュールを更新しました。 | 該当なし |

| Tenable Identity Exposure で暗号化されていないメールを SMTP 経由で送信する機能を復元しました。 | 該当なし |

| 名前が変更された Active Directory ドメインであっても、Tenable Identity Exposure で機密データを取得できます。 | |

|

危険な機密性の高い特権の露出インジケーター (IoE)

|

該当なし |

Tenable Identity Exposure 3.50 (2023 年 7 月 12 日)

-

イベントフロー — Tenable Identity Exposure が、日付と時刻の両方でイベントフローをフィルタリングできるようになりました。

Tenable Identity Exposure バージョン 3.50 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 攻撃インジケーターのセキュリティ分析で、着信 Windows イベントログと保存されているセキュリティイベントを再び関連付けることができます。 | 該当なし |

| Tenable Identity Exposure では、FRS プロトコルを使用して SYSVOL ソースから情報を取得する機能を再取得しました。 | 該当なし |

| Tenable Identity Exposure で、ドメインコントローラーへの LDAP 接続のレジリエンスを改善しました。 | 該当なし |

Tenable Identity Exposure 3.49 (2023 年 6 月 28 日)

-

プラットフォームヘルスチェック機能 - Tenable Identity Exposure は、実行されたプラットフォームヘルスチェックを統合ビューに一覧表示します。これにより、設定異常を素早く調査して解決できます。詳細については、Tenable Identity Exposure 管理者ガイドの ヘルスチェックを参照してください。

-

レポートセンター — この機能により、簡素化されたレポート作成プロセスを使用して、重要なデータをレポートとして組織の主要な関係者にエクスポートできます。詳細については、Tenable Identity Exposure 管理者ガイドの レポートセンターを参照してください。

-

露出インジケーター (IoE) — 以下を含む一部の IoE の逸脱したオブジェクトに対して除外を許可します。

-

グループ: 特権ユーザーのログオン制限

-

オペレーティングシステム: 廃止になった OS を実行しているコンピューター

-

組織単位: 特権ユーザーのログオン制限、廃止になった OS を実行しているコンピューター、ユーザーに対する弱いパスワードポリシーの適用、休止アカウント、古いパスワードを使用しているユーザーアカウント

-

-

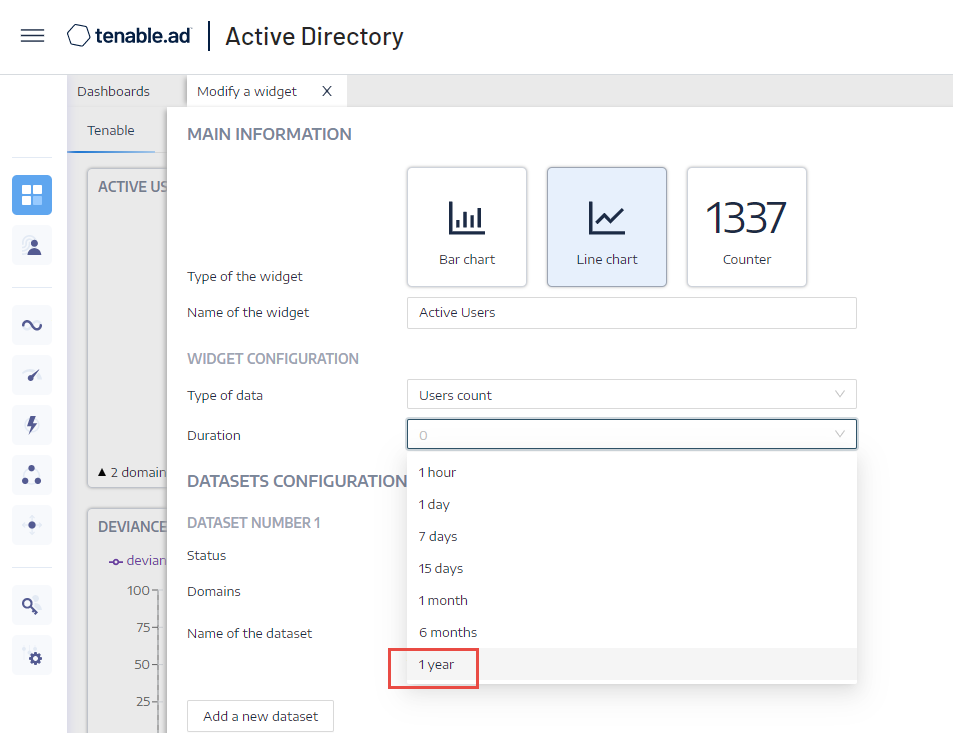

ダッシュボードテンプレート — すぐに使用できるテンプレートは、コンプライアンス、リスク、パスワード管理、ユーザー/管理者の監視など、組織に関連する優先度の高い問題に集中するのに役立ちます。詳細については、Tenable Identity Exposure ユーザーガイドのダッシュボードを参照してください。

-

ワークスペース — ワークスペース機能を使用すると、すべての Tenable 製品を 1 か所で表示してアクセスできます。詳細については、Tenable Identity Exposure ユーザーガイドのワークスペースを参照してください。

Tenable Identity Exposure バージョン 3.49 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| IPSEC VPN インフラで Tenable Identity Exposure を使用しているお客様にヘルスチェックが表示されるようになりました。 | 該当なし |

| ユーザーがパスワードを変更すると、Tenable Identity Exposure はそのユーザーのすべてのセッションを無効にします。 | 該当なし |

| ADCS の危険な設定ミス IoE で、証明書テンプレート分析から samAccountName または userPrincipalName を使用して、トラスティを他の AD ドメインから除外できるようになりました。 | 該当なし |

Tenable Identity Exposure 3.48 (2023 年 6 月 14 日)

-

ビルトインのヘルスチェック機能 — ヘルスチェックにより、ドメインとサービスアカウントの設定を 1 つの統合ビューでリアルタイムに可視化できます。そこからドリルダウンして、インフラでの接続やその他の問題につながる設定異常がないか調査し、あれば修正できます。詳細については、Tenable Identity Exposure 管理者ガイドの ヘルスチェックを参照してください。

-

検索 — 検索機能がリレー管理とロール管理で利用可能になりました。

Tenable Identity Exposure バージョン 3.48 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure が、gz 形式のイベントログファイルを読み取る再試行回数を減らし、これらのファイルを開く操作によって引き起こされる潜在的な問題に対処しています。 | 該当なし |

| 攻撃インジケーター (IoA) の強化されたセキュリティ分析により、RabbitMQ の障害をより適切に処理し、レジリエンスを強化することができます。 | 該当なし |

| ダッシュボードページでブラウザの [前のページ] ボタンを使用したときに、ダッシュボードに関連データが正しく入力されるようになりました。 | 該当なし |

| ウィジェットの横座標の最後の数字が完全に表示されるようになりました。 | 該当なし |

| アプリケーションスイッチャーは、適切なトークンを使用して、利用可能な Tenable アプリケーションのリストを取得するようになりました。 | 該当なし |

| Tenable Identity Exposure はセキュアリレー ログを圧縮しローテーションするようになったので、ストレージが最適化され、管理が容易になりました。 | 該当なし |

| IoA モジュールがインストールされていない場合、Tenable Identity Exposure はエラーを報告しません。 | 該当なし |

|

露出インジケーター (IoE)

|

該当なし |

| SYSLOG プロトコルを使用するアラートは、日本語などの英語以外の文字をサポートします。 | 該当なし |

| 新しく実装されたメカニズムにより、多数の属性変更があったときのデータベースのレジリエンスが強化されています。 | 該当なし |

| IoA セキュリティ分析は、必要に応じて 1 つ前の Windows イベントログバージョンにフォールバックするようになりました。 | 該当なし |

| セキュリティ分析で、IoE オプションから不適切な正規表現が検出されたときのエラーログの生成が制限されるようになりました。 | 該当なし |

Tenable Identity Exposure 3.47 (2023 年 5 月 31 日)

DC パスワードの変更 - Zerologon に関連するこの新しい攻撃インジケーターは、攻撃者が Netlogon の脆弱性と組み合わせてよく使用する特定のエクスプロイト後のアクティビティ、つまりドメインコントローラーのマシンアカウントパスワードの変更にフォーカスしています。詳細については、Tenable Identity Exposure の攻撃インジケーターリファレンスガイドを参照してください。

Tenable Identity Exposure バージョン 3.47 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 攻撃インジケーターモジュールがドメインコントローラーで生成するトランスクリプトファイルを、完全な情報を持つ形で複製できるようになりました。 | 該当なし |

| Tenable Identity Exposure は SMTP サーバーが設定されているかどうかを検出します。 | 該当なし |

Tenable Identity Exposure 3.46 (2023 年 5 月 17 日)

Zerologon ― この新しい攻撃インジケーターは、攻撃者が Zerologon の脆弱性を悪用してドメイン上で権限を取得しようとしていることを示す、Netlogon 認証プロセスの失敗を検出します。詳細については、Tenable Identity Exposure の攻撃インジケーターリファレンスガイドを参照してください。

Tenable Identity Exposure バージョン 3.46 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| カスタム CA 証明書のゴミ箱は、意図したとおりに証明書を削除します。 | 該当なし |

| 攻撃インジケーターの SYSLOG アラートを設定する際に、プロファイルが必須になりました。 | 該当なし |

| 攻撃インジケーターデプロイメントスクリプトの追加パラメーターである -EventLogsFileWriteFrequency X を使用すると、分散ファイルシステム (DFS) レプリケーションの遅延または破損による潜在的な問題に対処できます。詳細については、管理者ガイドの DFS レプリケーション問題の緩和を参照してください。 | 該当なし |

Tenable Identity Exposure 3.45 (2023 年 5 月 3 日)

セキュアリレー — セキュアリレーが Syslog および SMTP アラートをサポートするようになりました。詳細については、Tenable Identity Exposure 管理者ガイドのセキュアリレーを参照してください。

Syslog および SMTP アラートが、セキュアリレーを通じてプライベートサーバーにアラートを送信できるようになりました。アラートを作成する際、セキュアリレープラットフォームはリレーの選択を求めるようになりました。リレーを設定し、ドメイン監視とアラートのいずれか、または両方に使用できます。

セキュアリレーを使用しており、既存のアラートがある場合、Tenable Identity Exposure 3.45 にアップデートすると自動的にリレーがアラートに割り当てられ、サービスを継続して利用できるようになっています。リレー仮想マシンネットワークルールに関する理由で、またはユーザー個人の好みに合わせて、このリレーを編集できます。

Tenable Identity Exposure バージョン 3.45 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| 攻撃インジケーター — Tenable Identity Exposure IoA のカスタマイズが正しく機能するようになりました。 | 該当なし |

|

セキュアリレーアップデーター — ユーザーセッションを開かずに単独で起動できるようになりました。 |

該当なし |

| アラート — Tenable Identity Exposure で、セキュアリレーユーザーのみを対象としたドロップダウンメニューが VPN ユーザーに表示されなくなりました。 | 該当なし |

|

ユーザーインターフェース

|

該当なし |

Tenable Identity Exposure 3.44 (2023 年 4 月 19 日)

-

ドメインのバックアップキー抽出 — 新しい攻撃インジケーターは、LSA RPC 呼び出しを使用してバックアップキーにアクセスするさまざまな攻撃ツールを検出します。詳細については、Tenable Identity Exposure の攻撃インジケーターリファレンスガイドを参照してください。

-

攻撃インジケーターのキャリブレーション — Active Directory のサイズや承認済みの既知のツールなどに基づいて、IoA を環境に適合させる方法に関する新しい推奨事項。詳細については、Tenable Identity Exposure の攻撃インジケーターリファレンスガイドを参照してください。

Tenable Identity Exposure バージョン 3.44 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure のパスワードポリシーをアップデートし、12 文字以上のパスワードが必須になりました。一部のケースではこれまで 8 文字しか必要でなかったため、このアップデートによりすべてのケースで一貫した条件になります。 | 該当なし |

| アラート画面で、開発中の情報が非表示になりました。 | 該当なし |

| Tenable Identity Exposure で、カスタムの信頼できる認証局 (CA) を削除できるようになりました。 | 該当なし |

| メールアラートタブに正しい名前が表示されます。 | 該当なし |

| Tenable Identity Exposure でディレクトリを削除すると、Tenable Identity Exposure は Tenable クラウドプラットフォームから対応する AD オブジェクトを削除します。 | 該当なし |

| ゴミ箱が有効な場合、ユーザーを削除すると、イベントフローのイベントタイプの関連性が高まります。 | 該当なし |

| アクティブユーザーカウントに、復元された AD オブジェクトが含まれるようになりました。 | 該当なし |

| Tenable Identity Exposure の攻撃インジケーターの調査ビューで、常に攻撃名が表示されるようになりました。 | 該当なし |

| Tenable Identity Exposure IoA GPO audit.csv ファイルが、auditpol.exe 出力 (ローカライズ可能) ではなく、Windows API からの結果を使用して生成されるようになりました。 | 該当なし |

| 露出インジケーターからの逸脱のエクスポートがより速くなりました。 | 該当なし |

| セキュアリレーアップデーターは、アップデートを検証する前に設定を検証し、設定チェックで不合格になった場合はアップデートをロールバックするようになりました。 | 該当なし |

Tenable Identity Exposure 3.43 (2023 年 3 月 22 日)

-

セキュアリレー — ネットワークがインターネットに接続するためにプロキシサーバーを必要とする場合、セキュアリレーは認証なしの HTTP プロキシをサポートするようになりました。詳細については、Tenable Identity Exposure 管理者ガイドのセキュアリレーを参照してください。

- オンボーディング — セキュリティを強化するために、オンボーディングプロセスでは、ユーザーが初めてログインするときに、最初のログインで提供されるデフォルトの認証情報を変更することが必要になりました。Tenable Identity Exposure での新しいパスワードのルールも強化されました。

-

スケーラビリティ — Tenable Identity Exposure は、IoA の精度向上とレイテンシ改善のために、より大きなスケールで対象のイベントを処理できるように、サービス側の攻撃インジケーターのパフォーマンスを改善しました。

-

新しい攻撃インジケーター — 認証されていない Kerberoasting という新しい IoA が、多数の検出をバイパスするステルス型 Kerberoasting 攻撃を検出します。

Tenable Identity Exposure バージョン 3.43 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure は、ワークロードの高いシナリオに対応するために、ユーザーに対する脆弱なパスワードポリシーの適用の露出インジケーターを改善しました。 | 該当なし |

| Tenable Identity Exposure は、ワークロードクォータに関連する RBAC アクセス許可を削除しました。 | 該当なし |

| Internet Explorer がない仮想マシンサーバーにリレーをインストールできるようになりました。 | 該当なし |

| IoA セットアップスクリプトは、スクリプトの実行者がポリシーの結果セット (RSOP) を計算できないエッジケースを処理するようになりました。 | 該当なし |

| IoA NTDS 抽出で、設定済みのプロセスを分析から除外できるようになりました。 | 該当なし |

Tenable Identity Exposure 3.42 (2023 年 3 月 8 日)

Tenable Identity Exposure バージョン 3.42 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

|

露出インジケーター

|

該当なし |

|

攻撃インジケーター

|

該当なし |

|

セキュアリレー

|

該当なし |

| Tenable Identity Exposure は、削除された GPO の PDC の IoA 設定をプッシュしなくなりました。より堅牢な IoA 自動アップデートエクスペリエンスを実現するため、インストールされた IoA 設定を使用するようになりました。 | 該当なし |

| 公開 API で取得される Tenable Identity Exposure (コンプライアンス) スコアは、指定したプロファイルに対して無効化されているチェッカーを除外するようになりました。これは、公開 API 経由で間違ったスコアが取得される原因となっていました。現在は改善され、Tenable Identity Exposure のユーザーインターフェースで参照できるコンプライアンススコアと一致するようになっています。 | 該当なし |

| ディレクトリを削除した後、攻撃経路が Tier 0 グラフをリフレッシュするようになりました。 | 該当なし |

| Tenable Identity Exposure は、スクリプトのその後のインストールのための IoA セットアップスクリプトのレジリエンスを強化しました。 | 該当なし |

Tenable Identity Exposure 3.41 (2023 年 2 月 23 日)

Tenable Identity Exposure バージョン 3.41 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

|

Tenable Identity Exposure GPO の名前変更が、Tenable Identity Exposure 攻撃インジケーター設定の自動アップデート機能に影響を与えることはなくなりました。 |

該当なし |

| Tenable Identity Exposure で、同じ攻撃インジケーター分析を取得するために必要なアクセス許可が少なくなりました。 | 該当なし |

| 攻撃インジケーター PDF レポートの表紙ページに間違ったヘッダーが表示されなくなりました。 | 該当なし |

| 機密性の高い GPO オブジェクトとファイルアクセス許可の確認および不正なユーザーにより管理されたドメインコントローラーの露出インジケーター (IoE) で Tenable Identity Exposure GPO の誤検出がなくなりました。 | 該当なし |

Tenable Identity Exposure 3.40 (2023 年 2 月 13 日)

-

LDAPS 接続 — Tenable Identity Exposure は、LDAPS (TCP/636) ポートを使用して、セキュアリレーアーキテクチャの Active Directory に接続できます。この設定は、IPSEC VPN 環境ではできません。

Tenable Identity Exposure バージョン 3.40 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

|

セキュアリレー

|

該当なし |

| 認証 — Tenable Identity Exposure は、認証後に成功したログイン試行を記録するようになりました。 | 該当なし |

|

攻撃インジケーター

|

該当なし |

Tenable Identity Exposure 3.39 (2023 年 1 月 25 日)

-

攻撃インジケーターの迅速かつ容易なデプロイメント - 手動操作をしなくても、Tenable Identity Exposure で、設定されたドメインコントローラーから攻撃インジケーターを自動的に追加または削除できるようになりました。詳細は、Tenable Identity Exposure 管理者ガイドの攻撃インジケーターのインストールを参照してください。

-

ロール - ロール設定で、リレー設定へのアクセスを設定できるようになりました。

Tenable Identity Exposure バージョン 3.39 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

|

攻撃経路:

|

該当なし |

| セキュリティ - GraphQL の提案が表示されなくなりました。 | 該当なし |

| リレー - リレーがドメインの FQDN を解決できるようになりました。これにより、フォレスト設定で UPN 形式のユーザー名とともに Kerberos を使用する場合に、セキュアリレー環境で Kerberos を使用することが可能になります。 | 該当なし |

| バグ修正 | 欠陥 ID |

|---|---|

|

メモリリークの問題を回避するために、イベントログの消費と他のリレーイベントが並行して発生するようになりました。 |

該当なし |

| リレーアンインストーラーが Tenable Agent サービスを停止しなくなりました。 | 該当なし |

|

リレーインストーラー:

|

該当なし |

Tenable Identity Exposure 3.38 (2023 年 1 月 11 日)

Tenable Identity Exposure バージョン 3.38 には、以下のバグ修正が含まれています。

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure ダッシュボードウィジェットに、逸脱が検出されなかった場合に「データなし」ではなく「0」と表示されるようになりました。 | 該当なし |

| バグ修正 | 欠陥 ID |

|---|---|

| Tenable Identity Exposure が、セキュアリレーの自動更新を日次ではなく 15 分ごとにチェックするようになりました。 | 該当なし |