Tenable Identity Exposure SaaS を使い始める

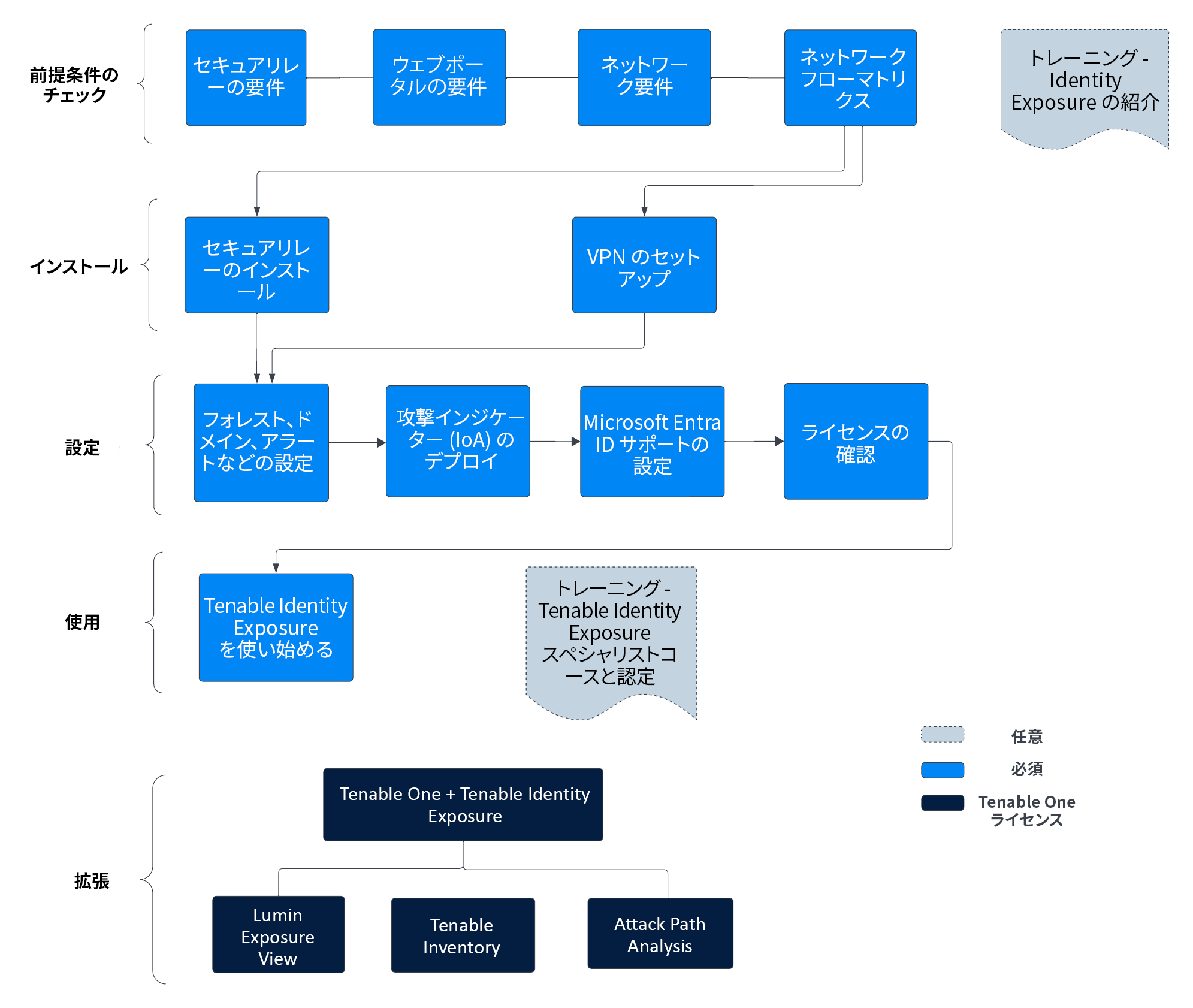

次のワークフローを使用して、Tenable Identity Exposure のデプロイメントを行います。

前提条件のチェック

-

リリースノートを確認します。

-

Tenable Identity Exposure プラットフォーム内におけるセキュアリレーの役割を確認して理解する — バージョン 3.59 以降、AD オブジェクトの収集係として必須となったセキュアリレー機能を使って、リレーからディレクトリリスナーコンポーネントへのデータ転送元となるドメインを設定できるようになりました。セキュアリレーの要件を参照してください。

インストール

-

Tenable Identity Exposure のセキュアリレー をインストールします。

設定

使用

Tenable Identity Exposure の Tenable One への拡張

Tenable Identity Exposure を Tenable One と統合すると、次の機能を活用できます。

-

[Exposure View] ページにアクセスし、重要なビジネスサービス、プロセス、機能について、ビジネスに合わせた CES (サイバーエクスポージャースコア) を取得することで、重要なビジネス上の文脈を得て、SLA に照らしてサービス提供状況を追跡します。全体的なアイデンティリスクを追跡して、総合的な CES (サイバーエクスポージャースコア) にウェブアプリケーションのリスクがどれほど関与しているかを把握します。

-

グローバルと Active Directory のエクスポージャーカードの CES および CES トレンドデータを表示します。

-

修正サービスレベル契約 (SLA) データを表示します。

-

Tag Performance のデータを表示します。

-

[Exposure Signals] ページにアクセスすると、クエリを使用して資産の違反を検索するエクスポージャーシグナルを生成できます。簡単に言えば、クエリに関連する脆弱性の影響を受ける資産は違反と見なされます。これにより、最も重大なリスクシナリオを可視化できます。

-

Tenable Research からの最新フィードを基に、環境内で最もアクティブな脅威を見つけます。

-

クエリと、影響を受ける資産の違反のデータを表示、生成、操作できます。

-

カスタムの Exposure Signals を作成して、ビジネス固有のリスクと弱点を表示します。

-

-

[インベントリ] ページにアクセスし、関連する攻撃経路、タグ、エクスポージャーカード、ユーザー、関係など、より深い資産インサイトにアクセスして資産インテリジェンスを強化します。総合的な資産リスクと資産重要度を評価する AES (資産のエクスポージャースコア) により、資産のエクスポージャーをより包括的に把握することで、リスクスコアリングを改善します。

-

[資産] タブで、次のようにデータを表示および操作します。

-

[弱点] タブで、次のようにデータを表示および操作します。

-

最も効果的な修正判断ができるように、脆弱性と設定ミスに起因する弱点について重要なコンテキストを表示します。

-

-

[ソフトウェア] タブで、次のようにデータを表示および操作します。

-

ビジネス全体にデプロイされているソフトウェアを完全に可視化し、関連するリスクをより詳しく把握します。

-

期限切れになっている可能性のあるソフトウェアと、まもなくサポート終了 (EoL) になるソフトウェアを特定します。

-

-

[検出結果] タブで、次のようにデータを表示および操作します。

-

資産に現れる弱点 (脆弱性または設定ミス) のインスタンスを、プラグイン ID、ポート、プロトコルによって一意に識別して表示します。

-

これらの検出結果に対するインサイト (説明、影響を受ける資産、重大度など) を確認して潜在的なセキュリティリスクを特定し、十分に活用されていないリソースを可視化し、コンプライアンスの取り組みをサポートします。

-

-

-

[攻撃経路] ページにアクセスし、ウェブアプリ、IT、OT、IoT、アイデンティ、ASM などのアタックサーフェスを通過するリスクの高い攻撃経路を明らかにすることで、リスクの優先順位付けを最適化し、重大な影響を回避します。軽減ガイダンスを使用して、攻撃経路を遮断するためのチョークポイントを特定することで軽減策を効率化し、AI インサイトによって深い専門知識を得ます (FedRAMP 環境ではサポートされていません)。

-

[ダッシュボード] タブで、脆弱な資産の概要を表示します。たとえば、重要資産への攻撃経路の数、未解決の攻撃手法の数とその深刻度、ソースノードのエクスポージャースコアと ACR ターゲット値の組み合わせごとに攻撃経路を可視化したマトリクス、トレンドの攻撃経路のリストなどがあります。

-

[上位の攻撃経路マトリクス] を確認し、[上位の攻撃経路] タイルをクリックして、重要資産 (ACR が 7 以上の資産) につながる経路に関する詳細情報を表示します。

必要に応じてこれらを調整し、最も重大な攻撃経路のデータを表示できます。

-

-

[上位の攻撃手法] タブでは、データを高度なグラフ分析および MITRE ATT&CK® フレームワークと組み合わせて攻撃手法を特定し、1 つ以上の重要資産に至る 1 つ以上の攻撃経路に存在するすべての攻撃手法を確認できます。これにより、資産や情報に対する脅威の影響を引き起こして増幅させる未知の要因を把握し、対処することができます。

-

[上位の攻撃経路] タブで、次のように攻撃経路クエリを生成し、潜在的な攻撃経路の一部となっている資産を表示します。

その後、クエリ結果リストとインタラクティブなグラフをから、攻撃経路クエリと資産クエリのデータを表示して操作できます。

-

[MITRE ATT&CK ヒートマップ] タブを操作します。

-

-

[タグ] ページで、次のようにデータを表示および操作します。

-

タグを作成および管理して、異なる資産クラスをハイライトまたは組み合わせます。

-

[タグの詳細] ページを表示して、資産に関連付けられているタグに関する詳細なインサイトを取得します。

-