セキュアリレーの要件

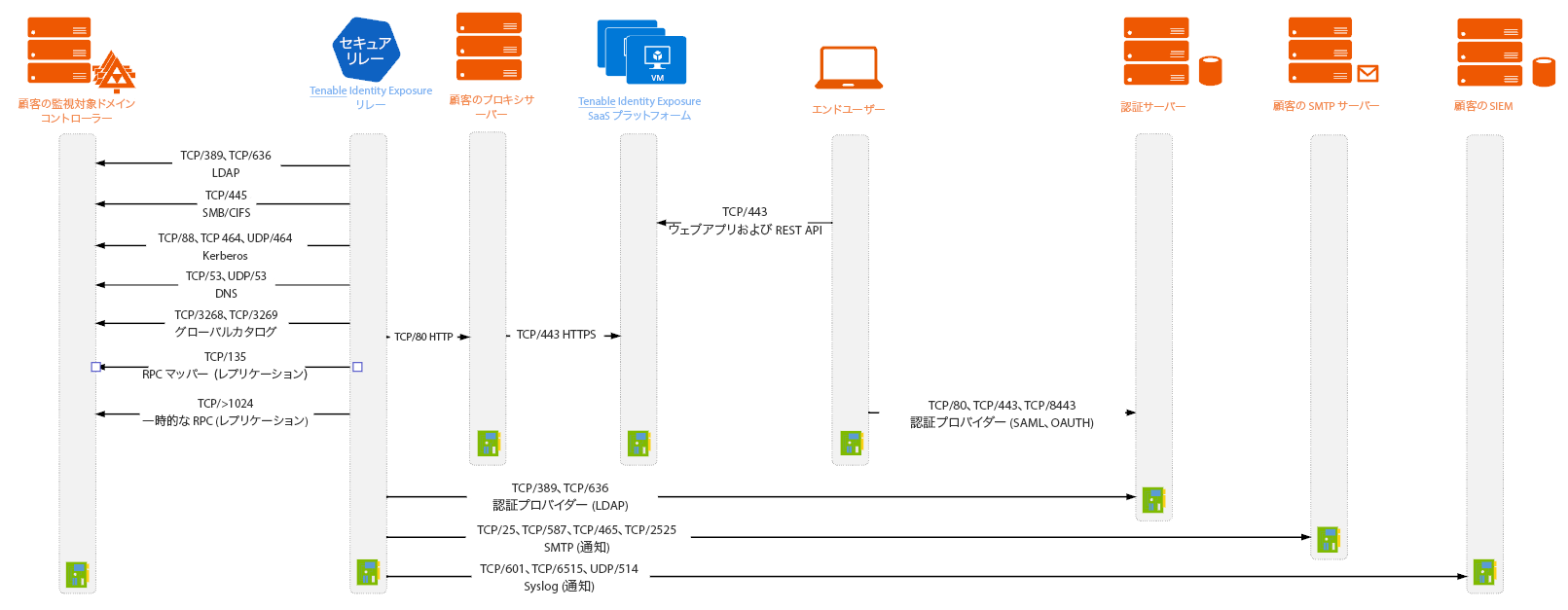

セキュアリレーとは、この図に示すように、VPN ではなく Transport Layer Security (TLS) を使用して、ネットワークから Tenable Identity Exposure に Active Directory データを転送する転送モードのことです。ネットワークがインターネットに到達するためにプロキシサーバーを必要とする場合、リレー機能は認証の有無にかかわらず HTTP プロキシもサポートします。

Tenable Identity Exposure は、お客様のニーズに応じてドメインにマッピングできる複数のセキュアリレーをサポートすることができます。

TLS 要件

TLS 1.2 を使用するには、2024 年 1 月 24 日の時点で、リレーサーバーが次の暗号化パッケージのうち少なくとも 1 つをサポートしている必要があります。

-

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

-

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

-

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

暗号スイート

また、リレー機能との互換性のために、Windows の設定が、指定された暗号化スイートと一致していることを確認してください。

暗号化スイートがあるかチェックするには

-

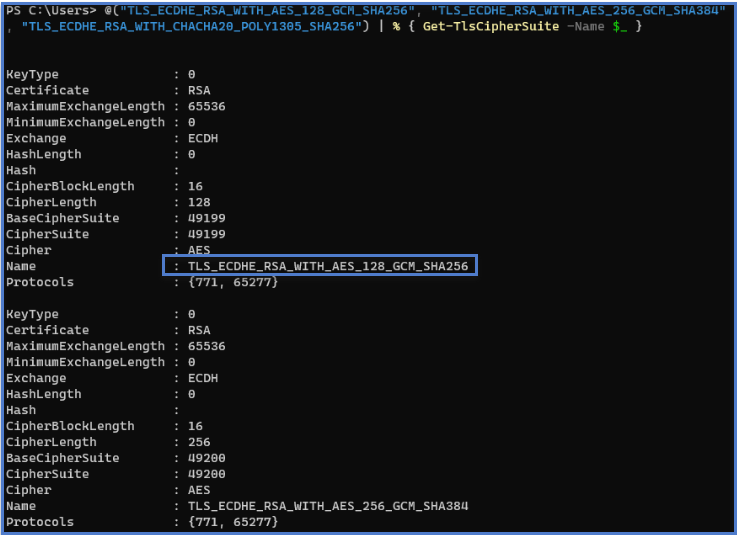

PowerShell で次のコマンドを実行します。

コピー@("TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256", "TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384", "TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256") | % { Get-TlsCipherSuite -Name $_ } -

出力 TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256 を確認します。

-

出力が空白の場合、リレーの TLS 接続が機能するために必要な暗号化スイートがどれも有効になっていないことを示しています。少なくとも 1 つの暗号化スイートを有効にします。

-

リレーサーバーの楕円曲線暗号 (ECC) 曲線を検証します。この検証は、ECDHE (Elliptic Curve Diffie-Hellman Ephemeral) 暗号化スイートを使用する場合に必須です。PowerShell で次のコマンドを実行します。

コピーGet-TlsEccCurve -

曲線 25519 があることを確認します。ない場合は有効にします。

暗号化設定

Windows の暗号化設定を検証する方法

-

IIS Crypto ツールで、次のオプションが有効になっていることを確認します。

-

暗号化設定を変更した後、マシンを再起動します。

注意: Windows の暗号化設定を変更すると、マシン上で実行され、「Schannel」として知られる Windows TLS ライブラリを使用するすべてのアプリケーションに影響します。したがって、この変更によって意図しない問題が発生しないようにしてください。選択した設定が、組織の全体的な堅牢化の目標やコンプライアンス要件に適合していることを確認します。

必須ポート

-

プロキシサーバーのない従来のセットアップの場合、リレーには次のポートが必要です。

プロキシサーバーのあるセットアップの場合、リレーには次のポートが必要です。

注意: このネットワークフローは、オンプレミスプラットフォームでも SaaS プラットフォームでも同じように機能します。

仮想マシンの前提条件

セキュアリレーをホストする仮想マシン (VM) の要件は次のとおりです。

| 顧客の規模 | Tenable Identity Exposure サービス | 必須インスタンス | メモリ (インスタンスごと) | vCPU (インスタンスごと) | ディスクトポロジ | 利用可能なディスク容量 (インスタンスごと) |

|---|---|---|---|---|---|---|

| 任意のサイズ |

|

1 | 8 GB の RAM | 2 vCPU | システムパーティションとは別のログ用パーティション | 30 GB |

VM には以下もなければなりません。

-

HTTP/HTTPS トラフィック - HTTP/HTTPS トラフィックがセキュアリレーマシンに向かうようにクライアントを削除する、無効化する、バイパスする、または許可リストに追加します。このアクションにより、セキュアリレーのインストールがブロックされ、Tenable プラットフォームに向かうトラフィックが停止したり、遅くなったりします。

-

Windows Server 2016 以降のオペレーティングシステム (Linux 以外)

-

解決済みのインターネットに接続した DNS クエリと、少なくとも cloud.tenable.com および * .tenable.ad へのインターネットアクセス (TLS 1.2)

-

ローカル管理者権限

-

EDR、ウイルス対策、GPO 設定

許可されたファイルとプロセス

| Windows |

|---|

| ファイル |

| C:\Tenable\* |

| C:\tools\* |

| C:\ProgramData\Tenable\* |

| プロセス |

| nssm.exe --> パス: C:\tools\nssm.exe |

| Tenable.Relay.exe --> パス: C:\Tenable\Tenable.ad\SecureRelay\Tenable.Relay.exe |

| envoy.exe --> パス: C:\Tenable\Tenable.ad\SecureRelay\envoy.exe |

| updater.exe --> パス: C:\Tenable\Tenable.ad\updater.exe |

| powershell.exe --> パス: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe (OS のバージョンによって異なる場合があります) |

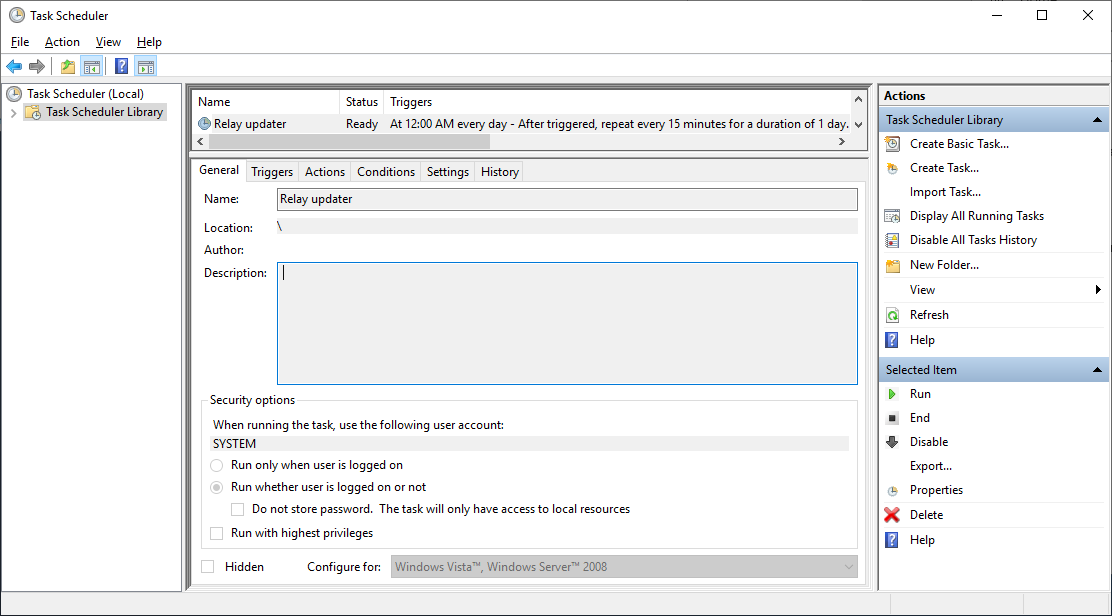

| 定期タスク |

| C:\Windows\System32\Tasks\Relay updater |

| C:\Windows\System32\Tasks\Manual Renew Apikey |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\CompressLogsSecureRelay |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\RemoveLogsSecureRelay |

| レジストリキー |

| Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Tenable\Tenable.ad Secure Relay |