デプロイ前の要件

インストールプロセスをスムーズに進めるため、以下に挙げる前提条件を満たしていることをまず確認してください。

インストールの概要

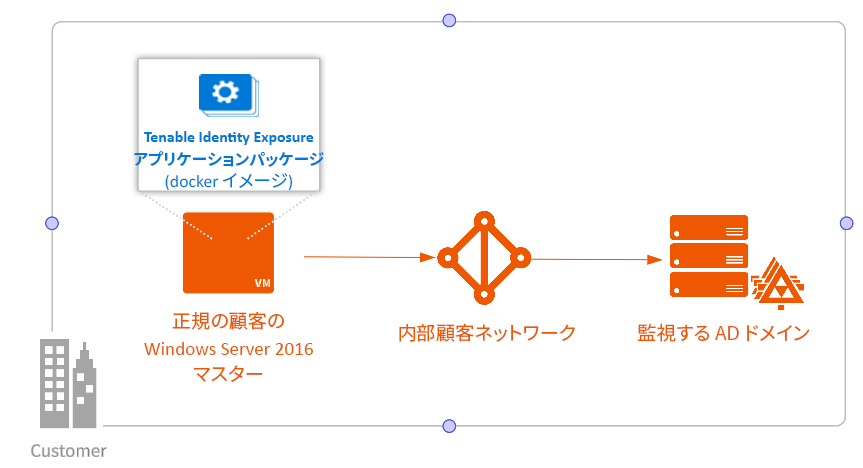

特定のホスティング仕様を満たしている専用の Windows 環境でホストされるアプリケーションパッケージとして Tenable Identity Exposure をインストールしてください。Tenable Identity Exposure は、インストール先システムのオペレーティングシステムのマスターイメージにアクセスする必要があります。

Tenable サービスとお客様固有の要件のみを含むアプリケーションパッケージが、Tenable により事前設定されています。このデプロイメントオプションは、最大限の柔軟性を提供し、お客様固有の環境にシームレスに統合されます。

Tenable Identity Exposure は、Windows サービスに組み込まれているマイクロサービスアーキテクチャ上で実行されます。これらのサービスには専用の目的 (ストレージ、セキュリティ分析、アプリケーションなど) があり、すべて必須です。そのため、Tenable Identity Exposure は、マイクロサービスモデルをサポートするオペレーティングシステムのみにインストールできます。

TLS 証明書

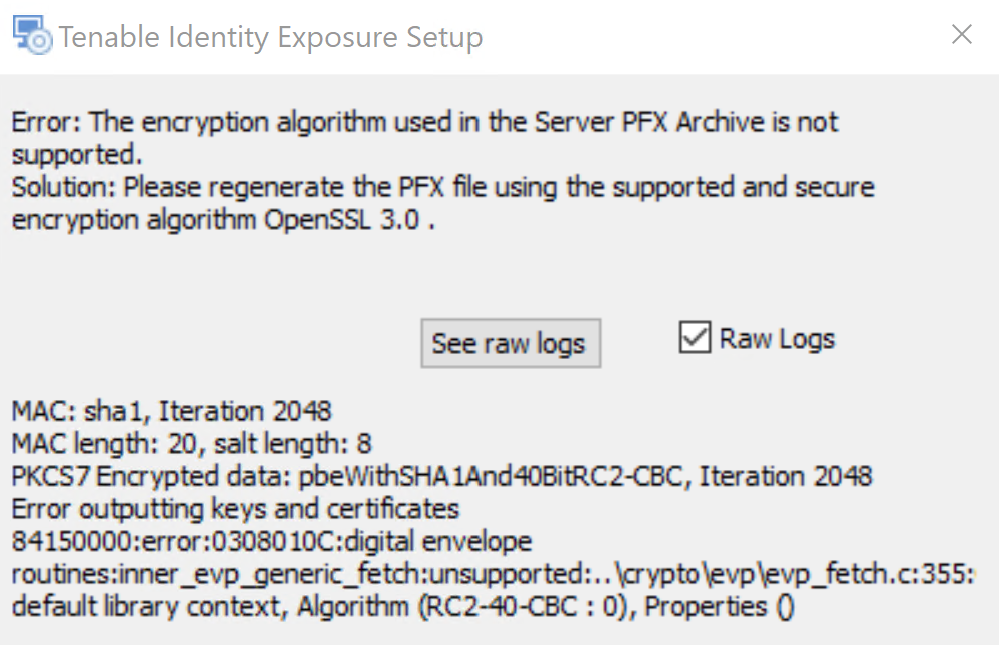

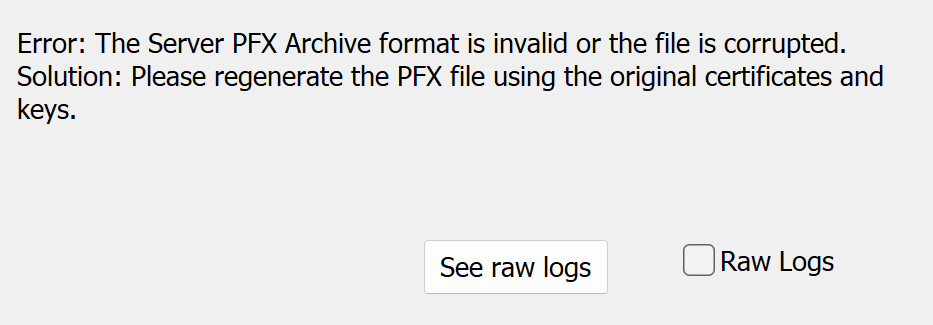

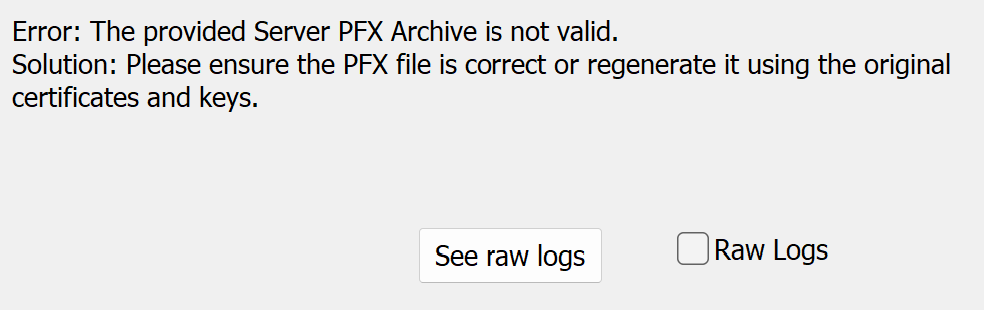

OpenSSL 3.0 のサポート — バージョン 3.59.5 以降、Tenable Identity Exposure は OpenSSL 3.0.x を使用するようになりました。その結果、SHA1 で署名された X.509 証明書は、セキュリティレベル 1 以上では機能しなくなりました。TLS はセキュリティレベル 1 にデフォルト設定されています。このため、SHA1 署名の証明書は、サーバーまたはクライアントの認証で信頼されなくなります。

この変更に伴い、証明書をアップグレードする必要があります。証明書をアップデートせずにインストールを続行し OpenSSL 3.0 を使用すると、Tenable Identity Exposure インストーラーは次のエラーメッセージを返し、修正方法を提案します。

アカウント権限

ローカルまたはビルトインの管理者グループのローカルアカウントメンバーとして、または Tenable Identity Exposure のインストール先となるサーバーの管理者として、インストールを実行してください。

警告: ドメイン外でこのローカル管理者アカウントを使ってマシンにログインしてください。ドメイン内ではローカル管理者としてログインしないでください。

このアカウントには、次のアクセス許可が必要です。

-

SeBackupPrivilege

-

SeDebugPrivilege

-

SeSecurityPrivilege

ウイルス対策 (AV)、エンドポイント検知と対応 (EDR)

インストールする前に、ホスト上の AV や EDR ソリューションを無効にしてください。無効にしないと、インストール中にロールバックがトリガーされます。インストール完了後に AV/EDR を安全に有効にできますが、ディスク I/O 操作が増えるため、製品のパフォーマンスに影響を与える可能性があることに注意してください。下記の「サポートされていない設定」も参照してください。

セキュリティノードエンジンのファイルパスの例外

Erlang に対して以下のファイル例外を作成します。

-

%PROGRAMFILES%\Tenable\Tenable.ad\SecurityEngineNode\rabbitmq_data: フルディレクトリ例外

-

%PROGRAMFILES%\Erlang OPT\*\bin\epmd.exe

-

%PROGRAMFILES%\Erlang OPT\*\bin\erlsrv.exe

-

%PROGRAMFILES%\Erlang OPT\*\bin\erl.exe

注: Erlang バージョンのアップグレードごとにディレクトリ名が変わるため、「*」をワイルドカードとして使用してください。

例: %PROGRAMFILES%\Erlang OPT\erts-14.2.5.11\bin\erl.exe

ファイルとプロセスの許可リスト

制限されたオンプレミス環境で Tenable Identity Exposure を正常にインストールするには、特定のアプリケーションファイルを許可する必要があります。スムーズなインストールとランタイムパフォーマンスを確保するために、以下のファイルとディレクトリを除外してください。

| コンポーネント/パス | 理由 |

|---|---|

| AppDir C:\Tenable\Tenable.ad 注:「C」はデフォルトのインストールフォルダーです。インストールフォルダーはそれぞれのユーザーで異なる場合があります。 |

メインアプリケーションファイルが含まれます。ウイルス対策ソフトまたは EDR により、アプリケーションの起動がブロックされる場合があります。 |

|

Erlang Env:ProgramFiles\Erlang OTP RabbitMQ Env:ProgramFiles\RabbitMQ Server |

サービス間の通信を処理します。RabbitMQ サービスが中断する可能性があります。 |

|

Env:windir\System32\config\systemprofile\.erlang.cookie Env:UserProfile\.erlang.cookie |

RabbitMQ 認証に使用されます。サービス同士の接続や認証を妨げる場合があります。 |

| IIS w3wp.exe | ウェブアプリケーションをホストします。応答時間が遅くなったり、タイムアウトしたりする可能性があります。 |

|

Node Env:ProgramFiles\nodejs dotnet Env:ProgramFiles\dotnet |

ランタイム環境。Tenable サービスを実行しているエンジン。 |

|

SQL Env:ProgramFiles\Microsoft SQL Server 正確な SQL パスは、それぞれのインストール場所によって異なります。 <SQL UserDB Disk> <SQL UserDB Log Disk> <SQL TempDB Disk> |

クエリが遅くなったり、データベースが破損したりする可能性があります。 |

保留中の再起動

インストール前に、必要な再起動があれば実行します。サーバーでインストーラーを起動すると、次の点がチェックされます。

-

保留中の再起動がないこと。

-

11 分以内にサーバーが正常に再起動されたこと。

-

MSI が次のレジストリキーをチェックすること。

-

HKLM: \ Software \ Microsoft \ Windows \ CurrentVersion \ Component Based Servicing \ RebootPending

-

HKLM: \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ WindowsUpdate \ Auto Update \ RebootRequired

-

HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Session Manager -> PendingFileRenameOperations

-

サービスアカウント

サービスアカウントの使用が、オペレーティングシステムで許可されている必要があります。

注: このサービスアカウントには、すべてのオブジェクト属性の読み取り権限が必要です。

攻撃インジケーター

アプリケーションがすべてのイベントを正確に取り出せるように、Windows イベントログの保持期間は 5 分以上にする必要があります。

サポートされていない設定

次の表は、サポートされていない設定の詳細を示しています。

|

設定 |

説明 |

|---|---|

|

アクティブなウイルス対策またはエンドポイント検知と対応 (EDR) ソリューション |

Tenable Identity Exposure プラットフォームでは、集中的なディスク I/O が必要です。

|

|

ファイヤーウォール |

次を実行し、Tenable Identity Exposure サービスが相互に通信できるようにして、信頼できるセキュリティの監視を行えるようにします。

|

|

Erlang |

|

サードパーティアプリケーション

認定されていない環境に Tenable Identity Exposure のプラットフォームをデプロイすると、予期しない副作用が生じる可能性があります。

特に、マスターイメージにサードパーティアプリケーション (特定のエージェントやデーモンなど) をデプロイすると、安定性やパフォーマンスの問題が発生する可能性があります。

Tenable では、サードパーティアプリケーションの数を最小限に抑えることを強く推奨しています。

アクセス権

Tenable Identity Exposure のプラットフォームを動作させ、適切なサービス管理を実現するには、ローカルの管理者権限が必要です。

-

ホストマシンの管理アカウントに関連付けられている認証情報 (ユーザー名とパスワード) を Tenable テクニカルリーダーに提供する必要があります。

-

本番環境にデプロイする場合は、パスワード更新プロセスを検討し、Tenable のテクニカルリーダーと共同で検証してください。

製品のアップデート

アップグレードプログラムの一環として、Tenable はシステムのアップデートを頻繁に公開し、新しい検出機能と製品機能を提供しています。

-

このデプロイメントでは、Tenable は Tenable Identity Exposure コンポーネントのアップデートのみを提供します。セキュリティパッチを頻繁にデプロイするなど、オペレーティングシステムを適切に管理する必要があります。Tenable Identity Exposure リリースの詳細については、Tenable Identity Exposure リリースノートを参照してください。

-

Tenable Identity Exposure のマイクロサービスアーキテクチャは、オペレーティングシステムパッチの即時適用をサポートしています。

ほかの要件

-

Tenable Identity Exposure は、ハードウェア要件 にリストされている Windows Server (最新の更新プログラムが適用されたもの) で動作します。

-

Tenable Identity Exposure インストールプログラムを実行するには、Windows Server 2016 以降でローカル管理者権限が必要です。インストールに使用したアカウントがデフォルトのアカウントである場合は、このアカウントでプログラムを制限なく実行できるようにしてください。

-

Tenable Identity Exposure サービスがマシン上でローカルサービスを実行するには、ローカル管理者権限が必要です。

-

Tenable Identity Exposure には専用のデータパーティションが必要です。システムのフリーズを防ぐため、OS パーティションが満杯の場合はそのパーティションで Tenable Identity Exposure を実行しないでください。

-

Tenable Identity Exposure SQL インスタンスには、仮想アカウントを使用できる機能が必要です。

-

より厳格なセキュリティ対策を導入した後で Microsoft SQL Server をインストールまたはアップグレードすると、ユーザー権限が不十分なためインストールプロセスが失敗します。インストールを成功させるために必要なアクセス許可があることを確認してください。詳細については、Microsoft のドキュメントを参照してください。

-

Tenable Identity Exposure はブラックボックスとして実行する必要があります。各マシンを Tenable Identity Exposure 専用とし、他の製品と共用しないでください。

-

Tenable Identity Exposure は、データパーティションに「Alsid」または「Tenable」プレフィックスで始まる任意のフォルダーを作成することがあります。したがって、データパーティションには「Alsid」または「Tenable」で始まるフォルダーを作成しないでください。

-

Erlang: HOMEDRIVE 環境変数は変更しないでください。PATHEXT 環境変数には、.exe および .bat ファイル拡張子が含まれている必要があります。

-

Protected Users は NTLM 認証を使用できないため、Tenable Identity Exposureの AD サービスアカウントを Protected Users グループのメンバーとして設定する必要がある場合、Tenable Identity Exposure設定が Kerberos 認証をサポートするにしてください。

インストール前のチェックリスト

この表は、前提条件をインストール前に使用できる便利なチェックリストの形式でまとめたものです。

|

確保する情報またはリソース |

ステータス |

|---|---|

|

必要な契約 (NDA、評価版ソフトウェアライセンス) (該当する場合)。 |

|

|

監視対象のターゲットドメインのアクティブな AD ユーザーの数。 |

|

|

コンピューティングリソースとメモリリソースが Tenable Identity Exposure のサイジングマトリクスに沿ったものであること。Resource Sizingを参照してください。 |

|

|

Tenable のプラットフォームのデプロイに使用される各仮想マシンのプライベート IP。 |

|

|

アップデート管理インフラ、タイムサーバー、PKI サーバー、およびアイデンティプロバイダーの種類と IP アドレス。 |

|

|

Tenable Identity Exposure が必要とする各サービスに必須のオープンネットワークフロー。ネットワークフローマトリクスを参照してください。 |

|

|

各プライマリドメインコントローラーエミュレーターのプライベート IP アドレス。 |

|

|

監視対象の各 Active Directory フォレストの通常ユーザーアカウントの作成。 |

|

|

特定の Active Directory コンテナで、Tenable サービスアカウントへのアクセス権の付与。 |

|

| 特権分析機能を有効にする場合は、特権分析のアクセス権を付与する。 | |

|

AD ドメインユーザーアカウントのログイン。

|

|

|

お客様の PKI から発行された Tenable Identity Exposure のウェブポータルに対して発行された TLS 証明書。

|

|

|

作成する Tenable Identity Exposure ユーザーアカウントのリスト。

|

|

|

アクティブ化するオプションの設定のリスト (メール通知、Syslog イベント転送など)。 |

|

|

Tenable との窓口として指名され、対応可能なプロジェクトコーディネーター。 |

|

|

ネットワークフィルタリングの問題や到達不能な PDCe など、発生しうる技術問題に対応するための技術スタッフ。 |

関連項目

-

Resource Sizing