Kerberos 認証

Tenable Identity Exposure は、入力した認証情報を使用して、設定済みのドメインコントローラーの認証を行います。これらの DC は、NTLM または Kerberos 認証のいずれかを受け入れます。NTLM はセキュリティ上の問題が文書化されているレガシープロトコルであり、Microsoft およびすべてのサイバーセキュリティ基準は現在使用を推奨していません。一方、Kerberos はより堅牢なプロトコルであり、考慮する必要があります。Windows は常に Kerberos を最初に試行し、Kerberos が利用できない場合にのみ NTLM を使用します。

Tenable Identity Exposure は、いくつかの例外を除いて、NTLM と Kerberos の両方と互換性があります。Tenable Identity Exposure は、Kerberos がすべての必要条件を満たす場合に、推奨プロトコルとして優先させます。このセクションでは、要件について説明し、Kerberos を確実に使用するよう Tenable Identity Exposure を設定する方法を紹介します。

Kerberos の代わりに NTLM を使用することは、SYSVOL 堅牢化が Tenable Identity Exposure と干渉する原因にもなります。詳細は、SYSVOL 堅牢化の Tenable Identity Exposure に対する干渉を参照してください。

Tenable Identity Exposure デプロイメントモードとの互換性

| デプロイメントモード | Kerberos サポート |

|---|---|

| オンプレミス | 〇 |

| SaaS-TLS (レガシー) | 〇 |

| Tenable Identity Exposure のセキュアリレー を備えた SaaS | 〇 |

| VPN を備えた SaaS | ✕ - インストールを Tenable Identity Exposure のセキュアリレー デプロイメントモードに切り替える必要があります |

技術要件

-

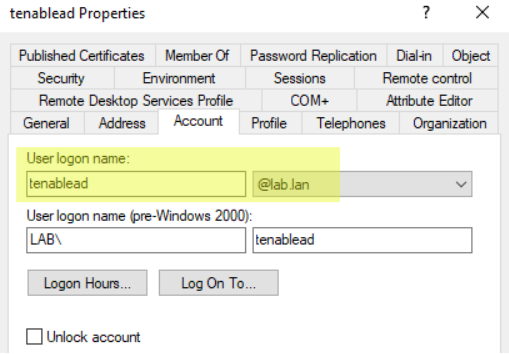

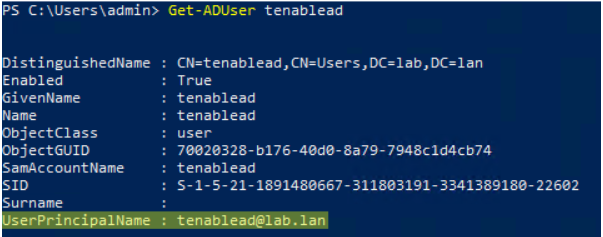

Tenable Identity Exposure で設定された AD サービスアカウントには、UserPrincipalName (UPN) が必要です。手順については、サービスアカウントとドメイン設定を参照してください。

-

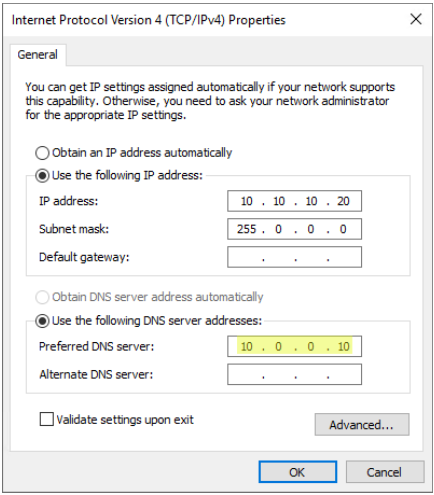

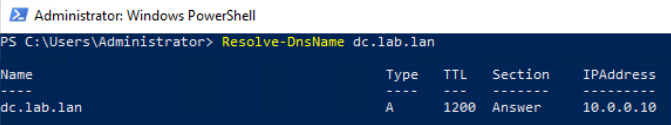

DNS 設定および DNS サーバーは、すべての必要な DNS エントリの解決を許可する必要があります。ドメインコントローラーを認識する DNS サーバーを使用するようディレクトリリスナーまたはリレーマシンを設定する必要があります。Tenable Identity Exposure では推奨されませんが、ディレクトリリスナーまたはリレーマシンがドメインに参加している場合は、すでにこの要件を満たしている必要があります。通常はドメインコントローラーが DNS も実行しているため、ドメインコントローラー自体を優先 DNS サーバーとして使用するのが最も簡単な方法です。例:

注: ディレクトリリスナーまたはリレーマシンが複数のドメインに接続されており、複数のフォレストにある可能性がある場合は、設定された DNS サーバーがすべてのドメインに必要なすべての DNS エントリを解決できることを確認してください。そうでない場合は、複数のディレクトリリスナーまたはリレーマシンを設定する必要があります。 -

Kerberos「サーバー」(KDC) の到達可能性 — これには、ディレクトリリスナーまたはリレーから、ポート TCP/88 経由でドメインコントローラーにつながるネットワーク接続が必要です。Tenable では推奨していませんが、ディレクトリリスナーまたはリレーがドメインに参加している場合は、すでにこの要件を満たしているはずです。設定された各 Tenable Identity Exposure フォレストには、サービスアカウントを含むそれぞれのドメイン内の少なくとも 1 つのドメインコントローラー、および接続された各ドメイン内の少なくとも 1 つのドメインコントローラーとの Kerberos ネットワーク接続が必要です。

要件の詳細については、ネットワークフローマトリクスを参照してください。

注: Kerberos を使用するために、ディレクトリリスナーまたはリレーマシンをドメインに参加させる必要はありません。

サービスアカウントとドメイン設定

Tenable Identity Exposure の AD サービスアカウントと AD ドメインが Kerberos を使用するように設定するには

-

ログインには User PrincipalName (UPN) 形式を使用します。この例では、UPN 属性は「[email protected]」です。

注: UPN はメールアドレスと似ており、ユーザーのメールと同じである場合がほとんどです。

-

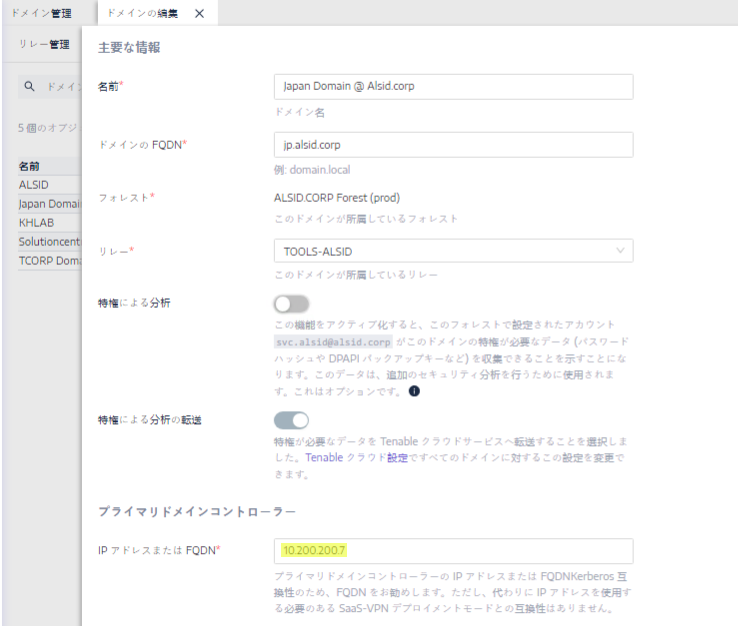

Tenable Identity Exposure のドメイン設定にある完全修飾ドメイン名 (FQDN) を使用して、プライマリドメインコントローラー (PDC) に対して、IP ではなく FQDN を設定します。

トラブルシューティング

Kerberos が適切に動作するには、いくつかの設定手順が必要です。必要な設定手順を行っていない場合、Windows は、拡張 Tenable Identity Exposure により、NTLM 認証に自動的にフォールバックします。

DNS

ディレクトリリスナーまたはリレーマシンで使用されている DNS サーバーが、次のように入力された PDC FQDN を解決できることを確認します。

Kerberos

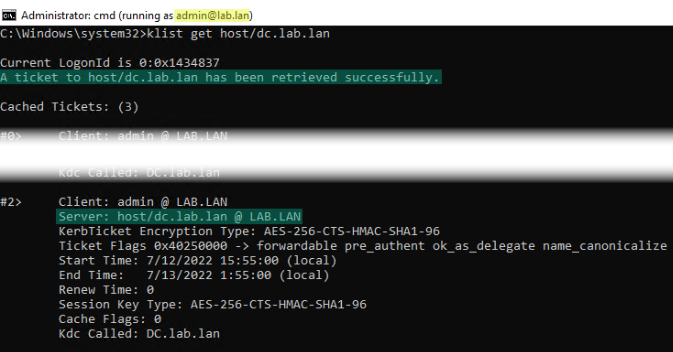

ディレクトリリスナーまたはリレーマシンでコマンドを実行して Kerberos が動作することを検証するには

-

Tenable Identity Exposure で設定された AD サービスアカウントが TGT を取得できることを確認します。

コマンドラインまたは PowerShell で、「runas/netonly/user:<UPN> cmd 」を実行し、パスワードを入力します。「/netonly」フラグにより検証が行われないため、パスワードの入力または貼り付けを行う際は特に注意が必要です。

2 番目のコマンドプロンプトで「klist get krbtgt」を実行して、TGT チケットをリクエストします。

次の例は、成功した結果を示しています。

次のようなエラーコードが表示される場合があります。

0xc0000064:「スペルが間違っているまたは不正なユーザーアカウントを使用したユーザーログオン」-> ログインをチェックします(UPN の「@」より前の部分)

0xc000006a:「スペルが間違っているまたは不正なパスワードを使用したユーザーログオン」-> パスワードをチェックします

0xc000005e:「現在、ログオンリクエストを処理するために利用できるログオンサーバーがありません。」-> DNS 解決が動作し、サーバーが返された KDC などに接続できることを確認します

その他のエラーコード: 4625 イベントに関連する Microsoft ドキュメントを参照します