Nessus プラグインスキャンの作成

Nessus プラグインスキャンは、CIDR と IP アドレスのリストで指定された資産に対しプラグインのユーザー定義リストを実行する高度な Nessus スキャンを起動します。

OT Security は、指定された CIDR 内の応答する資産に対してスキャンを実行します。ただし、OT デバイスを保護するために、OT Security は特定の範囲 (PLC 以外) で確認されたネットワーク資産のみをスキャンします。OT Security は、スキャンからエンドポイントタイプの資産を除外します。

OT Security 4.1 以降では、以下のオプションを使用して新しいスキャンを作成できます。

-

徹底的なテストを実行する — このオプションでは、Nessus はプラグインを含む詳細なスキャンを実行できます。これにより、スキャンにかかる時間が長くなる可能性がありますが、JAR ファイルやインストールされている Python ライブラリなど、より詳細な情報を発見するのに役立ちます。

-

高い冗長性の処理 - このオプションにより、スキャンは脆弱性に関する追加の詳細情報を提供できるようになります。この情報を使用してスキャン検出結果のトラブルシューティングを行うことができます。また、このオプションにより、Attack Path Analysis は Nessus スキャン接続データを活用できます。

-

ネットワークタイムアウト (秒単位) — ホストからの応答を取得するまで Nessus が待機しなければならない最大時間。低速ホストでスキャンしている場合は、秒数を増やすことができます。デフォルトは 15 秒です。

-

ホストあたりの最大同時チェック数 — Nessus がホストに対して実行する必要があるチェックの最大数。デフォルトのチェック数は 2 です。

-

スキャンあたりの最大同時ホスト数 — Nessus が同時にスキャンできるホストの最大数。デフォルトのホスト数は 10 です。

認証スキャンの Nessus スキャン情報には、次の詳細が含まれます。

-

最後の正常なスキャン

-

最後のスキャン所要時間

-

最後の正常な認証スキャン

Nessus スキャン情報は次のことに役立ちます。

-

評価済み資産と未評価の資産を把握する。

-

資産が認証スキャンと非認証スキャンのどちらの対象になっているのかを把握する。

-

スキャンと脆弱性管理に関するベストプラクティスを実行する。たとえば、Windows、Linux を実行している IT タイプの資産に対して脆弱性評価スキャンを実行できます。認証情報の有無にかかわらず、スキャンは組織のどの程度のアタックサーフェスが内部と外部の両方で露出されているかを評価するのに役立ちます。

OT Security の Nessus スキャンは、Tenable Nessus、Tenable Security Center、Tenable Vulnerability Management の基本ネットワークスキャンと同じポリシー設定を使用します。唯一の違いは、OT Security のパフォーマンスオプションです。以下は、OT Security の Nessus スキャンのパフォーマンスオプションです。これらのオプションは、[インベントリ] > [すべての資産] ページから起動する [Nessus 基本スキャン] にも適用されます。

-

同時に存在するホスト 5 個 (最大)

-

ホストあたりの同時チェック 2 件 (最大)

-

ネットワーク読み取りのタイムアウト 15 秒

任意の 1 つの資産に Nessus 基本スキャンを実行する場合は、資産固有の Tenable Nessus スキャンの実行を参照してください。

Nessus プラグインスキャンの作成

Nessus プラグインスキャンの作成手順

-

[アクティブクエリ] > [Nessus スキャン] に移動します。

-

右上の [スキャンを作成] をクリックします。

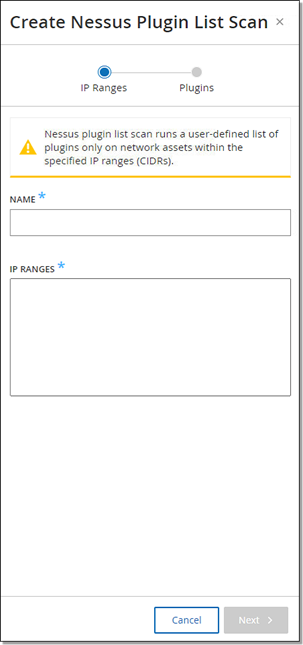

[Nessus プラグインリストスキャンの作成] パネルが表示されます。

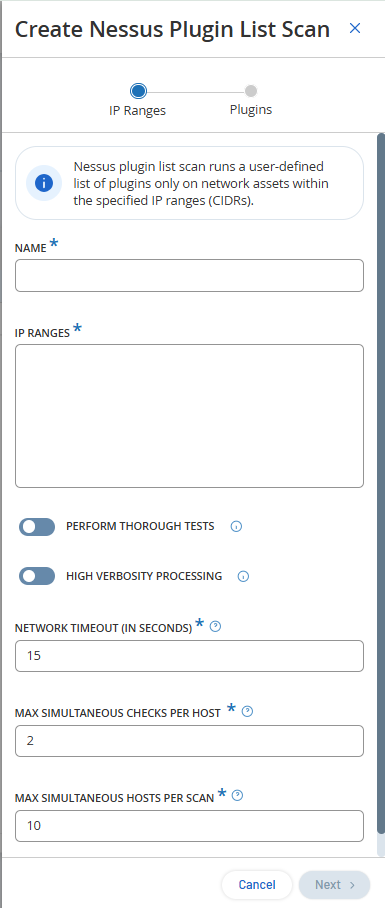

注意: 画像は新しい Nessus スキャンを作成するためのデフォルト値を示しています。デフォルト値でスキャンを実行する場合、スキャンはそれ以前のスキャンと同じ設定で実行されます。 -

[名前] ボックスに Nessus スキャンの名前を入力します。

-

[IP 範囲] ボックスに、IP または CIDR の範囲を入力します。

-

(オプション) [徹底的なテスト] トグルをクリックして、詳細スキャンを有効にします。

注意: [徹底的なテスト] オプションには、スキャン時間が長くなる可能性のあるプラグインが含まれますが、JAR ファイルやインストールされている Python ライブラリなど、より詳細な情報を Nessus スキャンが発見するのに役立ちます。 -

(オプション) [より高い冗長性] トグルをクリックしてスキャンを有効にし、脆弱性に関する追加の詳細を提供します。

注意: [より高い冗長性] を有効にすることにより、スキャンは脆弱性に関する追加の詳細情報を提供します。これを、スキャン検出結果のトラブルシューティングに役立てることができます。また、このオプションにより、Attack Path Analysis は Nessus スキャン接続データを活用できます。 -

[ネットワークタイムアウト (秒単位)] ボックスで、ホストからの応答を取得するまで Nessus が待機しなければならない最大時間を入力します。低速ホストでスキャンしている場合は、秒数を増やすことができます。デフォルトのタイムアウトは 15 秒です。

-

[ホストあたりの最大同時チェック数] に、Nessus がホストに対して実行する必要があるチェックの最大数を入力します。デフォルトのチェック数は 2 です。

-

[スキャンあたりの最大同時ホスト数] ボックスで、Nessus が同時にスキャンできるホストの最大数を入力します。デフォルトのホスト数は 10 です。

-

[次へ] をクリックします。

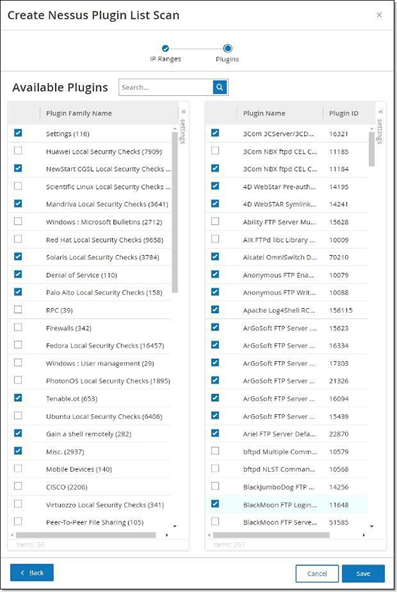

[プラグイン] ペインが表示されます。

注意: OT Security はそのデバイスに固有のプラグインのみをリスト表示します。新しいプラグインを受け取るには、ライセンスが最新の状態である必要があります。ライセンスを更新するには、ライセンスの更新を参照してください。 -

[プラグインファミリー名] 列で、必要なプラグインファミリーを選択してスキャンに含めます。必要に応じて、右側の列で個々のプラグインのチェックボックスをオフにします。

注意: Tenable Nessus プラグインファミリーの詳細については、https://jp.tenable.com/plugins/nessus/families を参照してください。 -

[保存] をクリックします。

新しい Nessus スキャンが [Nessus スキャン] ページに表示されます。

注意: 既存の Tenable Nessus スキャンを編集または削除するには、そのスキャンを右クリックし、[編集] または [削除] を選択します。

Nessus プラグインスキャンの実行

Nessus プラグインスキャンの実行手順

-

[Nessus スキャン] ページで、次のいずれかを実行します。

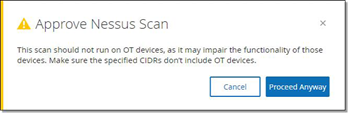

[Nessus スキャンの承認] ダイアログが表示されます。

-

スキャンに OT デバイスが含まれていないことがわかっている場合は、[このまま続行する] をクリックします。

ダイアログが閉じ、OT Security がスキャンを保存します。

-

スキャンを実行するには、もう一度スキャン行を右クリックし、[今すぐ実行] を選択します。

[Nessus スキャンの承認] ダイアログが再び表示されます。

-

[このまま続行する] をクリックします。

OT Security がスキャンを実行します。現在のステータスに応じて、スキャンを一時停止/再開、停止、または強制終了できます。