Tenable Web App Scanning を使い始める

ウェブアプリケーションの脆弱性のスキャンと、Tenable Nessus、Tenable Agents または Tenable Network Monitor の従来の脆弱性のスキャンの間には、大きな違いがあります。その結果、Tenable Web App Scanning では、脆弱性の評価と管理に対して異なるアプローチが必要です。

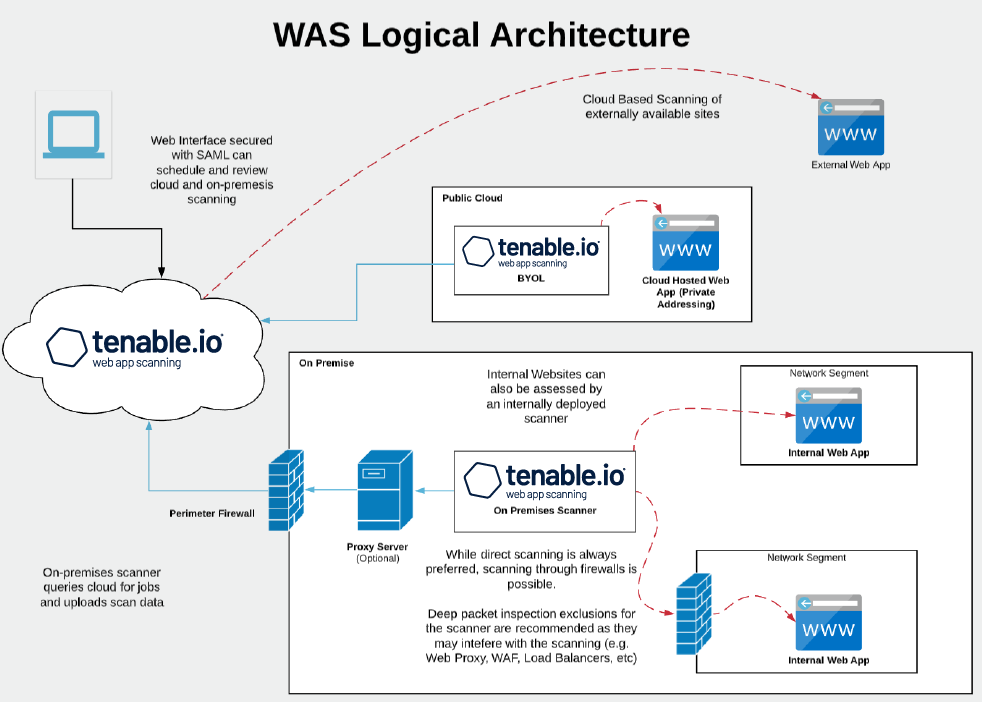

Tenable Web App Scanning アプリケーショントポロジー

Tenable Web App Scanning は、従来の Tenable Nessus ベースのウェブアプリケーションスキャンポリシーよりも大幅に改善されています。

-

Tenable Nessus のレガシースキャンテンプレートは、Javascript、HTML 5、AJAX、シングルページアプリケーション (SPA) などの最新のウェブアプリケーションフレームワークと互換性がないので、ウェブアプリケーションのセキュリティ状況を完全には理解できない可能性があります。

-

Tenable Web App Scanning は、最新のウェブアプリケーションに対応した、包括的な脆弱性スキャンを提供します。その正確な脆弱性カバレッジによって誤検出や検出漏れが最小限に抑えられ、セキュリティチームはウェブアプリケーションの真のセキュリティリスクを把握できます。本番環境のウェブアプリケーションで中断や遅延が発生しないように、安全な外部スキャンを提供します。

-

Tenable Web App Scanning は、リージョン固有のクラウドスキャナーを使用します。ウェブアプリケーションの分析範囲に公開されている資産のみが含まれている場合は、それ以上のスキャナーは必要はありません。ウェブアプリケーションが公開されていない場合、インストール計画は、ウェブアプリケーションを実行する場所や自社のデータストレージのニーズによって異なります。