変更ルールを追加する

[変更] を使用することで、脆弱性およびウェブアプリケーションの深刻度を変更したり許容したりするルールを作成できます。同様に、ホスト監査の結果を変更または許容することもできます。検出結果ページからの変更ルールの作成 で説明されているように、これらのルールは [検出結果] テーブルから直接作成することもできます。

ルールの評価: 新しい検出結果がインポートされると、変更ルールと照らして評価するためのキューに入れられます。そのため、ルールが評価されて適用される前に、新しい検出結果が [調査] > [検出結果] ビューに表示される可能性があります。

キャッシュの表示: 変更ルールが評価され、[改訂された検出結果] の数が変更ルールテーブルで更新された後でも、[調査] > [検出結果] ビューにこの変更が反映されるまでには最大 60 分のキャッシュ期間がさらにあります。

作成できるルールのタイプは次のとおりです。

| ルール | 説明 |

|---|---|

| 変更 | [脆弱性] と [ウェブアプリケーション] タブで、クエリ条件に基づいて深刻度の検出結果を変更します。 |

| 許容 | [脆弱性]、[ホスト監査]、[ウェブアプリケーション] タブで、脆弱性とウェブアプリケーションの脆弱性検出結果のリスクを許容するか、ホスト監査検出結果の元の結果を許容して [検出結果]テーブルで非表示にします。 |

| 結果変更 | [ホスト監査] タブから、[不合格] を [合格] に変更するなどして、ホスト監査検出結果の元の結果を変更します。 |

変更ルールまたは許容ルールを作成する

変更ルールまたは許容ルールを作成する方法:

-

左側のナビゲーションで

[変更] をクリックします。

[変更] をクリックします。[変更] ページが表示されます。

-

[脆弱性] タブ、または [ウェブアプリケーション] タブをクリックします。

-

テーブルの上にある

[ルールの追加]をクリックします。

[ルールの追加]をクリックします。[変更ルールの追加] ペインが表示されます。

-

次のオプションを設定します。

オプション 説明 アクション (必須) [許容] または [変更] をクリックします。これらのルールタイプについては、About Recast and Accept Rulesを参照してください。 名前 (必須) この変更ルールの名前を入力します。 説明 この変更ルールの説明を入力します。 基準 (必須) このクエリバーを使用して、この変更ルールが適用される資産や検出結果の正確なセットを定義します。IPv4 アドレス、プラグイン ID、FQDN、タグなどの 変更フィルター で利用可能なフィルターを使用してクエリを作成できます。

フィルターを選択すると、クエリに必要な [演算子] と [値] を選択できます。

クエリを作成すると、指定した条件に一致する資産や検出結果の正確な数を自動的に表示することで、動的かつリアルタイムのフィードバックが提供されます。これにより、最終的な送信前にルールの範囲を正確に設定できます。これらの値は、基準クエリバーの下の [入力したクエリへの現在の一致] に表示されます。

ヒント: タグとその作成および管理方法の詳細については、タグ を参照してください。ヒント: AND / OR ブール演算子を使用して、複数のフィルターをルールに適用できます。元の深刻度 Tenable Vulnerability Management によって特定された元の深刻度を表示します。 新しい深刻度 (変更ルールのみ) 該当する脆弱性の変更後の深刻度 (低など) を選択します。 有効期限日 ルールの有効期限が切れる日付を入力するか、  アイコンをクリックして日付を選択します。

アイコンをクリックして日付を選択します。追加コメント ルールの詳細を説明するコメントを入力します。 誤検出として Tenable に報告する (許容ルールのみ) プラグインが不正確な検出結果を生成した場合に、Tenable が結果をレビューできるようにするには、このトグルをオンにします。 -

[保存] をクリックします。

システムはルールを処理しますが、対象となる検出結果が多い場合は時間がかかることがあります。完了すると、ルールは [脆弱性] テーブルまたは [ウェブアプリケーション] テーブルに表示され、システムによって [検出結果] テーブルが更新されます。

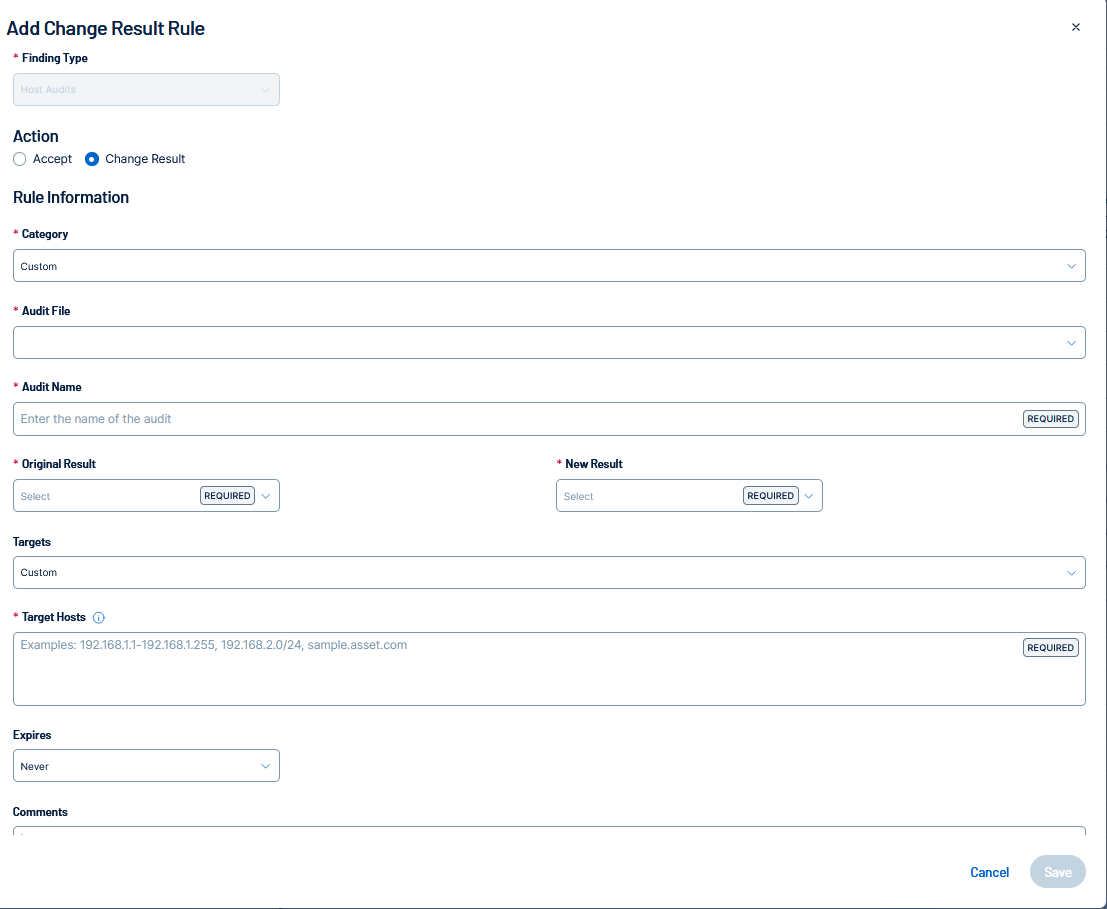

結果変更ルールまたは許容ルールの作成

結果変更ルールまたは許容ルールを作成する方法

-

左側のナビゲーションで

[変更] をクリックします。

[変更] をクリックします。[変更] ページが表示されます。

- [ホスト監査] タブをクリックします。

-

テーブルの上にある

[ルールの追加]をクリックします。

[ルールの追加]をクリックします。[結果変更ルールの追加] ペインが表示されます。

-

次のオプションを設定します。

オプション 説明 アクション [許容] または [結果変更] をクリックします。これらのルールタイプについては、About Change Result and Accept Rulesを参照してください。 カテゴリ 新しいルールのカテゴリを選択します (例: Windows)。 監査ファイル 資産に対して実行する監査ファイルを選択します (例: CIS_MS_Windows_11_Enterprise_Level_1_v1.0.0.audit)。

監査名 監査名を入力します (例: 9.3.1 Ensure 'Windows Firewall: Public: Firewall state' is set to 'On (recommended)')。

元の結果 ホスト監査の元の結果 (失敗など) を選択します。

新しい結果 (結果変更ルールのみ) 対象となるホスト監査検出結果の、対象となる最終ステータスを選択します。このオプションは、結果変更ルールを作成する場合にのみ使用できます。このルールは、軽減策が実施されていることを確認したものの、スキャナーがそれを検証できない場合に、スキャンの結果を上書きするために使用されます。オプションには [合格]、[不合格]、[警告] があります。 ターゲット (オプション) [カスタム] を選択します。他のルールよりも優先されるルールがある場合は、警告が表示されます。最新のルールは、競合する以前のすべてのルールよりも優先されます。 ターゲットホスト [カスタム] ターゲットには、IPv4 や IPv6 アドレスや範囲、ホスト名、クラスレスドメイン間ルーティング (CIDR) 表記、完全修飾ドメイン名 (FQDN) をコンマで区切ってリスト入力できます。最大 100 個のアイテムに対応しています。

有効期限日 (オプション) [指定日以降] または [正確な日付] を選択します。次に、ルールの有効期限が切れる日付を入力するか、  アイコンをクリックして日付を選択します。

アイコンをクリックして日付を選択します。コメント ルールの詳細を説明するコメントを入力します。 -

[保存] をクリックします。

システムはルールを処理しますが、対象となる検出結果が多い場合は時間がかかることがあります。完了すると、ルールが [ホスト監査] テーブルに表示され、システムによって [検出結果] テーブルが更新されます。