キーによる認証用にリンクされた AWS アカウントの設定

必要なユーザーロール: 管理者

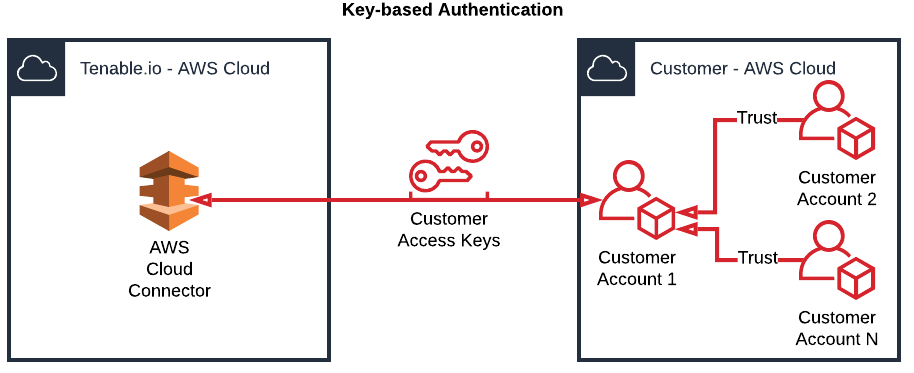

このセクションでは、プライマリーアカウントでアクセスキーが既に生成されているものとし、以下の図で示すように、AWS 連結アカウントの設定方法を説明します。

始める前に

- AWS プライマリーアカウントを設定します。

- プライマリ AWS アカウントのアカウント ID を記録します。

リンクされた AWS アカウントを設定する方法

- ライセンス情報の説明に従って、Tenable Vulnerability Management コンテナ ID を取得します。

-

AWS アカウントでは、Amazon AWS ドキュメントに記載のとおり、「tenableio-connector」というロールを作成し、IAM ユーザーへのアクセス許可を割り当てます。

-

コンソールのナビゲーションペインで、[ロール] > [ロールの作成] の順にクリックします。

-

ロールの種類については、[別の AWS アカウント] をクリックします。

- [アカウント ID] では、AWS プライマリアカウントの AWS アカウント ID を入力します。

-

[外部 ID の要求] チェックボックスを選択して、ステップ 1 で取得した Tenable コンテナ ID を入力します。

- [次へ: アクセス許可] をクリックします。

- 次のアクセス許可を持つポリシーを作成または再使用します。

AWS サービス アクセス許可 Amazon EC2 DescribeInstances

AWS CloudTrail

- DescribeTrails

- GetEventSelectors

- GetTrailStatus

- ListTags

- LookupEvents

各 AWS サービスに対して、Amazon Resource Name には * (すべてのリソース) の設定をお勧めします。

-

[次へ: タグ付け] をクリックします。

- (オプション) 必要なタグを追加します。

-

[次へ: レビュー] をクリックします。

- [ロール名] ボックスに tenableio-connector と入力します。警告: ロールには、コネクタが動作するよう「tenableio-connector」と名前を付ける必要があります。

-

ロール名が tenableio-connector であることを確認し、[ロールの作成] をクリックします。

- 作成したロールにロール ARN を登録します。次のセクションの設定でロール ARN が必要となります。

-

AWS プライマリーアカウントを設定する方法

注意: 手順の詳細については、Amazon ドキュメントの所属組織のメンバーアカウントへのアクセスと管理を参照してください。

- AWS Security Token Service (AWS STS) の AssumeRole API (sts:AssumeRole) のアクションを使用するため、アクセス許可のあるポリシーを作成します。

[ポリシー] に移動し、[ポリシーの作成] をクリックします。

- [サービス] に、[STS] を選択します。

[アクション] に、[フィルター] ボックスで

AssumeRoleと入力し、横に表示されるチェックボックスを選択します。- [ロールのリソースタイプを必要とするアクションを選択しました] をクリックします。

- [ARN の追加] をクリックします。

- [ロール用の ARN の指定] フィールドに、リンクされたアカウントで作成したロールに対し登録した ARN を貼り付けます。

- [追加] をクリックします。

- [ポリシーのレビュー] をクリックします。

- [名前] フィールドで、ポリシー固有の名前を入力します。

- [ポリシーの作成] をクリックします。

- ステップ 1 で作成したポリシーを、コネクタを作成した際に使用するアクセスキーと関連づけるユーザーまたはグループに追加します。

- [アクセス許可の追加] ボタンをクリックします。

[既存のポリシーを直接添付] チェックボックスを選択します。

- ステップ 1 で作成した

sts:AssumeRoleを持つポリシーを検索します。 [次へ: レビュー] をクリックします。

[アクセス許可の追加] をクリックします。