Microsoft Entra ID をアイデンティティプロバイダーとして設定する

Tenable Identity Exposure は Active Directory のほかに Microsoft Entra ID (旧 Azure AD または AAD) もサポートし、組織内で使用できるアイデンティの範囲を広げています。この機能では、Microsoft Entra IDに固有のリスクにフォーカスした、新しい露出インジケーター (IoE) が使用されます。

Microsoft Entra ID を Tenable Identity Exposure と統合するには、次のオンボーディングプロセスに厳密に従ってください。

前提条件

「cloud.tenable.com」にログインし、Microsoft Entra ID のサポート機能を使用するには、Tenable クラウドアカウントが必要です。この Tenable クラウドアカウントは、ようこそメールに使用されたメールアドレスと同じものです。「cloud.tenable.com」のメールアドレスがわからない場合は、サポートまでご連絡ください。有効なライセンス (オンプレミスまたは SaaS) をお持ちのお客様は、「cloud.tenable.com」で Tenable クラウドにアクセスできます。このアカウントを使用して、Microsoft Entra ID にかける Tenable スキャンを設定したり、スキャン結果を収集したりできます。

アクセス許可

Microsoft Entra ID をサポートするには、ユーザー、グループ、アプリケーション、サービスプリンシパル、ロール、アクセス許可、ポリシー、ログなどのデータを Microsoft Entra ID から収集する必要があります。このデータは、Microsoft の推奨に従い、Microsoft Graph API とサービスプリンシパル認証情報を使用して収集されます。

-

Microsoft Graph でテナント全体の管理者の同意を付与するアクセス許可を持つユーザーとして Microsoft Entra ID にサインインする必要があります。つまり、Microsoft が定めた条件によると、グローバル管理者または特権ロール管理者のロール (または適切なアクセス許可を持つカスタムロール) がなければなりません。

-

Microsoft Entra ID の設定とデータ視覚化にアクセスするには、Tenable Identity Exposureユーザーロールに適切なアクセス許可がなければなりません。詳細は、Set Permissions for a Roleを参照してください。

ネットワークフロー

Entra ID サポートをアクティブ化するには、次のアドレスのポート 443 のセキュリティエンジンノードサーバーサービス (Eridanis、Eltanin、Kapteyn) からの送信を許可します。

-

sensor.cloud.tenable.com

-

cloud.tenable.com

ライセンス数

Tenable は、Tenable クラウドの同期機能が有効になっている場合にのみ、重複しているアイデンティティをライセンス数としてカウントしません。この機能がない場合、Microsoft Entra ID と Active Directory のアカウントを照合できず、各アカウントを個別にカウントします。

-

Tenable クラウドの同期なしの場合: AD アカウントと Entra ID アカウントの両方を持つ 1 人のユーザーは、2 人の別々のユーザーとしてライセンス数にカウントされます。

-

Tenable クラウドで同期が有効な場合: システムは複数のアカウントを 1 つのアイデンティティに統合するため、複数のアカウントを持つ 1 人のユーザーは 1 回だけカウントされます。

Microsoft Entra ID の設定

次の手順 (Microsoft のクイックスタート: Microsoft ID プラットフォームにアプリケーションを登録するのドキュメントから引用) を使用して、Microsoft Entra IDで必要なすべての設定を行います。

-

アプリケーションを作成する

アプリケーションを作成する

-

Azure 管理者ポータルで、[アプリの登録] ページを開きます。

-

[+ 新規登録] をクリックします。

-

アプリケーションに名前を付けます (例: Tenable Identity Collector)。その他のオプションについては、デフォルト値のままにしておくことができます。

-

[登録] をクリックします。

-

この新たに作成されたアプリの [概要] ページにある、「アプリケーション (クライアント) ID」と「ディレクトリ (テナント) ID」を書き留めます。これらは、後の手順 新しい Microsoft Entra ID テナントを追加する方法 で必要になります。

警告: 設定を機能させるには、[オブジェクト ID] ではなく [アプリケーション ID] を選択してください。

-

-

認証情報をアプリケーションに追加する

認証情報をアプリケーションに追加する

-

Azure 管理者ポータルで、[アプリの登録] ページを開きます。

-

作成したアプリケーションをクリックします。

-

左側のメニューにある [証明書とシークレット] をクリックします。

-

[+ New client secre] (+ 新しいクライアントシークレット) をクリックします。

-

[説明] ボックスに、このシークレットに実際に使用する名前と、ポリシーに準拠した有効期限の値を入力します。有効期限が近づいたら忘れずにこのシークレットを更新します。

-

シークレットは Azure に 1 度しか表示されないため、シークレットの値を安全な場所に保存してください。紛失した場合は再作成する必要があります。

-

-

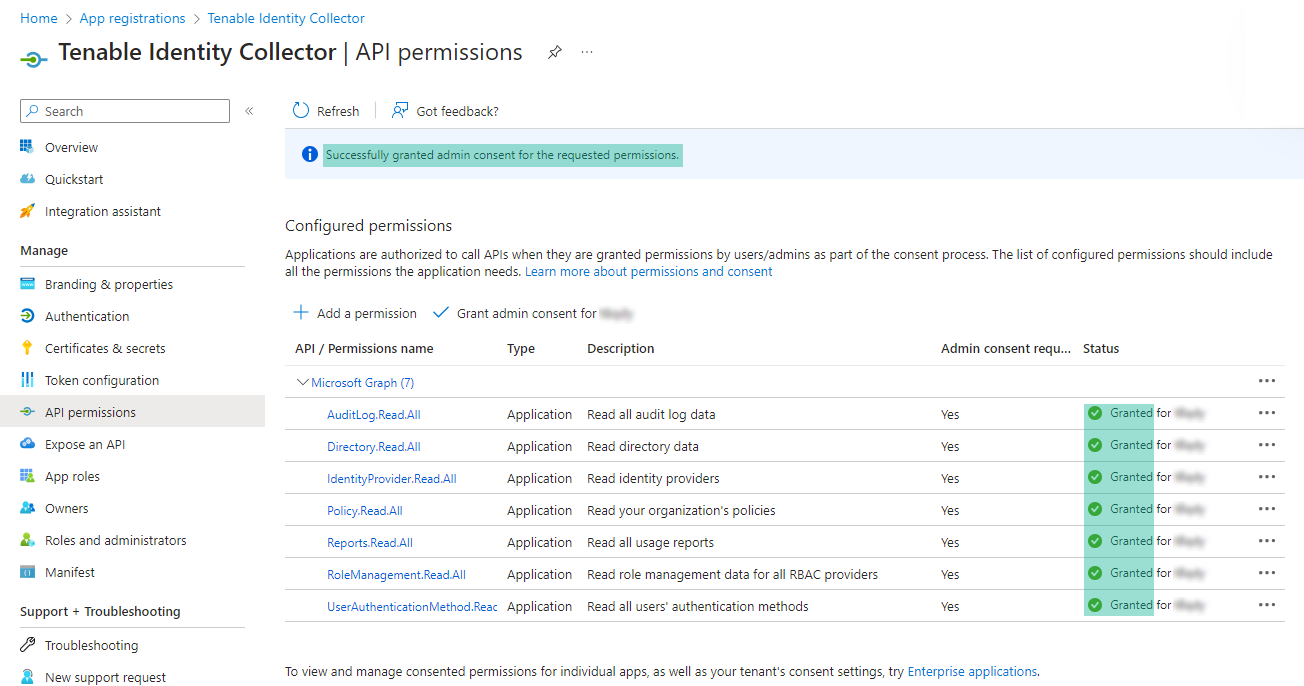

アプリケーションにアクセス許可を割り当てる

アプリケーションにアクセス許可を割り当てる

-

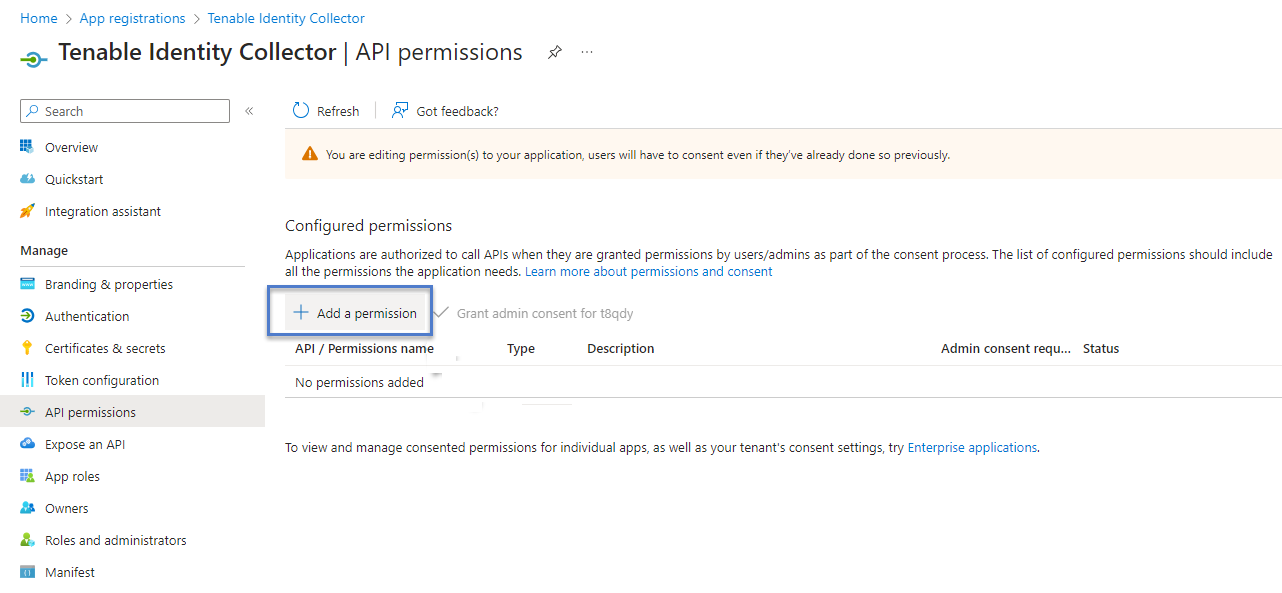

Azure 管理者ポータルで、[アプリの登録] ページを開きます。

-

作成したアプリケーションをクリックします。

-

左側のメニューにある [API のアクセス許可] をクリックします。

- 既存の User.Read アクセス許可を削除します。

-

[+ アクセス許可の追加] をクリックします。

-

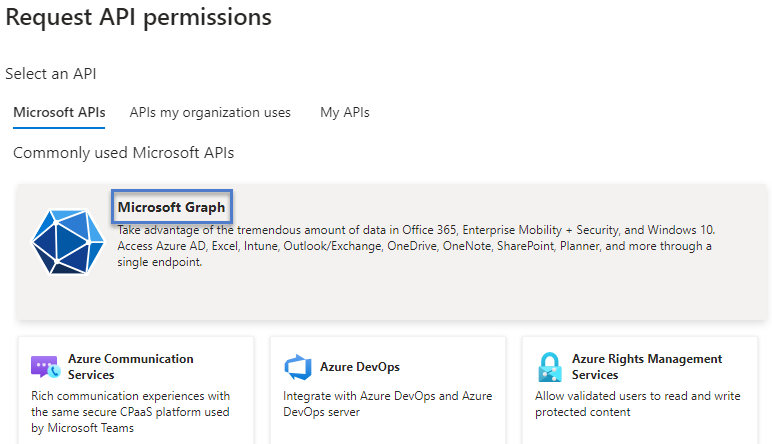

[Microsoft Graph] を選択します。

-

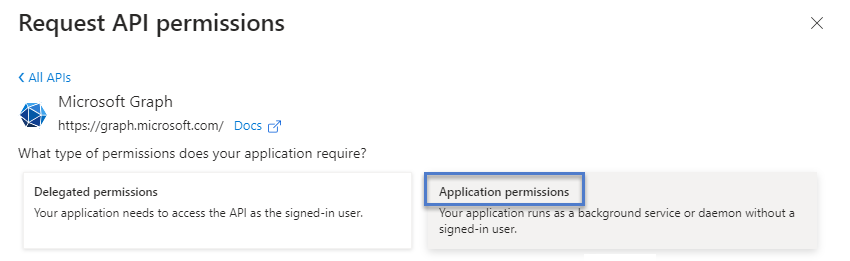

[アプリケーションのアクセス許可] を選択します ([委任されたアクセス許可] ではありません)。

-

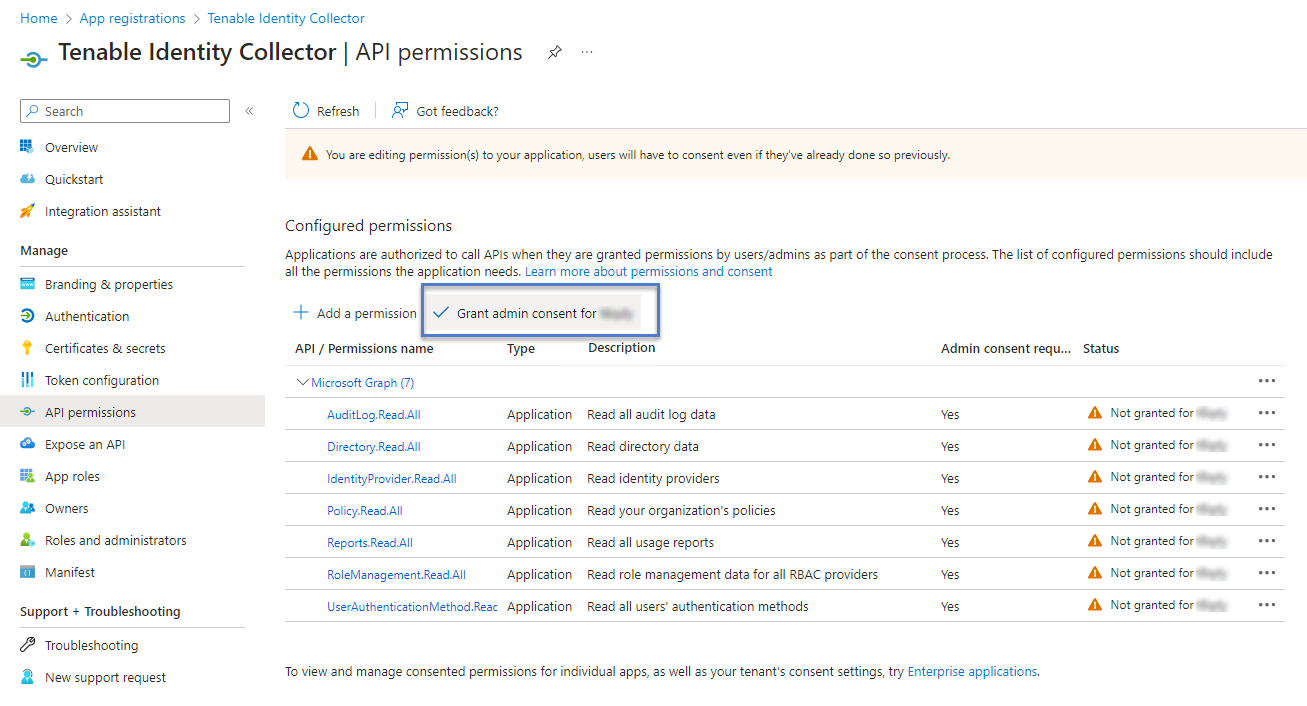

リストか検索バーを使用して、次のすべてのアクセス許可を見つけて選択します。

-

AuditLog.Read.All

-

Directory.Read.All

-

IdentityProvider.Read.All

-

Policy.Read.All

-

Reports.Read.All

-

RoleManagement.Read.All

-

UserAuthenticationMethod.Read.All

-

[アクセス許可の追加] をクリックします。

-

[<テナント名> に管理者の同意を付与する] をクリックし、[はい] をクリックして確定します。

-

-

Microsoft Entra ID で必要なすべての設定をしたら、以下を実行します。

-

Tenable Vulnerability Management で「Microsoft Azure」タイプの新しい認証情報を作成します。

-

「キー」認証方法を選択し、前の手順で取得した値 (テナント ID、アプリケーション ID、クライアントシークレット) を入力します。

-

Microsoft Entra ID のサポートのアクティブ化

-

Microsoft Entra ID を使用するには、Tenable Identity Exposure 設定でその機能をアクティブ化する必要があります。

-

手順については、Identity 360, Exposure Center, and Microsoft Entra ID Support Activation を参照してください。

テナントスキャンの有効化

テナントを追加すると、Tenable Identity Exposure と Microsoft Entra ID テナントがリンクして、そのテナントに対してスキャンを実行できるようになります。

新しい Microsoft Entra ID テナントを追加する方法

-

[設定] ページで、[アイデンティティプロバイダー] タブをクリックします。

[テナント管理] ページが開きます。

-

[テナントの追加] をクリックします。

[テナントの追加] ページが開きます。

-

[テナントの名前] ボックスに名前を入力します。

-

[認証情報] ボックスのドロップダウンリストをクリックして、認証情報を選択します。

-

使用する認証情報がリストに表示されない場合は、次のいずれかを行うことができます。

-

Tenable Vulnerability Management (Tenable Vulnerability Management > [設定] > [認証情報]) で作成します。詳細については、Tenable Vulnerability Managementの Azure タイプの認証情報を作成する手順を参照してください。

-

Tenable Vulnerability Management で、認証情報に「使用可能」または「編集可能」アクセス許可があることを確認してください。これらのアクセス許可がない限り、Tenable Identity Exposure のドロップダウンリストに認証情報が表示されません。

-

-

[更新] をクリックして、認証情報のドロップダウンリストを更新します。

-

作成した認証情報を選択します。

-

[追加] をクリックします。

Tenable Identity Exposure がテナントを追加したことを確認するメッセージが表示され、テナント管理ページのリストに表示されるようになります。

注: テナントスキャンはリアルタイムでは行われず、テナントの規模にもよりますが、ID エクスプローラーに Microsoft Entra ID のデータが表示されるまで少なくとも 45 分必要です。