危険な Kerberos 委任

Kerberos プロトコルは Active Directory のセキュリティの中核をなすもので、選択したサーバーにユーザー認証情報を再利用する許可を与えます。攻撃者がこの選択したサーバーの 1 つを侵害すると、その認証情報を盗み、他のリソースで認証を得るために使用することができます。

この重大レベルの IoE は、委任の属性を持つアカウントすべてを報告します。ただし、無効化されたアカウントは除外します。特権ユーザーは委任属性を持つべきではありません。これらのユーザーアカウントを保護するには、「保護ユーザー」グループに追加するか、「アカウントは重要なので委任できない」をマークします。

アカウントを「保護されたグループ」に追加するには

-

Tenable Identity Exposure で、ナビゲーションペインの [露出インジケーター] をクリックして開きます。

デフォルトでは、Tenable Identity Exposure は逸脱したオブジェクトを含む IoE だけを表示します。

-

危険な Kerberos 委任 IoE のタイルをクリックします。

[インジケーターの詳細] ペインが開きます。

-

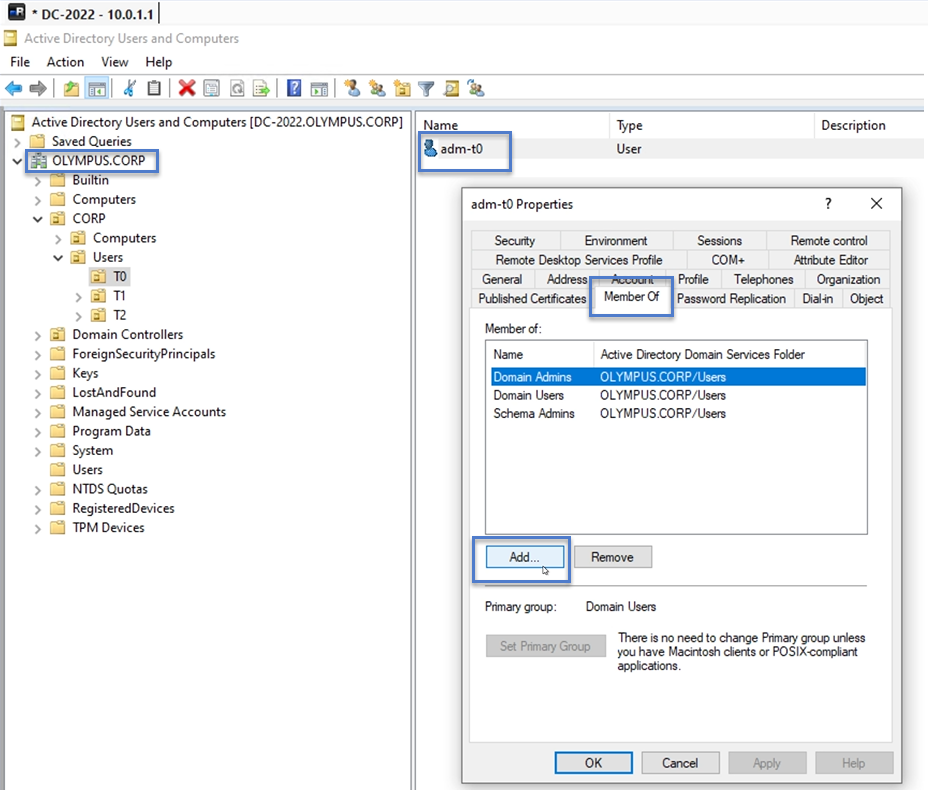

逸脱したオブジェクトにカーソルを合わせてクリックすると詳細が表示されるので、ドメイン名とアカウントを書き留めます。(この例では、ドメイン = OLYMPUS.CORP、アカウント = adm-t0)。

-

リモートデスクトップマネージャー (または類似のツール) で、ドメイン名を見つけて、ドメインと Tenable Identity Exposure フラグが付けられたアカウントに移動します。

必要なアクセス許可: この手順を実行するには、ドメインの管理者アカウントが必要です。

-

アカウント名をクリックして [プロパティ] ダイアログボックスを開き、[所属グループ] タブを選択します。

-

メンバーリストで、[追加] をクリックします。

[グループの選択] ダイアログボックスが表示されます。

-

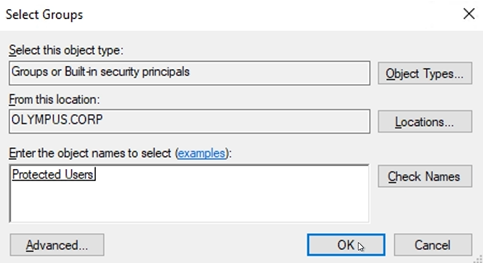

オブジェクト名に「保護ユーザー」と入力し、[名前の確認] をクリックします。

-

[OK] をクリックして、ダイアログボックスを閉じます。

-

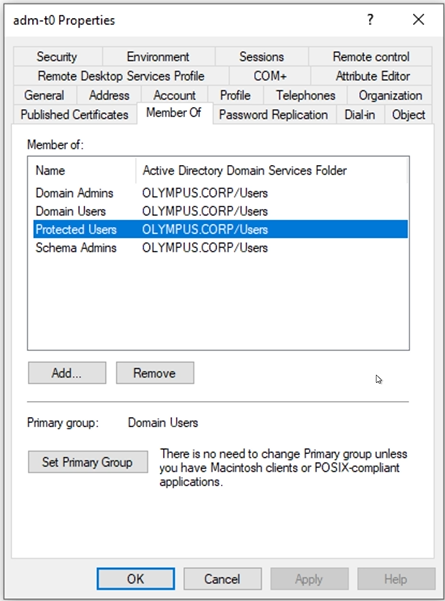

[プロパティ] ダイアログボックスで、[適用] をクリックします。

新しいグループがメンバーリストに表示されます。

-

[OK] をクリックして、ダイアログボックスを閉じます。

- Tenable Identity Exposure で、[インジケーターの詳細] ペインに戻り、ページを更新します。

逸脱したオブジェクトがリストに表示されなくなります。

アカウントを「委任できない」に設定するには

-

リモートデスクトップマネージャーで、ドメイン名を見つけて、ドメインと Tenable Identity Exposure フラグが付けられたアカウントに移動します。

必要なアクセス許可: この手順を実行するには、ドメインの管理者アカウントが必要です。

-

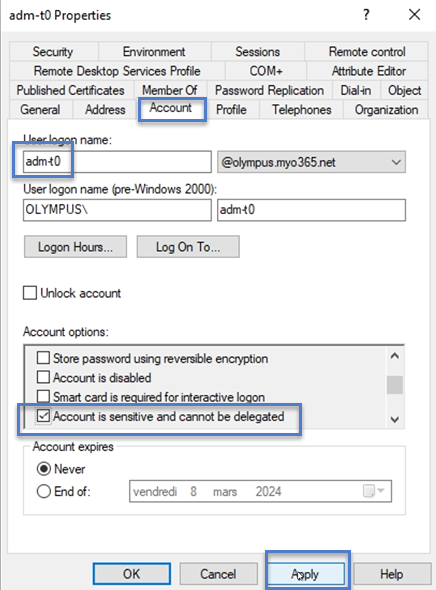

アカウント名をクリックして [プロパティ] ダイアログボックスを開き、[アカウント] タブを選択します。

-

アカウントオプションのリストから、[アカウントは重要なので委任できない] を選択し、[適用] をクリックします。

-

[OK] をクリックして、ダイアログボックスを閉じます。

- Tenable Identity Exposure で、[インジケーターの詳細] ペインに戻り、ページを更新します。

逸脱したオブジェクトがリストに表示されなくなります。