攻撃インジケーターインシデント

インシデントの攻撃インジケーター (IoA) リストは、Active Directory (AD) に対する特定の攻撃の詳細情報を提供します。これにより、IoA の深刻度レベルに応じて必要なアクションを実行できます。

攻撃インシデントを表示するには

-

Tenable Identity Exposure で、ナビゲーションペインの [攻撃インジケーター] をクリックします。

[攻撃インジケーター] ペインが開きます。

-

任意のドメインタイルをクリックします。

[インシデントのリスト] ペインが、ドメインで発生したインシデントのリストとともに表示されます。

-

このリストから、次のいずれかを実行できます。

-

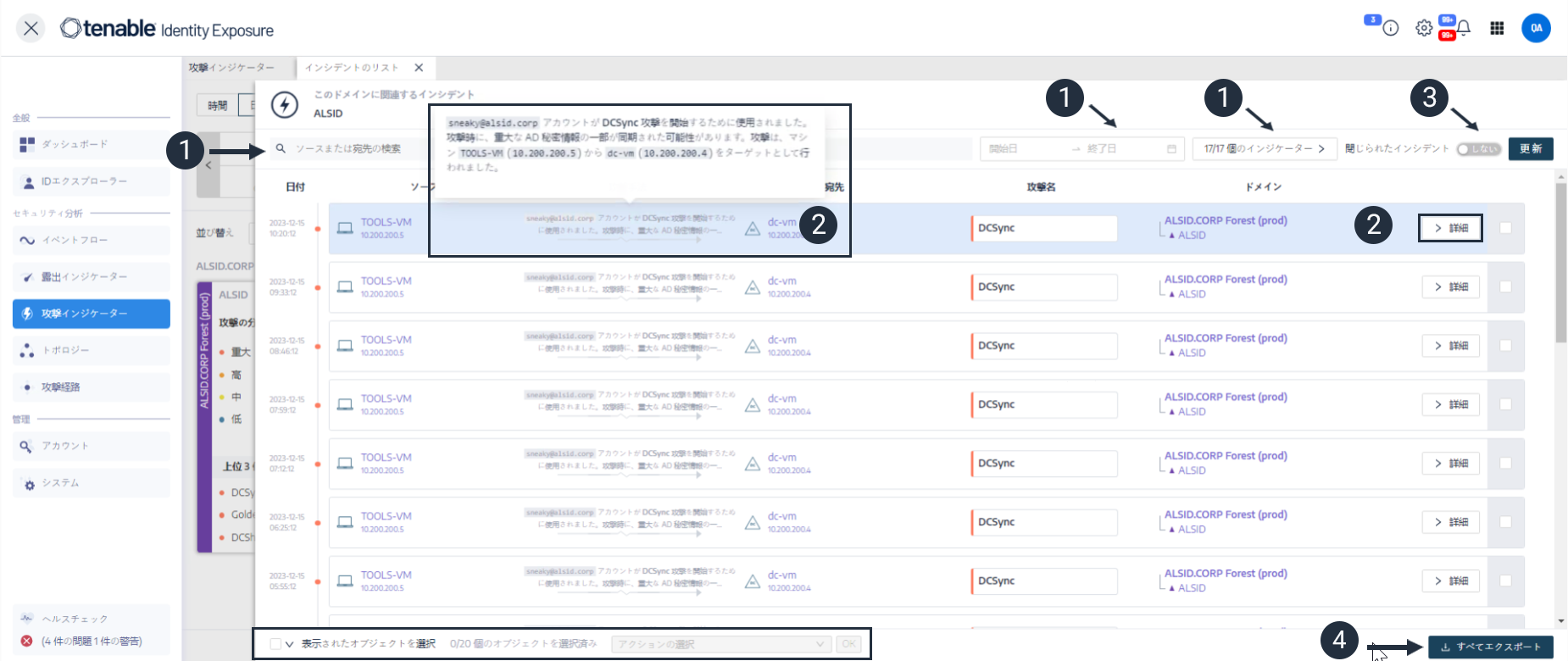

特定のインシデントを検索するための検索条件を定義します (1)。

-

AD に影響を与えている攻撃に関する詳しい説明にアクセスします (2)。

-

インシデントをクローズするか再オープンします (3)。

-

すべてのインシデントが表示されたレポートをダウンロードします (4)。

-

インシデントを検索するには

-

[検索]ボックスで、ソースまたは宛先の名前を入力します。

-

日付の選択コントロールをクリックして、インシデントの開始日と終了日を選択します。

-

[n/n 個のインジケーター] をクリックして、関連するインジケーターを選択します。

-

[閉じられたインシデント] トグルをクリックして [はい] に切り替え、検索を閉じられたインシデントに限定します。

-

[更新] をクリックします。

Tenable Identity Exposure は、一致するインシデントでリストを更新します。

インシデントを閉じる方法

-

ペインの下部で、ドロップダウンメニューをクリックし、[選択されたインシデントを閉じる] を選択します。

-

[OK] をクリックします。

クローズの確認を求めるメッセージが表示されます。

-

[確認] をクリックします。

Tenable Identity Exposure がインシデントを閉じて、今後表示しないことを確認するメッセージが表示されます。

インシデントを再度開く方法

-

[インシデントのリスト] ペインで、[閉じられたインシデント]トグルを [はい] に切り替えます。

Tenable Identity Exposure は、閉じられたインシデントでリストを更新します。

-

再度開くインシデントを選択します。

-

ペインの下部で、ドロップダウンメニューをクリックし、[選択されたインシデントを再度開く] を選択します。

-

[OK] をクリックします。

Tenable Identity Exposureがインシデントを再度開いたことを確認するメッセージが表示されます。

インシデントをエクスポートする方法

-

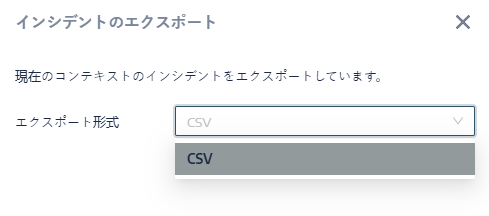

[インシデントのリスト] ペインで、下部にある [すべてエクスポート] ボタンをクリックします。

[インシデントのエクスポート] サイドパネルが開きます。

-

[セパレーター] ドロップダウンリストボックスから、エクスポートするデータのセパレーターとしてコンマまたはセミコロンを選択します。

Tenable Identity Exposure は、ダウンロードできるようにデータを CSV 形式でエクスポートします。

インシデントの詳細

インシデントのリストの各エントリには、次の情報が表示されます。

-

日付 - IoA をトリガーしているインシデントが発生した日付。Tenable Identity Exposure は、タイムラインの一番上に最新のインシデントを表示します。

-

ソース - 攻撃元とその IP アドレス。

-

攻撃手法 - 攻撃中に何が起きたかについての説明。

ヒント: IoA の詳細情報を表示するには、攻撃手法にカーソルを合わせます。 -

宛先 - 攻撃先とその IP アドレス。

-

攻撃名 - 攻撃の技術的な名前。

-

ドメイン - 攻撃が影響を与えたドメイン。

ヒント: [インシデントのリスト] でインタラクティブな要素 (リンク、アクションボタンなど) をいくつかクリックすると、Tenable Identity Exposure に最大 5 つのペインを表示することができます。すべてのペインを同時に閉じるには、ページ内の任意の場所をクリックします。

攻撃の詳細

インシデントのリストから、特定の攻撃をドリルダウンし、必要なアクションを実行して修正できます。

攻撃の詳細を表示するには

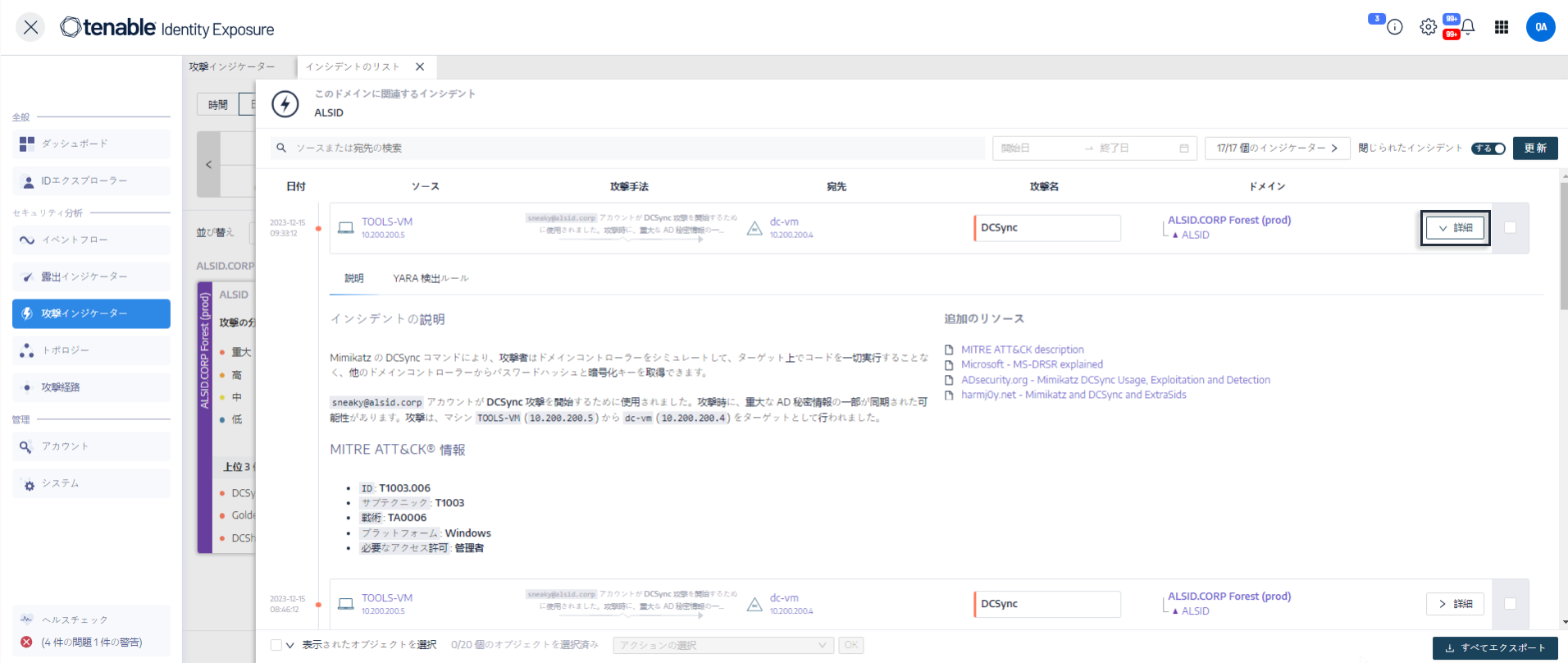

説明

[説明] タブには、以下のセクションがあります。

インシデントの説明 - 攻撃に関する簡単な説明が表示されます。

MITRE ATT&CK 情報 - Mitre Att&ck (Adversarial Tactics, Techniques, and Common Knowledge) ナレッジベースから取得された技術的な情報が表示されます。Mitre Att&ck とは、攻撃者による攻撃を分類し、攻撃者がネットワークを侵害した後に行った操作を解説するフレームワークのことです。サイバーセキュリティのコミュニティによる共通認識を可能にする、セキュリティの脆弱性に対する標準識別子も提供されています。

追加のリソース - 攻撃に関するさらに詳しい情報を掲載したウェブサイトや記事、ホワイトペーパーへのリンクが記載されています。

YARA 検出ルール

[YARA 検出ルール] タブは YARA ルールについて説明しています。Tenable Identity Exposure はこれらのルールを使用して、ネットワークレベルで AD 攻撃を検出し、Tenable Identity Exposure の検出チェーンを強化します。

注意: YARA とは、主にマルウェアの研究や検出に使用されるツールの名前です。このツールは、テキストまたはバイナリのパターンに基づいてマルウェアファミリーの記述を作成する、ルールベースのアプローチを提供します。説明が実質的に YARA のルール名となります。このルールは、一連の文字列とブール式で構成されています (出典: wikipedia.org)。関連項目