LDAP を使用した認証

Tenable Identity Exposure のユーザーは、Lightweight Directory Access Protocol (LDAP) を使用して認証できます。

LDAP 認証を有効にするには、以下が必要です。

-

Active Directory にアクセスするためのユーザーとパスワードが事前設定されたサービスアカウント

-

事前設定された Active Directory グループ

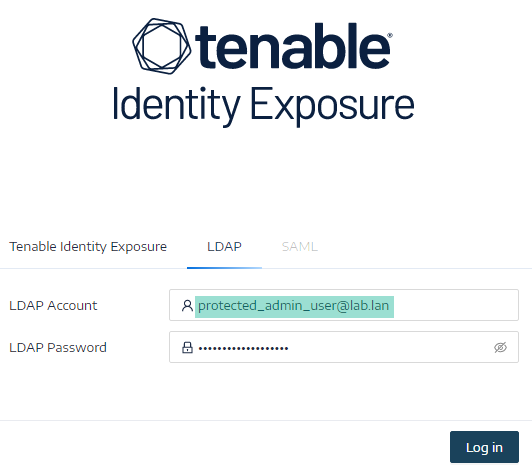

LDAP 認証を設定した後、LDAP オプションがログインページのタブに表示されます。

LDAP 認証を設定するには

-

Tenable Identity Exposure で、[システム] > [設定] をクリックします。

設定ペインが表示されます。

-

[認証] セクションで [LDAP] をクリックします。

-

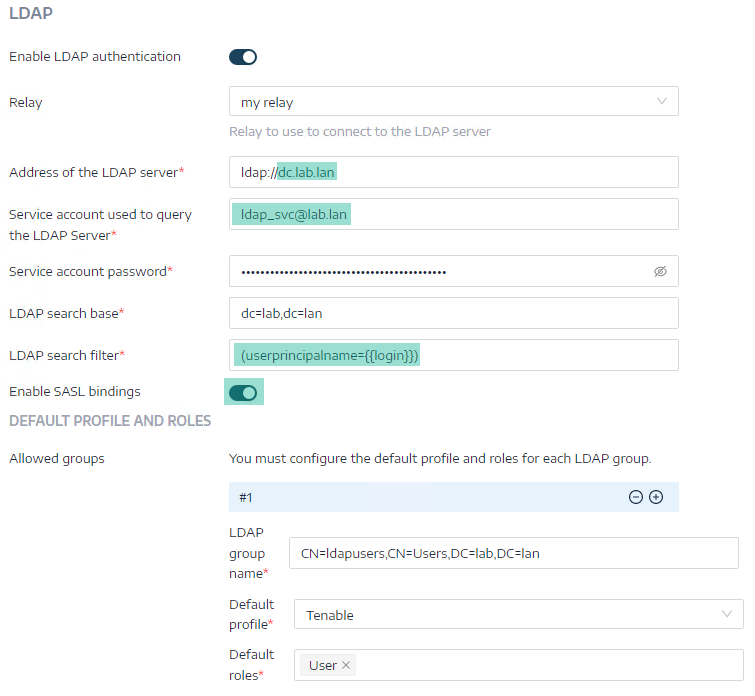

[LDAP 認証の有効化] トグルをクリックして有効にします。

LDAP 情報フォームが表示されます。

-

以下の情報を入力します。

[LDAP サーバーのアドレス] ボックスに、ldap:// で始まりドメイン名とポート番号で終わる、LDAP サーバーの IP アドレスを入力します。

注: LDAPS サーバーを使用する場合は、ldaps:// で始まりドメイン名とポート番号で終わるアドレスを入力してください。この手順を使用して、LDAPS の設定を完了してください。

[LDAP サーバーをクエリするために使用されるサービスアカウント] ボックスに、LDAP サーバーへのアクセスに使用する識別名 (DN)、SamAccountName、UserPrincipalName のいずれかを入力します。

[サービスアカウントのパスワード] ボックスに、このサービスアカウントのパスワードを入力します。

[LDAP 検索ベース]ボックスに、DC= または OU= で始まる LDAP ディレクトリを入力します。Tenable Identity Exposure はこのディレクトリを使用して、接続を試みるユーザーを検索します。これは、ルートディレクトリまたは特定の組織単位にすることができます。

[LDAP 検索フィルター] ボックスに、Tenable Identity Exposureがユーザーにフィルターを掛けるのに使用する属性を入力します。Active Directory の認証の標準属性は sAMAccountname={{login}} です。login の値は、ユーザーが認証時に入力する値です。

-

[SASL バインディングの有効化] で、次のいずれかを実行します。

-

サービスアカウントに SamAccountName を使用している場合は、[SASL バインディングの有効化] トグルをクリックして有効にします。

-

サービスアカウントに識別名か UserPrincipalName を使用している場合は、[SASL バインディングの有効化] を無効のままにしておきます。

Windows Server 2025 に関する重要な考慮事項:Windows Server 2025 には制限があり、SASL バインディングが無効な LDAP 設定は、LDAPS が有効な場合にのみ機能します。

適切に機能させるには、以下の手順に従います。

Tenable サービスアカウントに UPN または DN を使用している場合、LDAP 設定で SASL バインディングを有効にすると、正しく機能する。

SASL バインディングを無効のままにしておきたい場合は、LDAP が適切に機能するように LDAPS を有効にする必要がある。

-

-

[デフォルトのプロファイルとロール] セクションで、[LDAP グループの追加] をクリックして、認証を許可するグループを指定します。

LDAP グループ情報フォームが表示されます。

-

[LDAP グループ名] ボックスに、グループの識別名を入力します (例: CN=TAD_User、OU=Groups、DC=Tenable、DC=ad)。

-

[デフォルトのプロファイル] ドロップダウンボックスで、許可するグループのプロファイルを選択します。

-

[デフォルトのロール] ボックスで、許可するグループのロールを選択します。

-

-

必要に応じて、[+] をクリックし、新しい許可グループを追加します。

-

[保存] をクリックします。

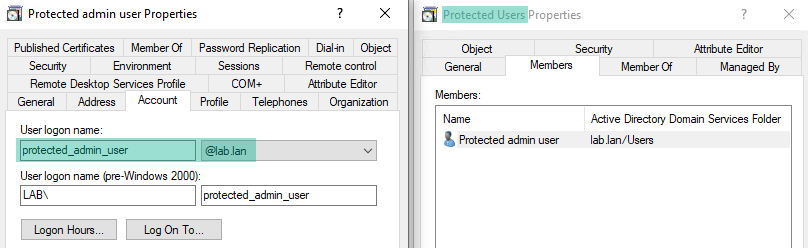

AD の「保護ユーザー」グループのメンバーで LDAP を使用するには

保護ユーザーグループのメンバーは NTLM を使用できないため、代わりに Kerberos を使用するように LDAP 認証を正しく設定する必要があります。

-

前提条件: Microsoft Active Directory でユーザープリンシパル名 (UPN) を設定しておく必要があります。これは、メールアドレスに使用されるのと同じユーザー名の形式です。通常は [email protected] の形式に従います。username はユーザーのアカウント名、domain.com はアカウントが存在するドメインです。

-

認証情報を使用して Tenable Identity Exposure にログインします。

-

次の LDAP オプションを設定します。

-

LDAP サーバーのアドレスに FQDN を使用します (セキュアリレーが解決できるようにします)

-

UPN 形式のサービスアカウントを使用します (例: [email protected])

-

LDAP 検索フィルターを (userprincipalname={{login}}) に設定します

-

SASL バインディングを「on」に設定します

-

-

ユーザープリンシパル名の構文で「保護ユーザー」グループのメンバーとして LDAP 認証情報を使用して Tenable Identity Exposure にログインします。

LDAPS のカスタムの信頼できる認証局 (CA) の証明書を追加するには

-

Tenable Identity Exposure で、[システム] をクリックします。

-

[設定] タブをクリックして、設定ペインを表示します。

-

[アプリケーションサービス] セクションで、[信頼できる認証局] をクリックします。

-

[追加の CA 証明書] ボックスに、会社の信頼できるCA証明書を PEM エンコードして貼り付けて、Tenable Identity Exposureが使用できるようにします。

-

[保存] をクリックします。

LDAP 認証の問題

設定を完了して保存すると、ログインページに LDAP オプションが表示されます。LDAP アカウントを使用してログインすることで、設定が有効であることを確認できます。

エラーメッセージ

ログイン後、2 種類のエラーメッセージが表示される可能性があります。

-

認証プロセス中にエラーが発生しました。もう一度お試しください。(An error has occurred during the authentication process. Please try again.)

-

この場合、構成に問題があります。

-

完了した構成を再度確認してください。

-

Tenable Identity Exposure をホスティングしているサーバーが LDAP サーバーに到達できるかどうかを確認します。

-

検索に使用されているアカウントが LDAP サーバーにバインドできることを確認します。

-

詳細については、アプリケーションログをご確認ください。

-

-

ログイン名またはパスワードが正しくありません。

-

CAPS LOCK キーがオンになっていないことを確認し、ログイン名とパスワードを再度入力してください。(Your login or password is incorrect. Verify that CAPS LOCK is not on and then retype your tested login and password.)

-

このエラーは、グループフィルター、検索フィルター、検索ベースフィールドのいずれかに問題がある場合に表示される可能性があります。

-

グループフィルターを一時的に削除して再試行します。詳細については、アプリケーションログをご確認ください。

-

セキュリティプロファイルとロールの詳細については、以下を参照してください。