付録 — Microsoft Azure と SAML の統合

OT Security では、SAML プロトコルを使用した Azure との統合がサポートされています。これにより、OT Security に割り当てられている Azure ユーザーが、シングルサインオン (SSO) で OT Security にログインできるようになります。グループマッピングを使用して、Azure でユーザーが割り当てられているグループに合わせて、OT Security でロールを割り当てることができます。

このセクションでは、OT Security と Azure の SSO 統合を設定するフロー全体について説明します。それには、Azure で OT Security アプリケーションを作成して統合を設定することも含まれます。その後、この新しく作成された OT Security アプリケーションに関する情報を提供し、ご利用のアイデンティティプロバイダーの証明書を OT Security SAML ページにアップロードできます。グループをアイデンティティプロバイダーから OT Security のユーザーグループにマッピングして、設定を完了させます。

この設定を行うには、Microsoft Azure と OT Security の両方に管理ユーザーとしてログインする必要があります。

手順 1 - Azure で Tenable アプリケーションを作成する

Azure で Tenable アプリケーションを作成する方法

-

Azure で、Microsoft Entra ID > [Enterprise Applications](エンタープライズアプリケーション) に移動し、[+ New application](+ 新しいアプリケーション) をクリックします。

[Browse Microsoft Entra ID Gallery](Microsoft Entra ID ギャラリーを参照する) ページが表示されます。

-

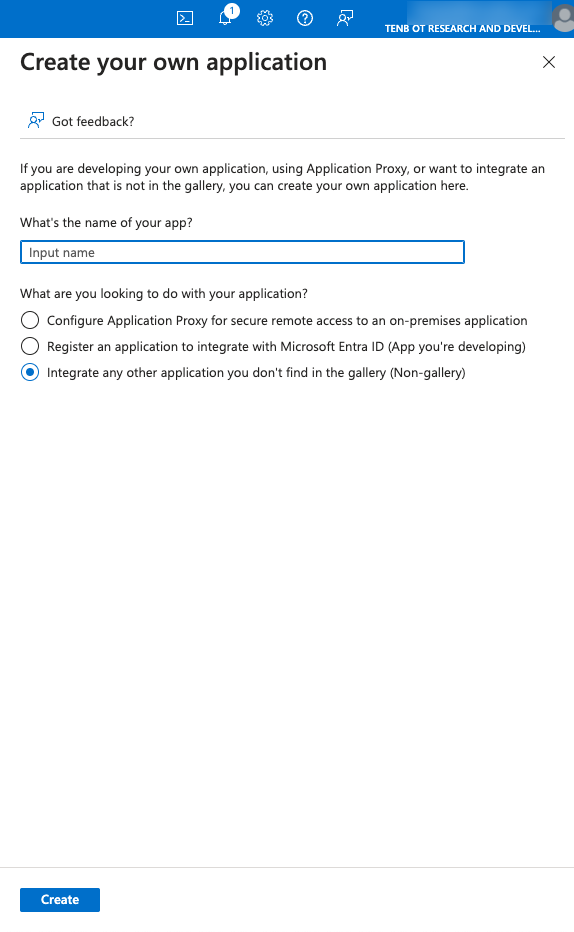

[+ Create your own application](+ 自分のアプリケーションを作成する) をクリックします。

[Create your own application](自分のアプリケーションを作成する) サイドパネルが表示されます。

-

[What’s the name of your app?](アプリケーションの名前) ボックスで、アプリケーションの名前 (Tenable_OT など) を入力し、[Integrate any other application you don’t find in the gallery (Non-gallery)](ギャラリーにない他のアプリケーションを統合する (ギャラリー以外)) (デフォルト) を選択し、[作成] をクリックしてアプリケーションを追加します。

手順 2 - 初期設定をする

この手順では、Azure で OT Security アプリケーションの初期設定を行います。これには、基本 SAML 設定値 (識別子および応答 URL) の一時的な値を作成して、必要な証明書をダウンロードすることが含まれます。

初期設定を実行する方法

-

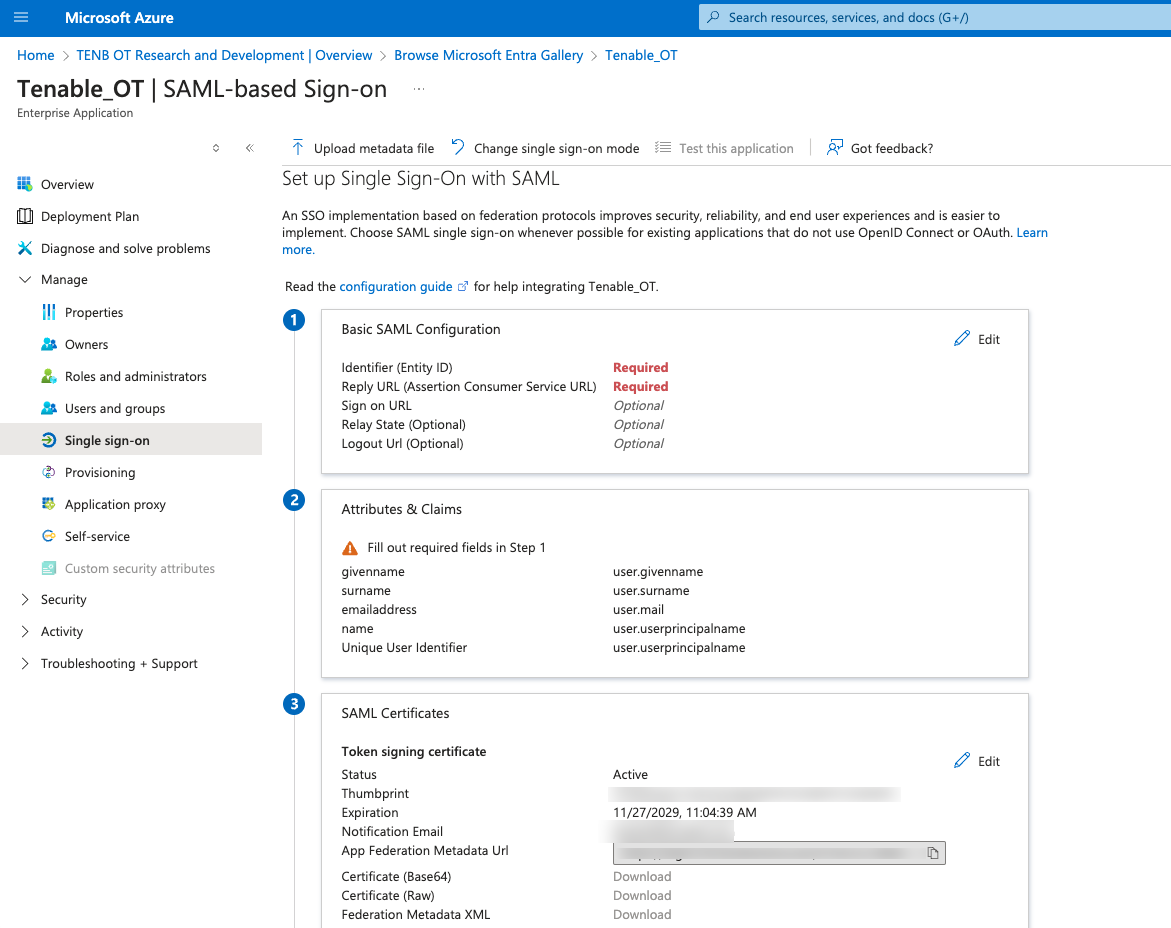

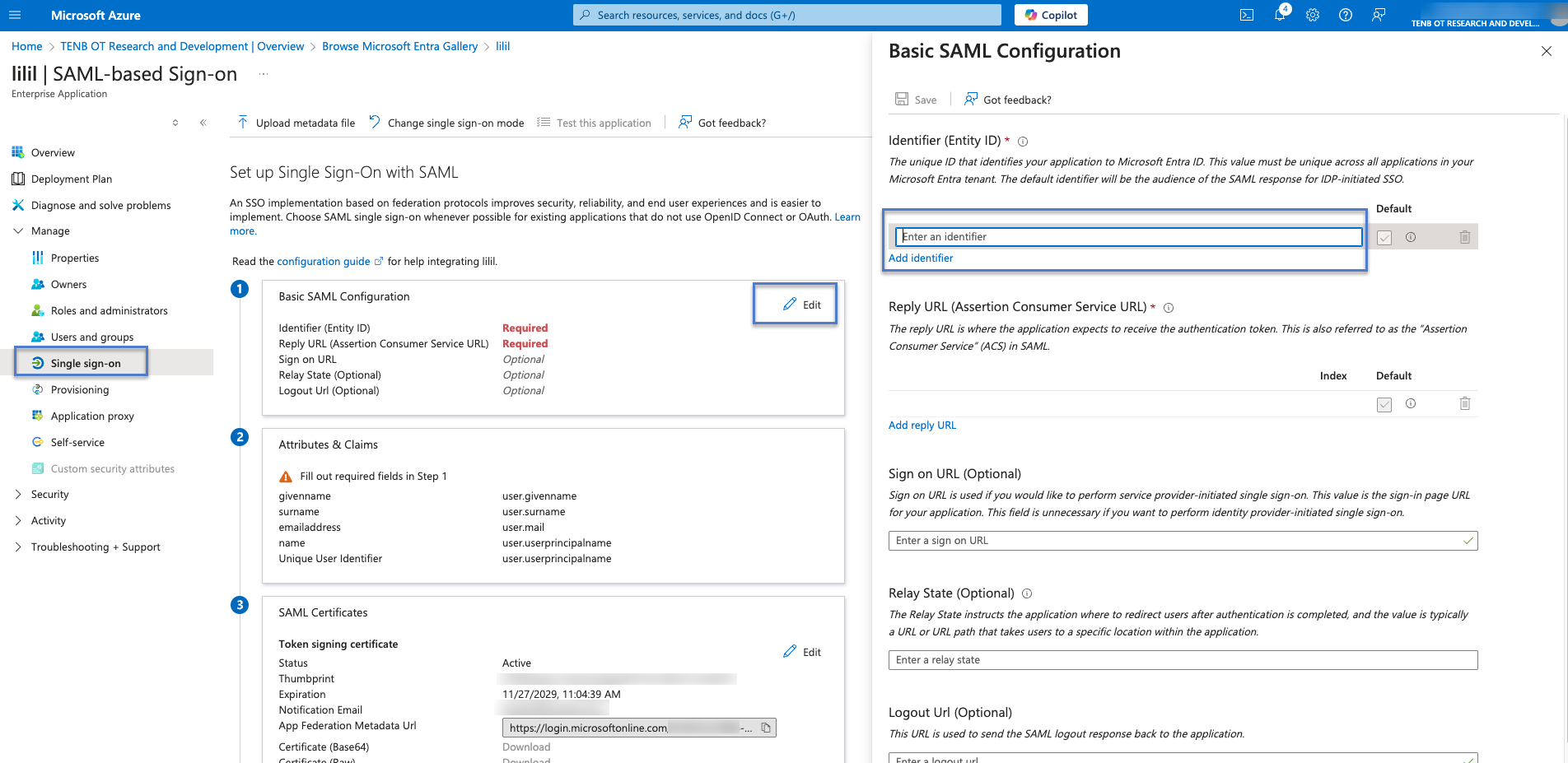

Azure ナビゲーションメニューで、[Single sign-on](シングルサインオン) をクリックし、シングルサインオンの方法として SAML を選択します。

[SAML-based Sign-on](SAML ベースのサインオン) ページが表示されます。

-

セクション 1 [Basic SAML Configuration](基本 SAML 設定) の

[編集] をクリックします。

[編集] をクリックします。[Basic SAML Configuration](基本 SAML 設定) サイドパネルが表示されます。

-

[識別子 (エンティティ ID)] ボックスに、Tenable アプリケーションの一時 ID (例: tenable_ot) を入力します。

-

[Reply URL (Assertion Consumer Service URL)](応答 URL (アサーションコンシューマサービス URL)) ボックスに、有効な URL (例: https://OT Security) を入力します。

注意: [識別子] と [応答 URL] の値は一時的な値であり、その後の設定プロセスで変更可能です。 -

[保存] をクリックして一時的な値を保存し、[Basic SAML Configuration](基本 SAML 設定) サイドパネルを閉じます。

[保存] をクリックして一時的な値を保存し、[Basic SAML Configuration](基本 SAML 設定) サイドパネルを閉じます。 -

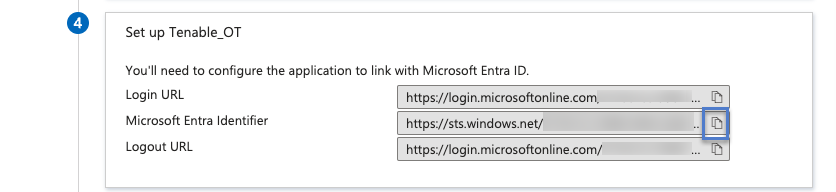

セクション 4 [セット アップ] で、

ボタンをクリックして [Microsoft Entra ID Identifier](Microsoft Entra ID 識別子) をコピーします。

ボタンをクリックして [Microsoft Entra ID Identifier](Microsoft Entra ID 識別子) をコピーします。 -

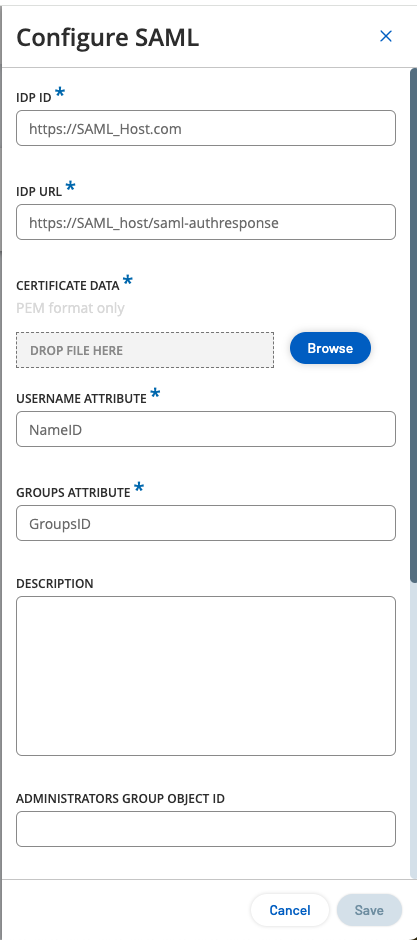

OT Security コンソールに切り替え、[ユーザー管理] > [SAML] に移動します。

-

[Configure](設定) をクリックして [Configure SAML](SAML の設定) サイドパネルを表示し、コピーした値を [IDP ID] ボックスに貼り付けます。

-

Microsoft Azure コンソールで、

ボタンをクリックして [ログイン URL] をコピーします。

ボタンをクリックして [ログイン URL] をコピーします。 -

OT Security コンソールに戻り、コピーした値を [IDP URL] ボックスに貼り付けます。

-

Azure コンソールのセクション 3 [SAML Certificates](SAML 証明書) で、[Certificate (Base64)](証明書 (Base64)) の [ダウンロード] をクリックします。

-

OT Security コンソールに戻り、[Certificate Data](証明書データ) セクションで、セキュリティ証明書ファイルを参照して選択します。

-

Azure コンソールのセクション 2 [Attributes & Claims](属性とクレーム) の

[編集] をクリックします。

[編集] をクリックします。 -

[Additional claims](追加のクレーム) セクションで、[値] が user.userprincipalname になっている [Claim name](クレーム名) の URL を選択してコピーします。

-

OT Security コンソールに戻り、この URL を [Username Attribute](ユーザー名属性) ボックスに貼り付けます。

-

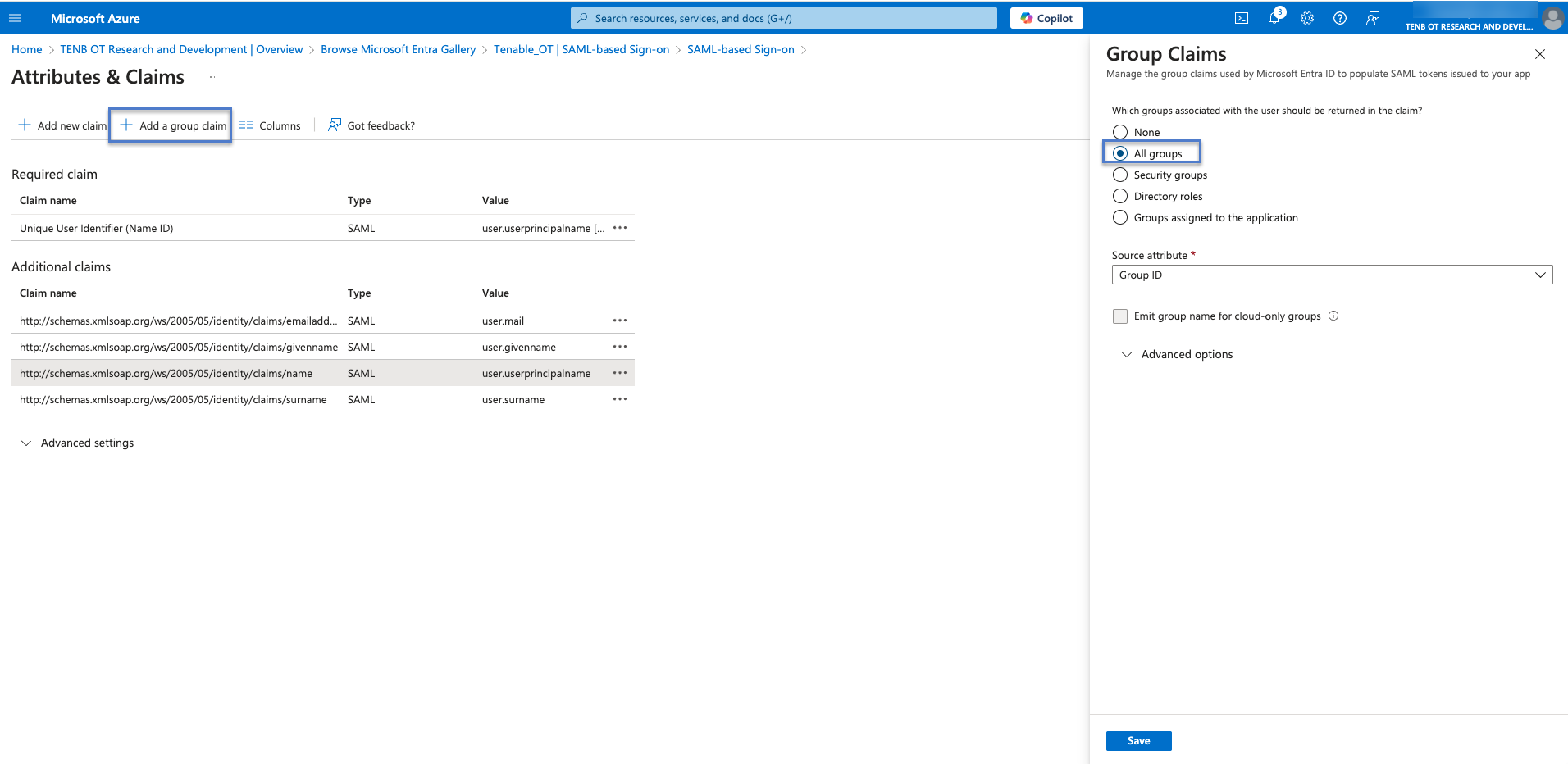

Azure コンソールで、[+ Add a group claim](+ グループクレームを追加する) をクリックします。

[Group Claims](グループクレーム) サイドパネルが表示されます。

-

[Which groups associated with the user should be returned in the claim?] セクションで、[すべてのグループ] を選択し、[保存] をクリックします。

注意: Azure でグループ設定が有効になっている場合は、[すべてのグループ] ではなく [Groups assigned to the application](アプリケーションに割り当てられているグループ) を選択することができます。こうすると、Azure はアプリケーションに割り当てられているユーザーグループだけを提供します。 -

[Additional claims](追加のクレーム) セクションで、[値] が user.groups [すべて] になっている [Claim name](クレーム名) の URL をハイライト表示してコピーします。

-

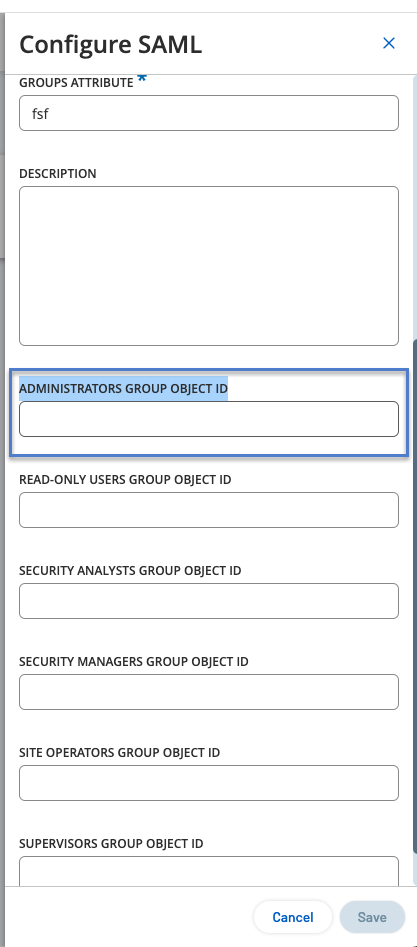

OT Security コンソールに戻り、コピーした URL を [Groups Attribute](グループ属性) ボックスに貼り付けます。

-

(オプション) [説明] ボックスに SAML 設定の説明を追加します。

手順 3 - Azure ユーザーを Tenable グループにマッピングする

この手順では、Azure ユーザーを OT Security アプリケーションに割り当てます。各ユーザーに付与されるアクセス許可は、そのユーザーが割り当てられている Azure グループと、関連付けられたロールと一連のアクセス許可を持つ事前定義された OT Security ユーザーグループとの間のマッピングによって指定されます。OT Security の事前定義されたユーザーグループは、管理者、読み取り専用ユーザー、セキュリティアナリスト、セキュリティマネージャー、サイトオペレーター、スーパーバイザーです。詳細は、ユーザー管理を参照してください。各 Azure ユーザーは、OT Security ユーザーグループにマッピングされている少なくとも 1 つのグループに割り当てられる必要があります。

Azure ユーザーを OT Security にマッピングする方法

-

Azure で、[ユーザーとグループ] ページに移動し、[+ Add user/group](+ ユーザー/グループの追加) をクリックします。

-

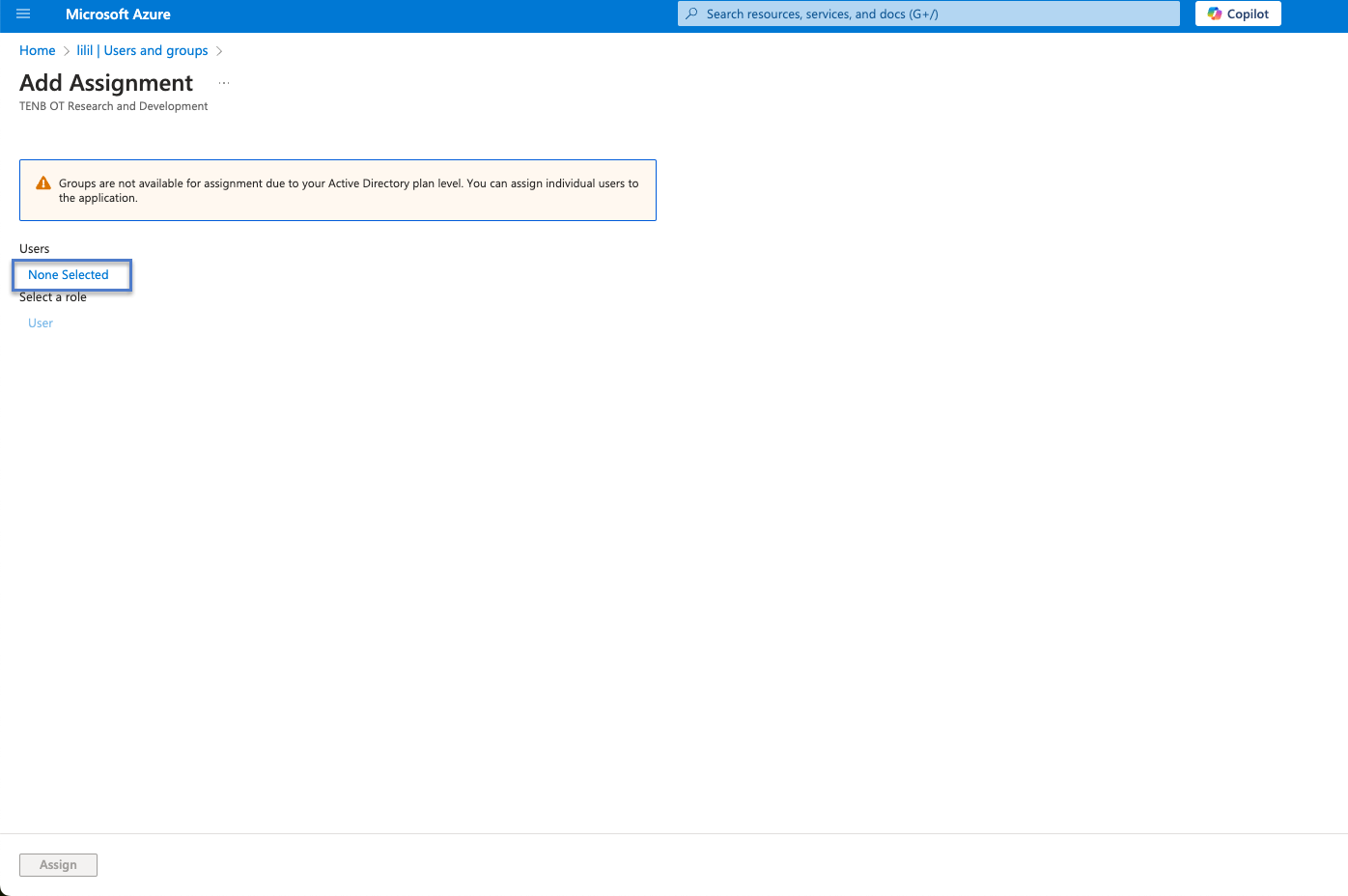

[割り当ての追加] ページの [ユーザー] で、[選択なし] をクリックします。

[ユーザー] ページが表示されます。

注意: Azure でグループ設定を有効にし、[すべてのグループ] ではなく [Groups assigned to the application]([アプリケーションに割り当てられているグループ) を選択した場合は、個々のユーザーではなくグループを割り当てることができます。 -

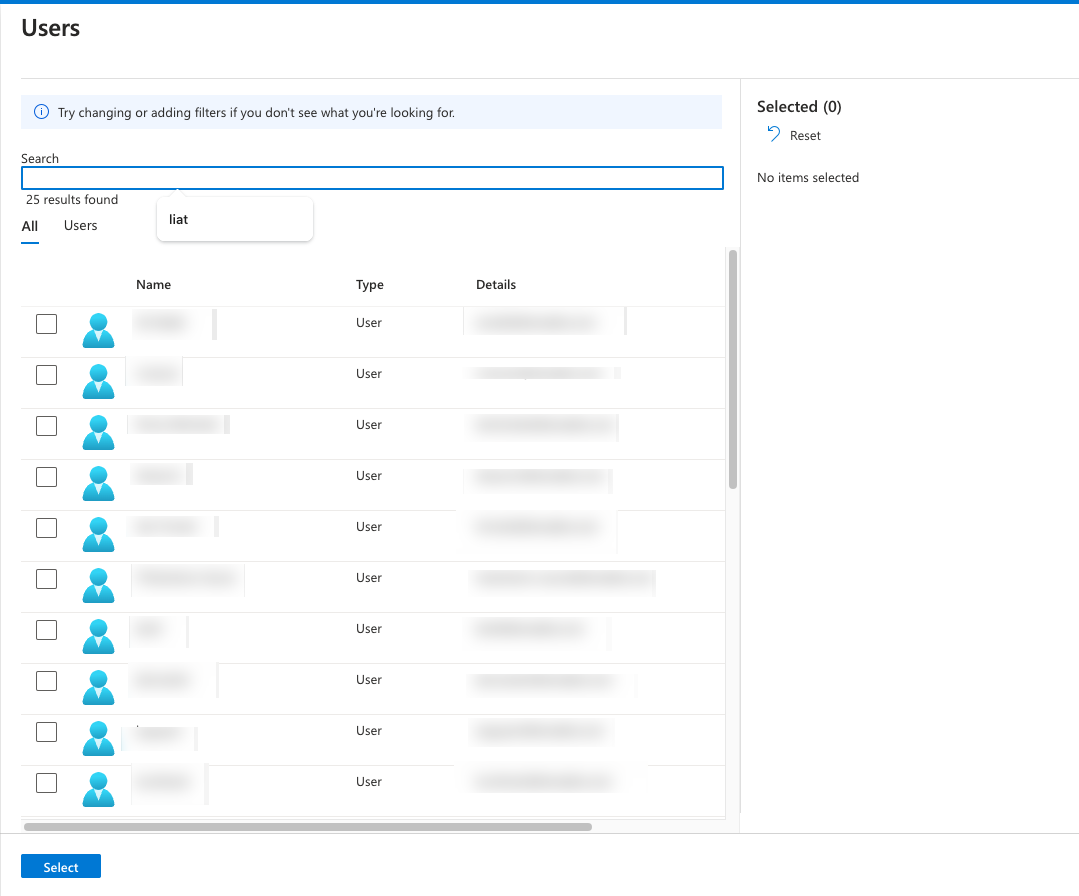

必要なすべてのユーザーを検索して選択し、[選択] をクリックします。

-

[割り当て] をクリックして、それらのユーザーをアプリケーションに割り当てます。

[ユーザーとグループ] ページが表示されます。

-

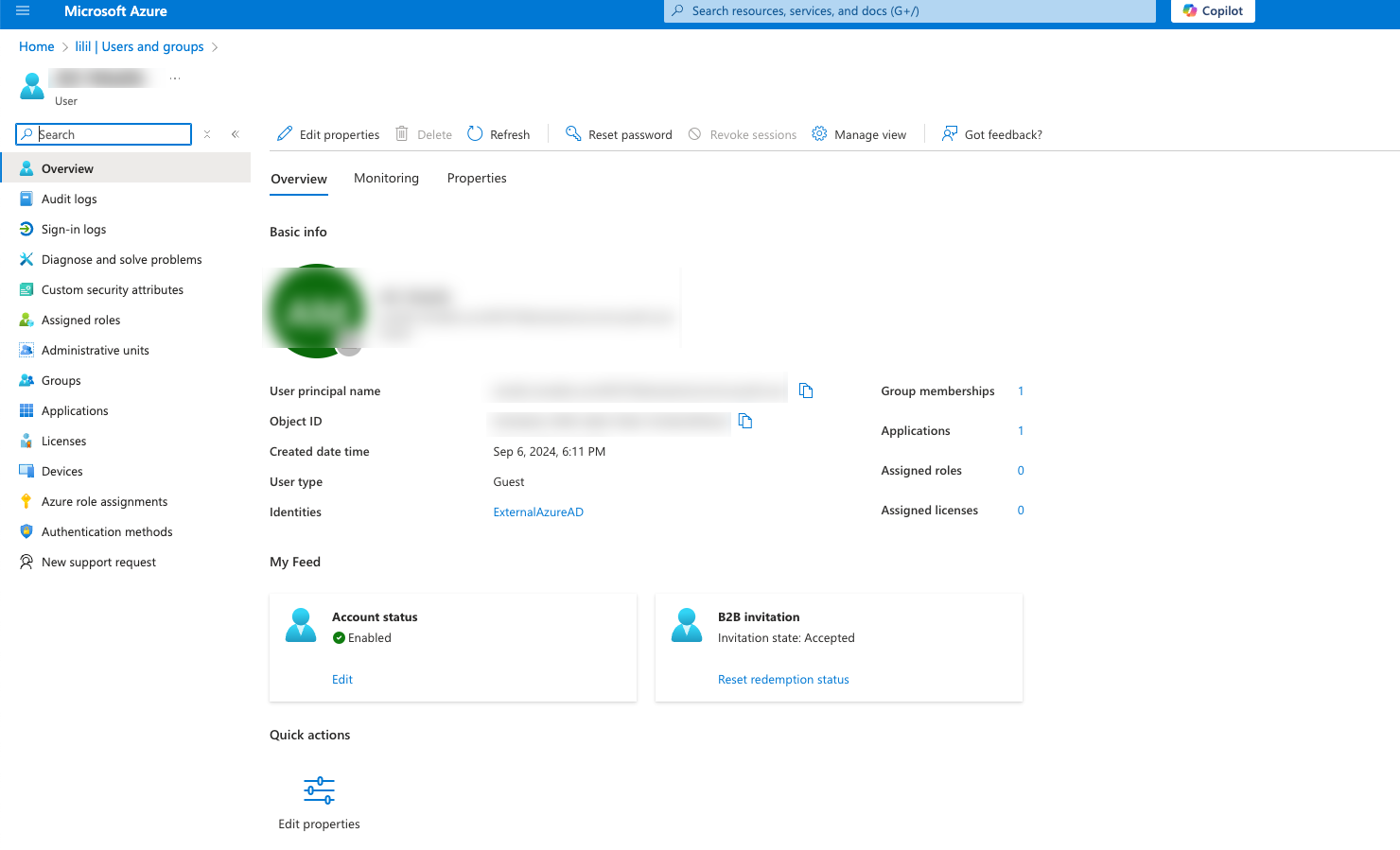

ユーザー (またはグループ) の [表示名] をクリックして、そのユーザー (またはグループ) のプロフィールを表示します。

[プロファイル] ページが表示されます。

-

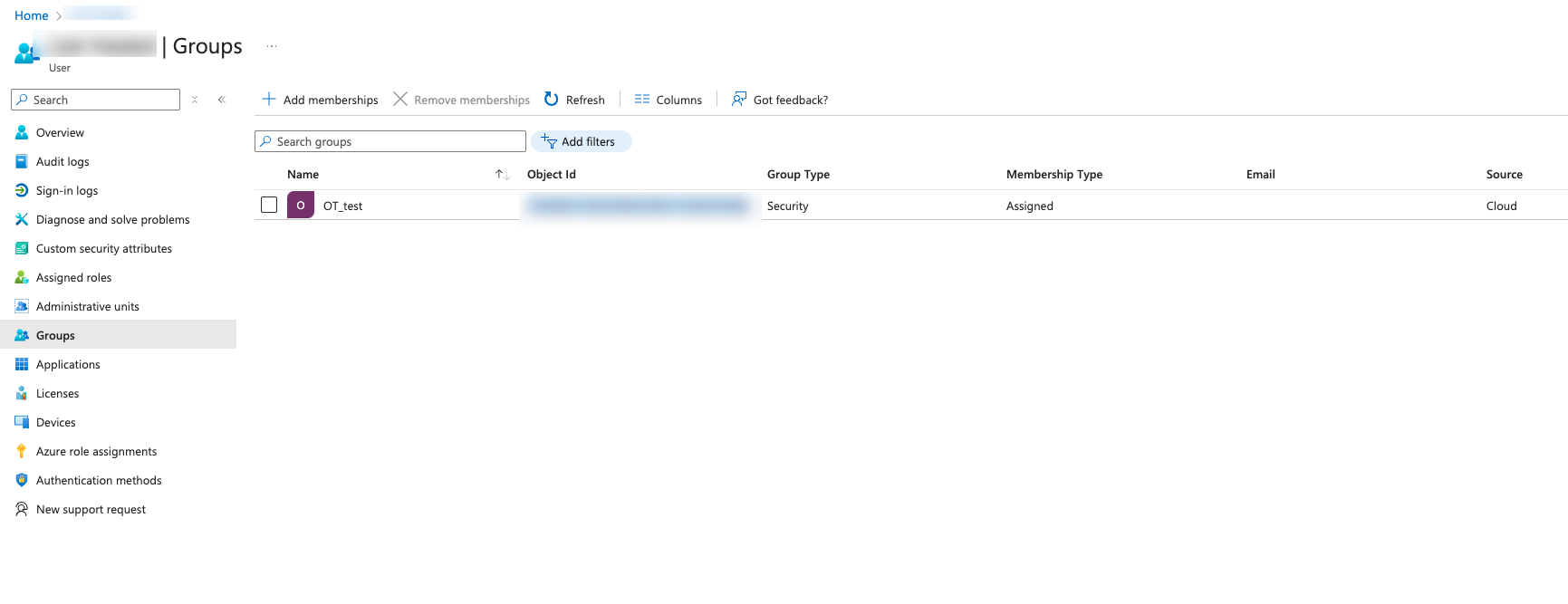

左側のナビゲーションバーで、[グループ] を選択します。

[グループ] ページが表示されます。

-

[オブジェクト ID] 列で、Tenable にマッピングするグループの値を選択してコピーします。

-

OT Security コンソールに戻り、コピーした値を必要な [グループオブジェクト ID] ボックスに貼り付けます。たとえば、[Administrators Group Object ID](管理者グループオブジェクト ID) です。

-

OT Security の異なるユーザーグループにマッピングする各グループに対して、ステップ 1〜7 を繰り返します。

-

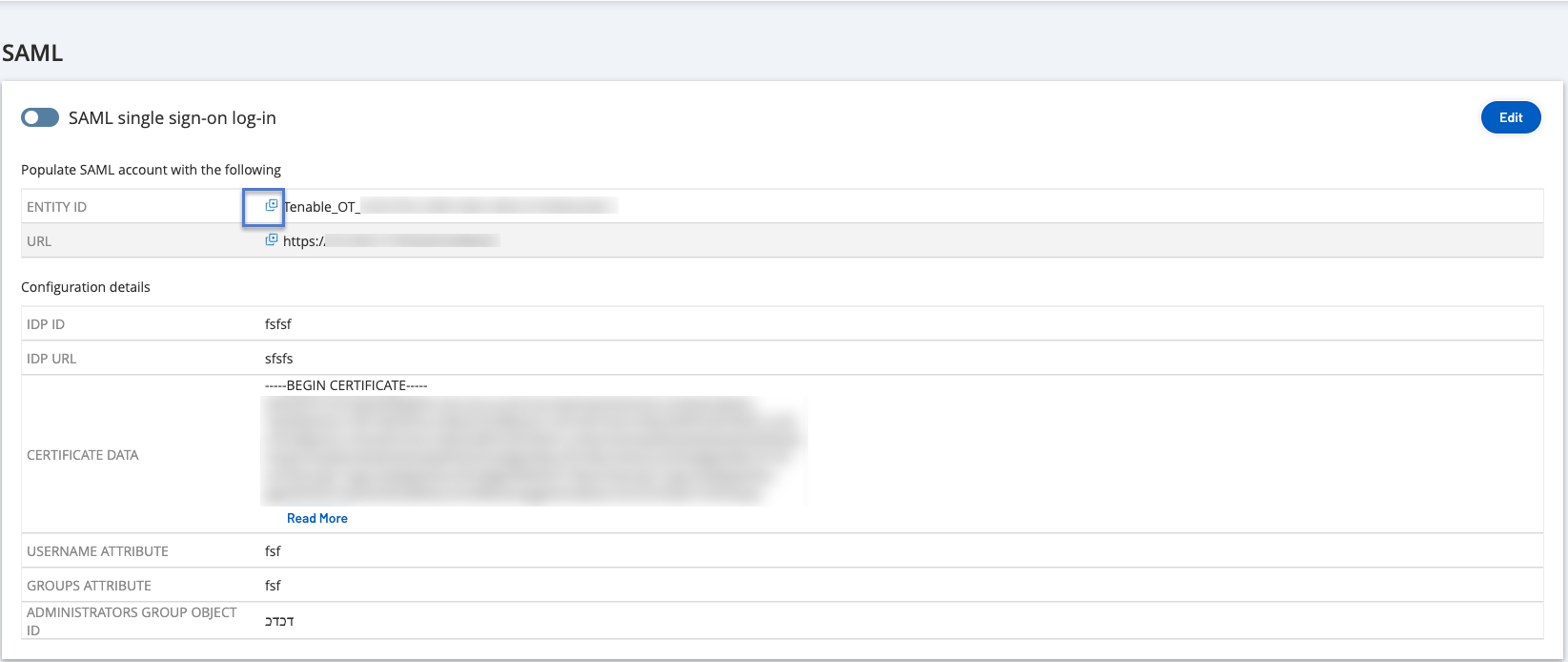

[保存] をクリックして保存し、サイドパネルを閉じます。

OT Security コンソールに [SAML] ページが表示され、そこに設定された情報が表示されます。

手順 4 - Azure で設定を完成させる

Azure で設定を完成させる手順

-

OT Security [SAML] ページで、

ボタンをクリックして [エンティティ ID] をコピーします。

ボタンをクリックして [エンティティ ID] をコピーします。 -

Azure コンソールで、左側のナビゲーションメニューの [Single sign-on](シングルサインオン) をクリックします。

[SAML-based Sign-on](SAML ベースのサインオン) ページが表示されます。

-

セクション 1 [基本 SAML 設定] の

[編集] をクリックし、コピーした値を [識別子 (エンティティ ID)] ボックスに貼り付けて、以前に入力した一時的な値を置き換えます。

[編集] をクリックし、コピーした値を [識別子 (エンティティ ID)] ボックスに貼り付けて、以前に入力した一時的な値を置き換えます。 -

OT Security に切り替え、[SAML] ページで、

ボタンをクリックして [URL] をコピーします。

ボタンをクリックして [URL] をコピーします。 -

Azure コンソールに切り替え、[基本 SAML 設定] セクションの [応答 URL (アサーションコンシューマサービス URL)] に、コピーした URL を貼り付け、以前入力した一時的な URL を置き換えます。

-

[保存] をクリックして設定を保存し、サイドパネルを閉じます。

[保存] をクリックして設定を保存し、サイドパネルを閉じます。設定が完了し、接続が [Azure Enterprise applications](Azure Enterprise アプリケーション) ページに表示されます。

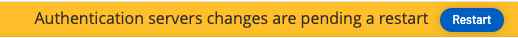

手順 5 - 統合をアクティブ化する

SAML 統合をアクティブ化するには、OT Security を再起動する必要があります。システムをすぐに再起動するか、後で再起動するかを選択できます。

統合をアクティブ化する方法

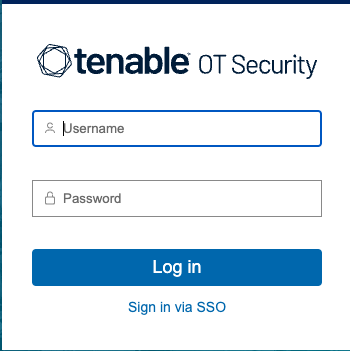

SSO を使用したサインイン

再起動すると、OT Security ログインウィンドウでは、[ログイン] ボタンの下に新しい [SSO でサインイン] リンクが表示されます。OT Security に割り当てられた Azure ユーザーは、Azure アカウントを使用して OT Security にログインできます。

SSO を使用したサインイン手順