付録 — Microsoft Entra ID の SAML 統合

OT Security では、SAML プロトコルを使用した Microsoft Entra ID との統合がサポートされています。これにより、OT Security に割り当てられていた Azure ユーザーが、SSO を介して OT Security にログインできるようになります。グループマッピングを使用して、Azure でユーザーが割り当てられているグループに従って、OT Security でロールを割り当てることができます。

このセクションでは、OT Security と Microsoft Entra ID のシングルサインオン (SSO) 統合を設定するフロー全体について説明します。この設定では、Microsoft Entra ID で OT Security アプリケーションを作成し、作成した OT Security アプリケーションに関する情報を入力し、アイデンティティプロバイダーの証明書を OT Security SAML ページにアップロードし、アイデンティティプロバイダーのグループを OT Security のユーザーグループにマッピングして統合をセットアップする必要があります。

この設定を行うには、Microsoft Entra ID と OT Security の両方に管理ユーザーとしてログインする必要があります。

手順 1 - Microsoft Entra ID で Tenable アプリケーションを作成する

Microsoft Entra ID での Tenable アプリケーションの作成手順

-

Microsoft Entra ID で、[Microsoft Entra ID] > [エンタープライズアプリケーション] に移動し、[+ 新しいアプリケーション] をクリックして [Microsoft Entra ID Gallery を参照] を表示し、[+ 自分のアプリケーションを作成] をクリックします。

[自分のアプリケーションを作成] サイドパネルが表示されます。

-

[アプリケーションの名前]フィールドで、アプリケーションの名前 (Tenable_OT など) を入力し、[ギャラリーにない他のアプリケーションを統合する (ギャラリー以外)] (デフォルトで選択) を選択し、[作成] をクリックしてアプリケーションを追加します。

手順 2 - 初期設定を行う

この手順では Azure の OT Security アプリケーションの初期設定を行います。必要な証明書のダウンロードを可能にするために、[基本 SAML 設定] の値の識別子および応答 URL の一時的な値を作成します。

初期設定の手順

-

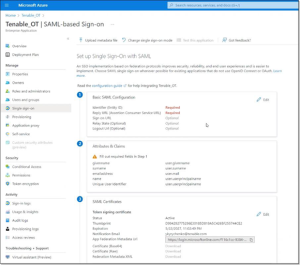

Microsoft Entra ID ナビゲーションメニューで、[シングルサインオン] をクリックし、シングルサインオンの方法として [SAML] を選択します。

[SAML ベースのサインオン] 画面が表示されます。

-

セクション 1 の [基本 SAML 設定] で、

[編集] をクリックします。

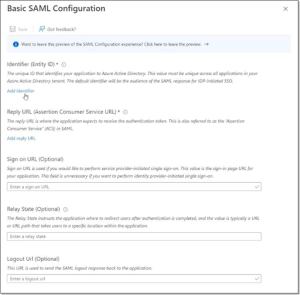

[編集] をクリックします。[基本 SAML 設定] サイドパネルが表示されます。

-

[識別子 (エンティティ ID)] フィールドに、Tenable アプリケーションの一時 ID (tenable_ot など) を入力します。

-

[応答 URL (アサーションコンシューマサービス URL)] フィールドに、有効な URL (例: https://OT Security) を入力します。

注意: 識別子と応答 URL のどちらも、この後の設定プロセスで変更されます。 -

[保存] をクリックして一時的な値を保存し、[基本 SAML 設定] サイドパネルを閉じます。

[保存] をクリックして一時的な値を保存し、[基本 SAML 設定] サイドパネルを閉じます。 -

セクション 4 の [セットアップ] で、

[コピー] アイコンをクリックして [Microsoft Entra ID 識別子] をコピーします。

[コピー] アイコンをクリックして [Microsoft Entra ID 識別子] をコピーします。 -

OT Security コンソールに切り替え、[ユーザーとロール] > [SAML] に移動します。

-

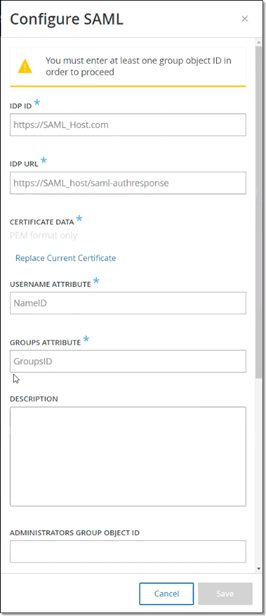

[設定] をクリックして [SAML の設定] サイドパネルを表示し、コピーした値を [IDP ID] フィールドに貼り付けます。

-

Azure コンソールで、アイコンをクリックしてログイン URL をコピーします。

-

OT Security コンソールに戻り、コピーした値を [IDP URL] フィールドに貼り付けます。

-

Azure コンソールのセクション 3 の [SAML 証明書] (証明書 (Base64) 用) で、[ダウンロード] をクリックします。

-

OT Security コンソールに戻り [証明書データ] で [参照] をクリックし、セキュリティ証明書ファイルに移動して選択します。

-

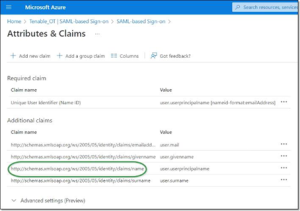

Azure コンソールのセクション 2 の [属性とクレーム] で、

[編集] をクリックします。

[編集] をクリックします。 -

[追加のクレーム] で、値 user.userprincipalname に対応する [クレーム名] の URL を選択してコピーします。

-

Tenable コンソールに戻り、この URL を [ユーザー名属性] フィールドに貼り付けます。

-

Azure コンソールで、[+ グループのクレームを追加] をクリックして [グループのクレーム] サイドパネルを表示し、[クレームでユーザーに関連付けられているどのグループを返す必要がありますか?] で[すべてのグループ] を選択し、[保存] をクリックします。

注意: Microsoft Azure でグループ設定が有効になっている場合は、[すべてのグループ] ではなく [アプリケーションに割り当てられているグループ] を選択すると、Azure はアプリケーションに割り当てられているユーザーグループのみを提供します。 -

[追加のクレーム] で、値 user.groups [All] に関連付けられた [クレーム名] の URL をハイライト表示してコピーします。

-

Tenable コンソールに戻り、コピーした URL を [グループ属性] フィールドに貼り付けます。

-

SAML 設定の説明を追加する場合は、[説明] フィールドに入力します。

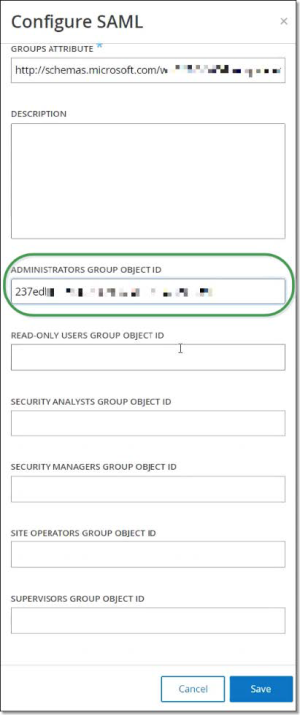

手順 3 - Azure ユーザーを Tenable グループにマッピングする

この手順では、Microsoft Entra ID ユーザーが OT Security アプリケーションに割り当てられます。各ユーザーに付与されたアクセス許可は、当該ユーザーが割り当てられている Azure グループと、関連付けられたロールと一連のアクセス許可を持つ事前定義された OT Security ユーザーグループとの間のマッピングによって指定されます。OT Security の事前定義されたユーザーグループは、管理者、読み取り専用ユーザー、セキュリティアナリスト、セキュリティマネージャー、サイトオペレーター、スーパーバイザーです。詳細は、ユーザー管理を参照してください。各 Azure ユーザーは、OT Security ユーザーグループにマッピングされる少なくとも 1 つのグループに割り当てられる必要があります。

Azure ユーザーを OT Security にマッピングする手順

-

Microsoft Azure で、[ユーザーとグループ] ページに移動し、[+ ユーザー/グループの追加] をクリックします。

-

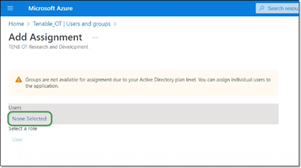

[割り当ての追加] 画面の [ユーザー] で、[選択なし] をクリックします。

[ユーザー] サイドパネルが表示されます。

注意: Microsoft Azure でグループ設定が有効になっていて、[すべてのグループ] ではなく [アプリケーションに割り当てられているグループ] を以前に選択していた場合は、個々のユーザーではなくグループを割り当てることができます。 -

すべての対象ユーザーを検索してクリックし、[選択] をクリックしてから [割り当て] をクリックして、ユーザーをアプリケーションに割り当てます。

[ユーザーとグループ] ページが表示されます。

-

ユーザー (またはグループ) の表示名をクリックして、そのユーザー (またはグループ) のプロフィールを表示します。

-

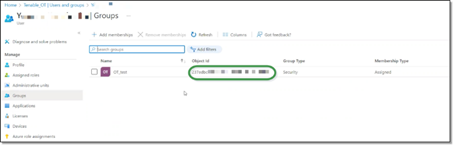

[プロフィール] 画面の左側のナビゲーションバーで、[グループ] を選択して [グループ] 画面を表示します。

-

[オブジェクト ID] で、Tenable にマッピングされるグループの値をハイライト表示してコピーします。

-

OT Security コンソールに戻り、コピーした値を対象の [グループオブジェクト ID] フィールド (例: 管理者グループオブジェクト ID) に貼り付けます。

-

OT Security のそれぞれのユーザーグループにマッピングする各グループで、手順 1〜7 を繰り返します。

-

[保存] をクリックして保存し、サイドパネルを閉じます。

OT Security コンソールに [SAML] 画面が表示され、この画面に設定された情報が表示されます。

手順 4 - Azure で設定を終了する

Azure で設定を終了する手順

-

OT Security の [SAML] 画面の [エンティティ ID] で、コピーアイコンをクリックします。

-

[Azure] 画面に切り替え、左側のナビゲーションメニューで [シングルサインオン] をクリックして、[SAML ベースのサインオン] ページを開きます。

-

セクション 1 の [基本 SAML 設定] で、

[編集] をクリックし、コピーした値を [識別子 (エンティティ ID)] フィールドに貼り付けて、以前に入力した一時的な値を置き換えます。

[編集] をクリックし、コピーした値を [識別子 (エンティティ ID)] フィールドに貼り付けて、以前に入力した一時的な値を置き換えます。 -

OT Security の [SAML] 画面に戻り、[URL] で、コピーアイコンをクリックします。

-

Azure コンソールの [基本 SAML 設定] サイドパネルの [応答 URL (アサーションコンシューマサービス URL)] で、コピーした URL を貼り付け、以前入力した一時的な URL を置き換えます。

-

[保存] をクリックして設定を保存し、サイドパネルを閉じます。

[保存] をクリックして設定を保存し、サイドパネルを閉じます。設定が完了し、接続が [Azure Enterprise アプリケーション] 画面に表示されます。

手順 5 - 統合をアクティブ化する

SAML 統合をアクティブ化するには、OT Security を再起動する必要があります。ユーザーは、システムをすぐに再起動するか、後で再起動するかを選択できます。

統合をアクティブ化する手順

-

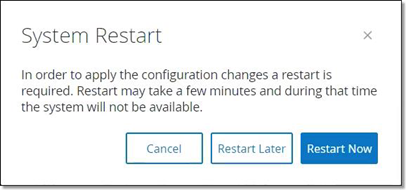

OT Security コンソールの [SAML] 画面で、[SAML シングルサインオンログイン] ボタンをクリックして [オン] に切り替えます。

[システムの再起動] 通知ウィンドウが表示されます。

-

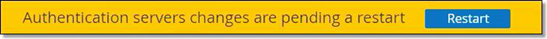

[今すぐ再起動] をクリックしてシステムを再起動し、SAML 設定をすぐに適用するか、[後で再起動] をクリックして、次にシステムを再起動したときに SAML 設定が適用されるようにします。後で再起動することを選択した場合、再起動が完了するまで次のバナーが表示されます。

SSO を使用したサインイン

再起動すると、OT Security ログインウィンドウでは、ログインボタンの下に新しい [SSO からサインイン] リンクが表示されます。OT Security に割り当てられた Azure ユーザーは、Azure アカウントを使用して OT Security にログインできます。

SSO を使用したサインイン手順

-

OT Security ログイン画面で、[SSO からサインイン] リンクをクリックします。

Azure にすでにログインしている場合は、OT Security コンソールに直接移動します。まだログインしていない場合は、Azure サインインページにリダイレクトされます。

複数のアカウントを持つユーザーは、Microsoft の [アカウントの選択] ページにリダイレクトされ、そこでログインに使用するアカウントを選択できます。